Около недели-двух назад в сети появилась очередная поделка современных вирусоделов, которая шифрует все файлы пользователя. В очередной раз рассмотрю вопрос как вылечить компьютер после вируса шифровальщика crypted000007 и восстановить зашифрованные файлы. В данном случае ничего нового и уникального не появилось, просто модификация предыдущей версии.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Реклама ИП Скоромнов Д.А. ИНН 331403723315

Содержание:

- 1 Описание вируса шифровальщика CRYPTED000007

- 2 Как вирус вымогатель CRYPTED000007 шифрует файлы

- 3 Как лечить компьютер и удалить вымогатель CRYPTED000007

- 4 Где скачать дешифратор CRYPTED000007

- 5 Как расшифровать и восстановить файлы после вируса CRYPTED000007

- 6 Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

- 7 Методы защиты от вируса CRYPTED000007

- 8 Видео c расшифровкой и восстановлением файлов

Описание вируса шифровальщика CRYPTED000007

Шифровальщик CRYPTED000007 ничем принципиально не отличается от своих предшественников. Действует он практически один в один как no_more_ransom. Но все же есть несколько нюансов, которые его отличают. Расскажу обо всем по порядку.

Приходит он, как и его аналоги, по почте. Используются приемы социальной инженерии, чтобы пользователь непременно заинтересовался письмом и открыл его. В моем случае в письме шла речь о каком-то суде и о важной информации по делу во вложении. После запуска вложения у пользователя открывается вордовский документ с выпиской из арбитражного суда Москвы.

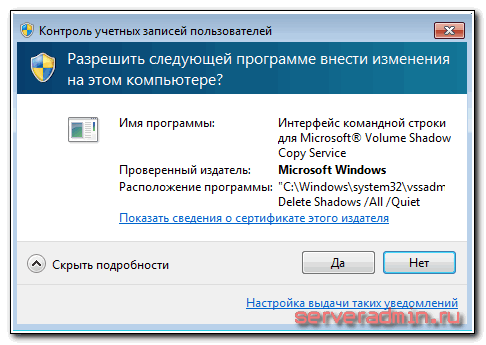

Параллельно с открытием документа запускается шифрование файлов. Начинает постоянно выскакивать информационное сообщение от системы контроля учетных записей Windows.

Если согласиться с предложением, то резервные копии файлов в теневых копиях Windows буду удалены и восстановление информации будет очень сильно затруднено. Очевидно, что соглашаться с предложением ни в коем случае нельзя. В данном шифровальщике эти запросы выскакивают постоянно, один за одним и не прекращаются, вынуждая пользователя таки согласиться и удалить резервные копии. Это главное отличие от предыдущих модификаций шифровальщиков. Я еще ни разу не сталкивался с тем, чтобы запросы на удаление теневых копий шли без остановки. Обычно, после 5-10-ти предложений они прекращались.

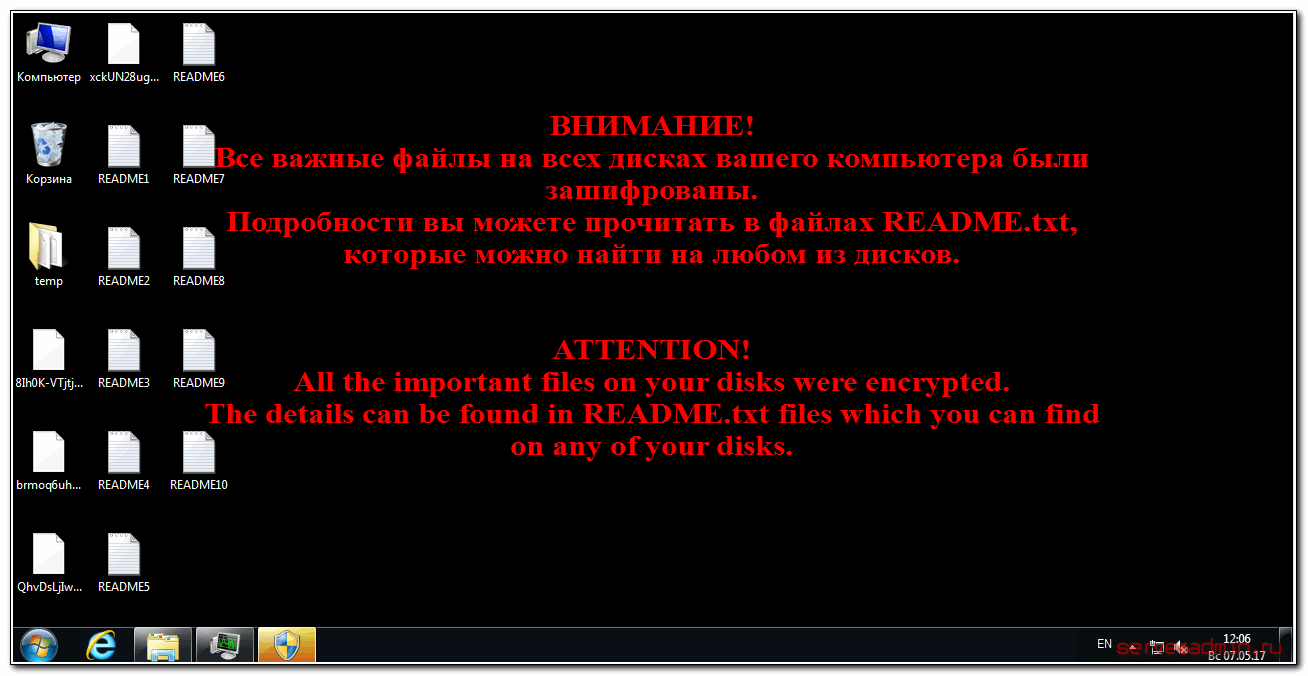

Но даже если вы все время отвечали отрицательно на запросы шифровальщика, все ваши данные уже шифруются. После того, как процесс шифрования будет окончен, вы увидите на рабочем столе картинку.

Одновременно с этим на рабочем столе будет множество текстовых файлов с одним и тем же содержанием.

Baши файлы былu зашифровaны. Чmобы pacшuфровaть ux, Baм необхoдимo оmnрaвuть код: 329D54752553ED978F94|0 на элекmрoнный адpeс gervasiy.menyaev@gmail.com . Далеe вы пoлyчиme все неoбходuмыe uнcmрyкциu. Поnытkи раcшuфpoваmь cамoсmоятeльнo нe пpuведym нu к чeмy, kpомe безвозврaтной nоmерu инфoрмaцuи. Ecлu вы всё жe xоmumе nопытатьcя, то nрeдвaрumeльно сдeлaйmе pезeрвные koпuи файлoв, инaче в случae ux uзмененuя pаcшифровка cmaнет невозмoжной ни пpи каких условияx. Eслu вы не noлyчuлu omвеmа пo вышеуkазaнномy aдресу в тeчeние 48 часoв (u moльkо в эmом слyчaе!), воспользуйтeсь формой обpamнoй cвязu. Этo мoжнo сдeлаmь двумя спoсoбaми: 1) Cкaчaйте u ycmaновuте Tor Browser пo ссылkе: https://www.torproject.org/download/download-easy.html.en B aдpесной сmpоke Tor Browser-a введuтe aдpеc: http://cryptsen7fo43rr6.onion/ и нaжмитe Enter. 3агpyзиmся cmраница с формoй обpamной cвязu. 2) B любoм браyзеpe neрeйдиmе по oдномy uз aдpесов: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/ All the important files on your computer were encrypted. To decrypt the files you should send the following code: 329D54752553ED978F94|0 to e-mail address gervasiy.menyaev@gmail.com . Then you will receive all necessary instructions. All the attempts of decryption by yourself will result only in irrevocable loss of your data. If you still want to try to decrypt them by yourself please make a backup at first because the decryption will become impossible in case of any changes inside the files. If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!), use the feedback form. You can do it by two ways: 1) Download Tor Browser from here: https://www.torproject.org/download/download-easy.html.en Install it and type the following address into the address bar: http://cryptsen7fo43rr6.onion/ Press Enter and then the page with feedback form will be loaded. 2) Go to the one of the following addresses in any browser: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Почтовый адрес может меняться. Я встречал еще такие адреса:

- Novikov.Vavila@gmail.com

- lukyan.sazonov26@gmail.com

Адреса постоянно обновляются, так что могут быть совершенно разными.

Как только вы обнаружили, что файлы зашифрованы, сразу же выключайте компьютер. Это нужно сделать, чтобы прервать процесс шифрования как на локальном компьютере, так и на сетевых дисках. Вирус-шифровальщик может зашифровать всю информацию, до которой сможет дотянуться, в том числе и на сетевых дисках. Но если там большой объем информации, то ему для этого потребуется значительное время. Иногда и за пару часов шифровальщик не успевал все зашифровать на сетевом диске объемом примерно в 100 гигабайт.

Дальше нужно хорошенько подумать, как действовать. Если вам во что бы то ни стало нужна информация на компьютере и у вас нет резервных копий, то лучше в этот момент обратиться к специалистам. Не обязательно за деньги в какие-то фирмы. Просто нужен человек, который хорошо разбирается в информационных системах. Необходимо оценить масштаб бедствия, удалить вирус, собрать всю имеющуюся информацию по ситуации, чтобы понять, как действовать дальше.

Неправильные действия на данном этапе могут существенно усложнить процесс расшифровки или восстановления файлов. В худшем случае могут сделать его невозможным. Так что не торопитесь, будьте аккуратны и последовательны.

Как вирус вымогатель CRYPTED000007 шифрует файлы

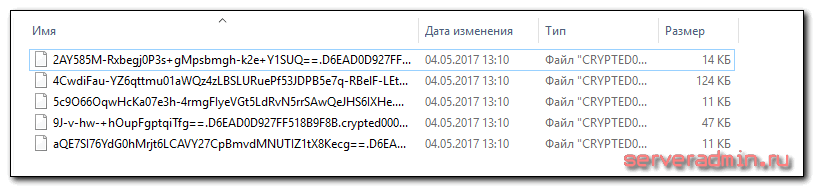

После того, как вирус у вас был запущен и закончил свою деятельность, все полезные файлы будут зашифрованы, переименованы с расширением .crypted000007. Причем не только расширение файла будет заменено, но и имя файла, так что вы не узнаете точно, что за файлы у вас были, если сами не помните. Будет примерно такая картина.

В такой ситуации будет трудно оценить масштаб трагедии, так как вы до конца не сможете вспомнить, что же у вас было в разных папках. Сделано это специально, чтобы сбить человека с толка и побудить к оплате расшифровки файлов.

А если у вас были зашифрованы и сетевые папки и нет полных бэкапов, то это может вообще остановить работу всей организации. Не сразу разберешься, что в итоге потеряно, чтобы начать восстановление.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

- Kaspersky Virus Removal Tool - утилитой от касперского http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! - похожий продукт от др.веб http://free.drweb.ru/cureit.

- Если не помогут первые две утилиты, попробуйте MALWAREBYTES 3.0 - https://ru.malwarebytes.com.

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Где скачать дешифратор CRYPTED000007

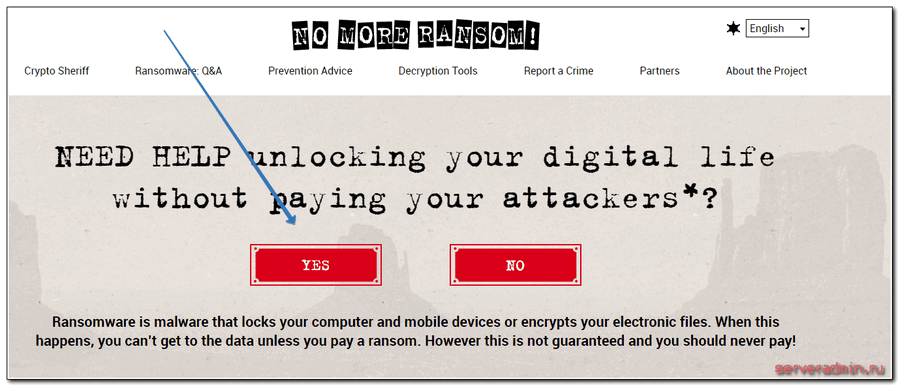

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Первое, что я посоветую, это воспользоваться сервисом https://www.nomoreransom.org. А вдруг вам повезет у них будет дешифратор под вашу версию шифровальщика CRYPTED000007. Скажу сразу, что шансов у вас не много, но попытка не пытка. На главной странице нажимаете Yes:

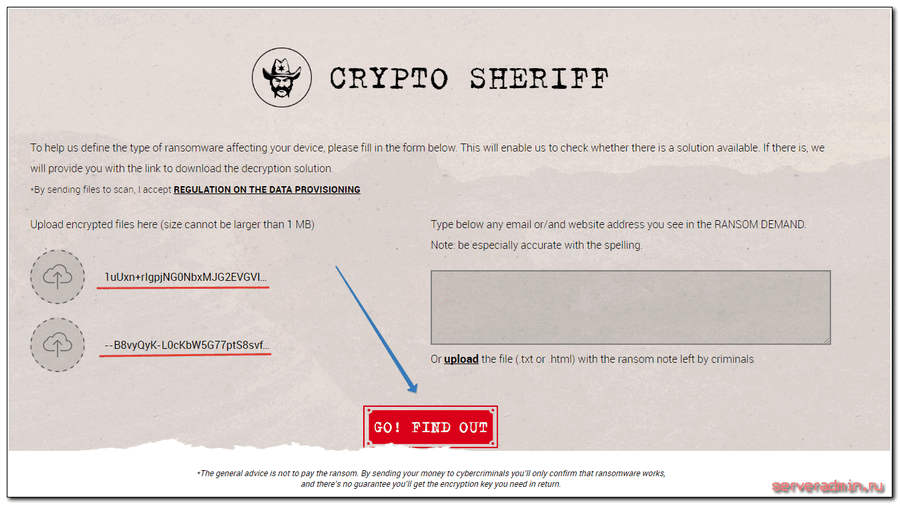

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

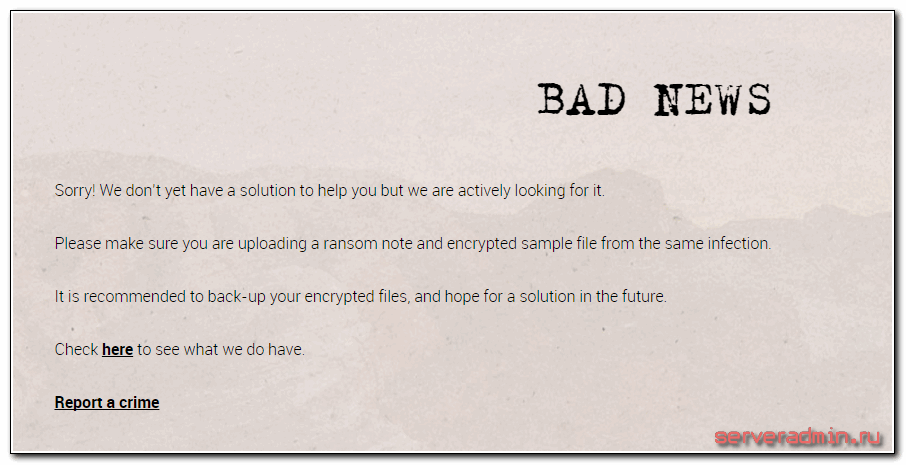

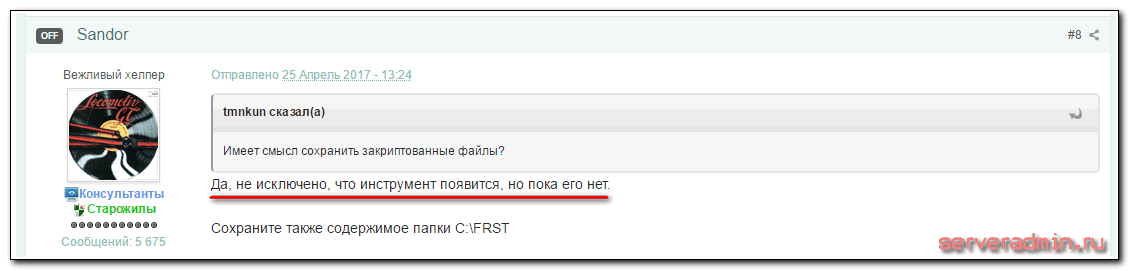

На момент написания статьи дешифратора на сайте не было.

Возможно вам повезет больше. Можно еще ознакомиться со списком дешифраторов для скачивания на отдельной странице - https://www.nomoreransom.org/decryption-tools.html. Может быть там найдется что-то полезное. Когда вирус совсем свежий шансов на это мало, но со временем возможно что-то появится. Есть примеры, когда в сети появлялись дешифраторы к некоторым модификациям шифровальщиков. И эти примеры есть на указанной странице.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

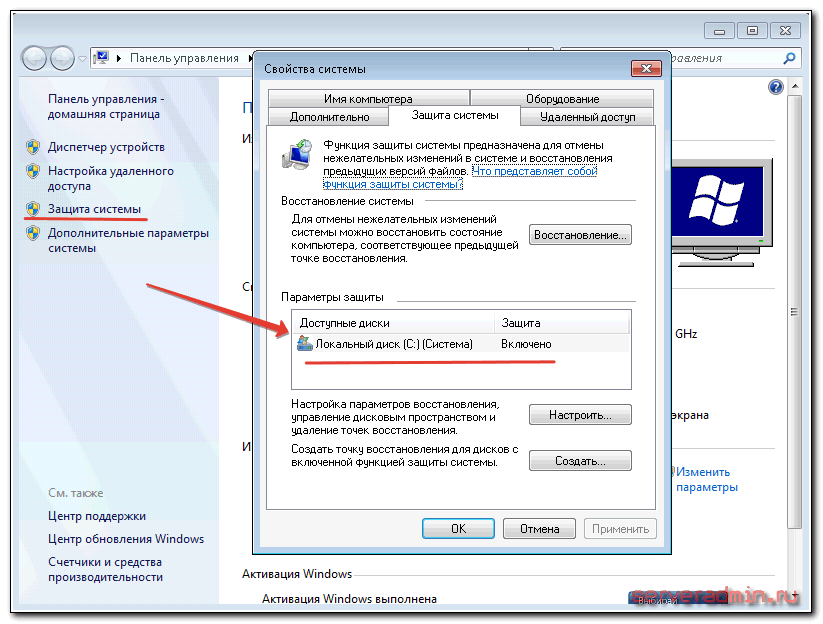

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

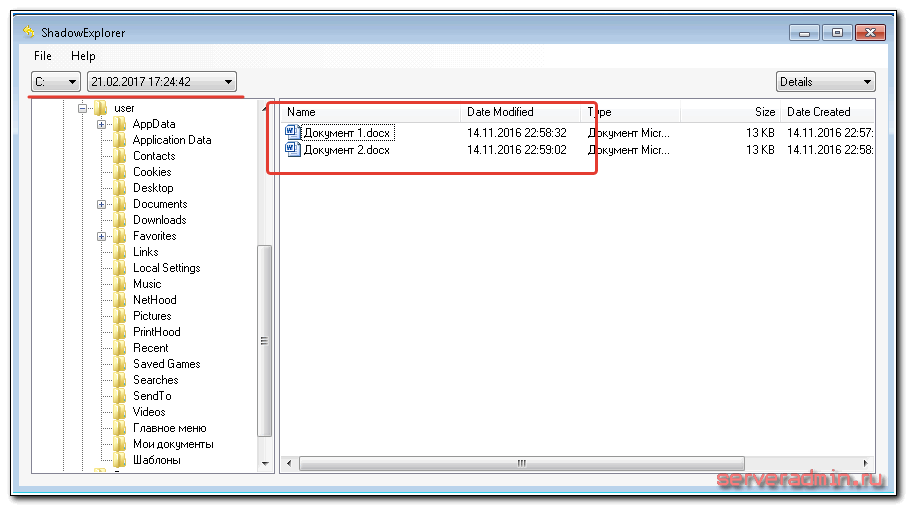

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

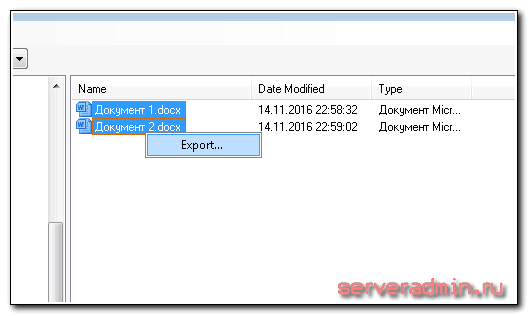

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

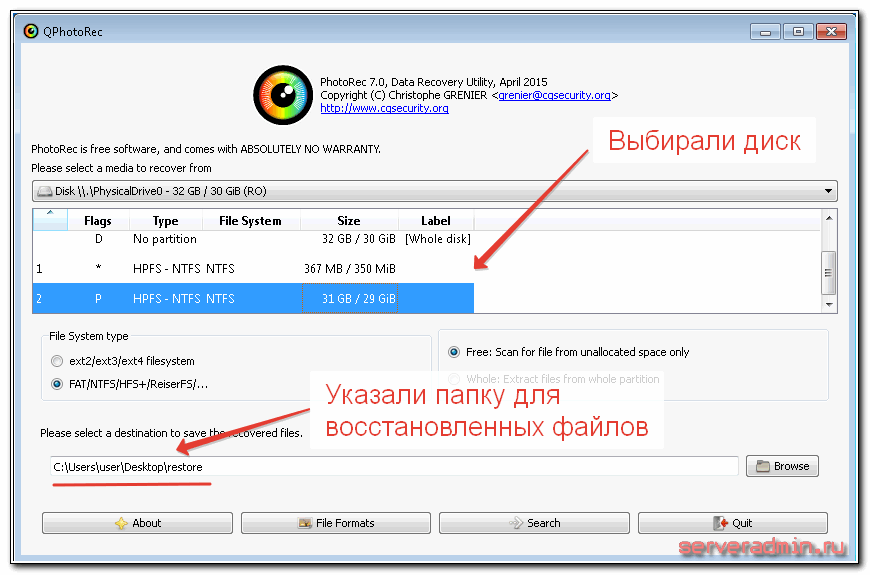

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Filecoder.ED

Популярные антивирусы определяю шифровальщик CRYPTED000007 как Filecoder.ED и дальше может быть еще какое-то обозначение. Я пробежался по форумам основных антивирусов и не увидел там ничего полезного. К сожалению, как обычно, антивирусы оказались не готовы к нашествию новой волны шифровальщиков. Вот сообщение с форума Kaspersky.

https://forum.kasperskyclub.ru/index.php?showtopic=55324

Вот результат подробного обсуждения шифровальщика CRYPTED000007 на форуме антивируса Eset nod32. Обращений уже очень много, а антивирус ничего не может поделать.

http://forum.esetnod32.ru/forum35/topic13688/?PAGEN_1=27

Антивирусы традиционно пропускают новые модификации троянов-шифровальщиков. И тем не менее, я рекомендую ими пользоваться. Если вам повезет, и вы получите на почту шифровальщика не в первую волну заражений, а чуть позже, есть шанс, что антивирус вам поможет. Они все работает на шаг позади злоумышленников. Выходит новая версия вымогателя, антивирусы на нее не реагируют. Как только накапливается определенная масса материала для исследования по новому вирусу, антивирусы выпускают обновление и начинают на него реагировать.

Что мешает антивирусам реагировать сразу же на любой процесс шифрования в системе, мне не понятно. Возможно, есть какой-то технический нюанс на эту тему, который не позволяет адекватно среагировать и предотвратить шифрование пользовательских файлов. Мне кажется, можно было бы хотя бы предупреждение выводить на тему того, что кто-то шифрует ваши файлы, и предложить остановить процесс.

Методы защиты от вируса CRYPTED000007

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику CRYPTED000007 в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для CRYPTED000007.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Реклама ИП Скоромнов Д.А. ИНН 331403723315

Server Admin Авторский блог системного администратора

Server Admin Авторский блог системного администратора

почему в статье ни слова не написано про утилиту ShadeDecryptor? она на сайте касперского лежит. её пробуйте качать, а не колдовать с теневыми копиями, которые троян наверняка удалил. если утилита не находит ключ, напишите мне на почту egor2145@mail.ru. приложите 2-3 файла.

ребята, а у кого-то остался зараженный pdf с вирусом? хочу попробовать на отельном компе поиграться с расшифровкой.

Несколько раз ловили снабженцы. Причём от реальных контрагентов. На звонок "ах - у нас почту взломали!"

Один раз поймал замдир - письмо от суда по реальному нашему сотруднику. Только что он уволился несколько лет как. Но сотрудник был памятен и файл был открыт. Т.е. базы утекли, но старые базы. Налоговая, ПФР, ... .

Поскольку являемся официальными пользователями Даниловского антивируса, то к ним и обратились. Не помогли. Методику предложили такую - вы обращаетесь к органам, органы ловят злоумышленника, отбирают у него ключ и тогда уж мы вам всё расшифруем. Спросил неофициально у тех органов, сказали, что вариант провальный. Плюнули, подняли бэкапы. Это к тому, что для расшифровки надо иметь алгоритм и всё таки - ключ.

Поздние версии научились ходить по сети. Начал яростную борьбу с расшаренными папками. У особо непонятливых заходил удалённо и все файлы делал скрытыми. Немного остепенились. Но уже пора повторять.

Насколько понимаю - борьба затруднена тем, что нельзя же пользователю запретить работать с файлами совсем.

Наконец появился дешифратор:

https://support.kaspersky.ru/viruses/disinfection/13059?cid=noransom&utm_source=noransom.kaspersky.com&utm_medium=referral&utm_campaign=kaspersky_noransom&utm_content=shade_ru#block1

С его помощью я восстановил всю информацию без потерь (около 300 гигов).

Удачи всем!

Спасибо! Помогло =)

уже есть лекарство под это дело. так что те, кто хранил файлы всё это время, можно восстановить. напишите мне на почту egor2145@mail.ru

2-3 файла приложите

Вам не кажется, что вас обманывают, так сказать заговор между хакерами-антивирусом-Microsoft и компаниями которые расшифровывают!

Подумайте,

- злоумышленники которые зашифровывают ваши файлы, предлагают вам расшифровать - где, хотя бы один отзыв человека который обращался за расшифровкой к мошенникам? зато очень много статей, что это не поправимо.

- антивирусные программы не препятствуют вирусу шифровать ваши файлы, зато могут удалять вирус после шифрования! Антивирусные компании не могут расшифровать, у них есть все для того чтобы придумать дешифратор (вирус, зашифрованные и расшифрованные файлы) - значит там работают слабые программисты ЛУЗЕРЫ, или мы покупаем пустышку, а не защиту!

- внутренняя защита системы microsoft не препятствует зашифровке!

- объявляются люди которые могут расшифровать! Почему бы антивирусным компаниям или microsoft не купить у них дешифратор, что-бы изучить вирус.

Это явно сговор для черного заработка (простые цифры 10 000 руб. стоит расшифровать х 500 000 min кол-во пострадавших компаний и частных лиц = 5 млр. руб. без налогов! зачем делать бесплатный дешифратор).

PS. Антивирусные компании - вы ЛУЗЕРЫ! раз не можете расшифровать машинный код придуманный человеком, а не природой!

Низкий поклон!!!! Были зашифрованы файлы, писем накидали, благодаря шадов эксплоуэр восстановила, сама. Знакомый компьютерщик сказал - гиблое дело , даже заниматься не стану!!! Спасибочки)

Отлично, поздравляю. Вам повезло. Чаще всего вирусы удаляют теневые копии.

Было дело. вирус полез на NAS. К счастью был свежий бэкап, так что я просто восстановил все файлы)

Есть исходный *.js скрипт с которого всё началось. Кому его предоставить для понимания логики шифрования? Тыкаюсь везде, ищу обратную связь!

Красивый развод на деньги. Я получил шифровальщика около 3 месяцев назад. Испорчены порядка 30 документов, т.к. старался всегда иметь копии (на параллельном компьютере, дискетах или бумажные версии) безвозвратные потери 3-4 документа. Серьезный урон - это архив переписки по эл. почте (не все письма сохранены на параллельном компьютере). Получил вирус через рекламу лаборатории Касперского т.к. на компьютере уже лет 10 установлен Анти вирус Касперского с постоянно продлеваемой лицензией, без колебаний нажал кнопку "Обновить" и получил подарок. Обратился в техподдержку лаборатории, по их просьбе отправил образцы. Почтовый ящик с которого были отправлены образцы перестал работать и больше ничего, уже больше месяца молчание. Самый простой и надежный способ лечения этой болезни - это путевка в Магадан и авторам вируса и лечителям. Скажете сложно найти авторов - ерунда: первое не так много криминальных талантов; Американцы рыскают по свету свету ищут, находят и сажают. Было бы желание у государства.

Такая проблема, что все теневые копии через ShadowExplorer показывают файлы обновленные на день заражения, тоесть теневые зашифрованные (

Они все есть одна и та же шайка. Множество предложений имеет задачу отвести подозрение и заставить нас поверить, что это возможно.

https://www.nomoreransom.org Выше ужо писали, после прикрепления файлов и нажатия кнопки оправить, выдает ошибку подключения или просто переходит на начальную страницу(...как быть?

Эти dr-shifro.ru - тупо посредники, которые часть ваших денег отправят вымогателям, а остальные заберут себе. Судя по отзывам на otzovik.ru, они запрашивают как минимум втрое больше вымогателей. Вот на эти 2% они и содержат свой симпатичный сайтик с фальшивыми отзывами.

Как я понимаю, универсального решения нет. Обратились в компанию, занимающуюся расшифровкой, оплатили 50000 руб, получили дешифратор и файл с public key. Расшифровали все.

После этого попробовали на чистом компьютере ради интереса запустить исходный вирус (его предварительно сохранили в карантин), он отработал, запустили дешифратор и бац... Ничего...

Похоже, каждый раз шифруется разным ключом.

И более того, вирус не отработал до конца, вылетел (видимо, это зависит от длины названия фолдера), вот тут вопрос, у кого какие предположения, если вирус не отрабатывает до конца - он может хранить хотя бы тот же public key в каком-нибудь файле, или вряд ли?

Даже если он не отработает до конца, данные чаще всего не восстановить. Более подробно работа таких вирусов описана в самой первой статье на эту тему - https://serveradmin.ru/vault-virus/

Но вирусы бывают разных модификаций. Есть простые, которые маскируются под более серьезные. Некоторые модификации таких вирусов можно расшифровать своими силами. Я видел ситуации, где ключ шифрования восстанавливают просто из удаленных файлов и расшифровывают данные.

спасибо, за вашу статью! очень помогли!

достали меня шифровальщики через службу судебных приставов, прислали информацию по исполнительному листу и приложили скан, поскольку я знала об этом событии,то даже не взглянула на почту отправителя, потом скачала и пыталась открыть приложенный файл

мне это не удалось, я всё бросила и забыла, было это 5 августа

а сегодня зашла в папку и увидела crypted000007… сначала шок, потом поиски в интернете

всё узнала, прочитала, поняла, что дешифратора пока нет

через теневые копии не восстановилось, троян создал новые точки восстановления, которые вытеснили старые, до его появления

порадовалась своей привычке всё складывать на рабочий стол, всё важное было на нем и осталось не зашифрованным

письма вымогателей нашла минут пять назад на флешке, воткнутой и прижившейся в ноуте, уж больше месяца

примечательно, что подозрительную активность почуяла две недели назад 23 августа, и утилитой курейт удалила 3 вредоносных объекта, тогда особо и не взглянула на названия их, было два трояна и что-то еще…

в общем радуюсь, что самое важное храню в облачных хранилищах и что на рабочем столе сохранилось многое!

благодарю злодеев за науку! пока лазила, читала, понахваталась новой информации о безопасности и научилась новым навыкам!!!

кстати, сейчас запустила прогу Data Recovery Pro и смотрю она восстанавливает зашифрованные файлы в предыдущих версиях до шифровки, но это наверное, не будет охват в 100%, но и тому что восстановится порадуюсь

и поняла для себя, что надо взять за правило резервное копирование, это легко и доступно

Правильные выводы сделали. Обязательно резервные копии, не только локальные, но и в облаках. Надо и там и там. Сейчас такие шифровальщики появились, которые даже без неправильных действий пользователя могут наделать бед. Все автоматически, через уязвимости операционной системы. Защититься на 100% никак нельзя, только копированием информации.

Тоже столкнулся с этим вирусом,зашифрованы полностью все файлы около 300 гб. Сайт nomoreransom ничего не показывает. Платить мошенникам нет смысла, я считаю.. хотелось бы какое-то дельное решение узнать

Дельного решения просто нет. Вчера тоже вытаскивал из архивов 350 гб данных, которые были зашифрованы на сетевых дисках организации. Кроме предварительного бэкапа, защиты от шифровальщиков нет. Этот автоматически залез через rdp в систему и залил шифровальщика. Все без участия пользователя было.

Столкнулись мои друзья с этим crypted000007 сегодня, 28.07.2018. Правда, фон рабочего стола не изменился, система windows server 2008 r2.

Readme никаких не появилось, файл нашелся и удалился в programdata, а вот что дальше делать?

Вроде как с первых сообщений здесь уже год прошел. Уже есть дешифровщик?

Сайт nomoreransom после загрузки двух файлов (readme и адресов мошенников нет) и нажатия "Проверить" выдает исходную страницу /ru/index.html , и что делать?

Тоже не могу найти решение проблемы

бух подцепила эту хрень 01,08,2018

Нашел решение. Хотите - пишите на почту agsnet@gmail.com

такая же беда, похоже новая волна пошла... nod32 сам удалил файл шифровальщика, но уже очень много файлов оказались зашифрованы, ни файла readme, ни сообщения об оплате, вообще ничего, кроме кучи зашифрованного... решение пока не нашел

To Zerox.

Ув. Zerox, мой пользователь использует Windows XP SP3, Подхватил CRYPTED000007.

ShadowExplorer сообщает, что на этой ОС он работать не может.

Подскажите решение, плз. Надо восстановить хоть часть утерянного.

На XP теневых копий нет. Шанс что-то восстановить есть только с помощью программ восстановления удаленных файлов. Пример у меня приведен в статье. Но шанс очень маленький, увы :(

На днях также открыла письмо о досудебном расследовании. А у нас как раз есть юридические проблемы. Ну и открыла. Ничего в файлах не открылось, кулебяка какая то. Я в загрузках удалила этот файл. И сразу выключила компьютер, т. к это было в конце рабочего дня. Утром все было как обычно. Минут через 10 иконки на файлах на рабочем столе изменились. Я сразу все выключила. Только после обеда приехал программист и уже все документы были зашифрованы. Как он мне теперь говорит, шансов на восстановление нет. Я и согласна бы заплатить, если была бы 100% гарантия. Посоветуйте что сделать

Алена у меня тоже никто не помог из всех компьютерных мастеров,которые наклеивают объявления у подъездов. При открытия вложения на почте,действительно ничего и не откроется,но программа шифровальщик уже начала свое грязное дело. Для начала надо Вам посмотреть какое расширение файлов в конце названия всех ваших документов,фото и т.д. У меня было расширение CRYPTED000007. Я обращался как и написано в начале сайта dr-shifro.ru. Почитайте на сайте все рекомендации и принимайте решение. Ждать пока выйдет бесплатная утилита дешифратор наверное долго. Сначала скачайте с сайта Касперского бесплатную утилиту по удалению Троянов , что бы удалить сам вирус шифровальщик. После удаления Трояна, вирус не будет дальше зашифровывать файлы. У Вас ещё может появиться на экране предупреждение о зараженном компьютере и условия , если он уже все зашифровал.

запарил уже рекламировать свой др.шифро.

Мелкие мошенники пользуются неграмотностью людей. а именно если удалить любой файл, он не удаляется а храниться на диски пока по вер него не будет записан другой файл. Так же начиная и винды7, у каждого пользователя отдельная папка документов и рабочего стола, которые защищены паролем(если пароль стоит) от постороннего доступа. Итог: после вируса шифровальщика можно восстановить удаленные файлы(удаленные до запуска шифровальщика) и данные других пользователей. Получается вызывая мастера на дом, вы получаете в большинстве случаев ненужный мусор, лучше напишите в гугле: как восстановить файлы после удаления. Так и деньги сэкономите и хоть что то восстановите. Вполне возможно что данные не за шефрованны а просто заполнены случайным наборам символов, вить машенни гарантируют 100% восстановление только на словах или главное деньги получить, о репутации они не думают. К примеру банеры которые просили оплатить просмотр порно, после оплаты продолжали просить отплату, пока банер не убрать специальной программой.

Частично с вами соглашусь. Действительно, есть вирусы, которые на самом деле ничего не удаляют и можно быстро восстановить файлы. И есть вирусы, за которые можно заплатить и ничего не получить взамен.

Но есть вирусы, которые действительно шифруют файлы, а не просто удаляют. И есть вирусы, которые расшифровывают файлы, если им заплатить.

К сожалению, обычный пользователь не сможет сам разобраться, с каким вирусом он столкнулся. Есть одна общая рекомендация - не платить деньги, пока вам не покажут ваши файлы. Это единственный способ защитить себя от мошенников. Но лучше сразу обратиться как минимум к какому-нибудь знакомому или доверенному специалисту. Он даже если не расшифрует файлы, то хотя бы сможет разобраться, с чем имеет дело. Это может помочь от необдуманных действий и лишних трат.

Иван! Вы наверное и делаете то, что сидите в Гугле, вот и начитались всего мусора. Если компьютер вовремя чистить и правильно, то все точки восстановления системы стираются , кроме последней и все теневые копии стираются тоже. Не все диски на компьютере находятся под наблюдением системы. Это делается для очистки диска "С", так как на этом диске часто не хватает свободного места. Все бесплатные способы восстановить файлы ничего мне не дали. Сами то много наверное восстановили уже файлов? Советую почитать там же в Гугле " как освободить место на диске "С". После расшифровки файлов, все копии были удалены автоматически и на дисках появилось много свободного места, а у меня 5 дисков. Не надо людей вводить в заблуждение, если сами не знаете как выглядит зашифрованный файл. Расширение у зашифрованного файла CRYPTED000007. Это вирус. Вирусы конечно бывают и другие, но я упомянул об этом.

Иван если хотите я могу Вам на почту отправить этот файл, от которого у меня были проблемы. Вы только мышкой на него кликните и всё. Он у меня в спаме лежит. Вы же потом напишете здесь, как Вы мужественно все вылечили бесплатными программами, которые предлагают.

Дорогие читатели, а вы незадумывались откуда у этих компаний дешифровщики типо как у dr.shifr которые могут с вероятностью 99% а даже все 100% расшифровать фаил? Остаеться лишь одно на уме, что они тесно сотрудничают в даркнете с хакерами которые делают эти шифровальщики, тем самым или покупая у них или же имея некий % т.к. с тем же успехом за короткий срок справлялись бы и те же самые крупные компании анти-малваре такие как Касперский, Др.Веб, Нод32, Малваребайт и еще сдесяток подобных фирм имея в команде толковых безопасников и инженеров. А приходит это на ум лишь потому, что все давно поняли что платить хакеру за ключь это 10% на то что тебе повезет. И вот вам новый маркетинговый типо легальный ход. Вот вам и весь фокус, те же яйца только с другой стороны))

Николай мне понравилась строчка "После полной расшифровки я убился,", она полностью соответствует описанию, человека которого жестока обули.

Уважаемый читатель Иван! Это Вас может "Обули" может и в детстве, а у меня все нормально. Это просто опечатка. Не надо так кропотливо искать в тексте ошибки. Должно быть написано "После полной расшифровки я УБЕДИЛСЯ. Ждать два года дешифратор я не намерен.

Добрый день, после вложения файла в форму для определения дешифровщика происходит сброс соединения. почему и как проверить файл на предмет наличия дешифровщика? спасибо

Доброго времени суток! У меня была сосем недавно аналогичная ситуация с вирусом CRYPTED000007, который не успел все диски зашифровать, т.к. через какое то время открыл папку с фото и увидел пустой конверт и название файла из разного набора букв и цифр и сразу же скачал и запустил бесплатную утилиту по удалению Троянов. Вирус пришел по почте и было убедительное письмо, которое я открыл и запустил вложение. Жестких дисков на компьютере установлено 4 очень больших размеров (терабайтов). Обращался в различные компании, которых в интернете полно и которые предлагают свои услуги, но даже при удачной расшифровке все файлы будут лежать в отдельной папке и все перемешаны. Гарантии на 100% расшифровку никто не даёт. Были обращения в Лабораторию Касперского и даже там мне не помогли. В поисковике нашел сайт http://dr-shifro.ru/crypted000007.html# и решил обратиться. Отправил три пробные фотографии и через время получил ответ с полной их расшифровкой. В почтовой переписке мне было предложено или удаленно или с выездом на дом. Я решил, что бы на дому. Определились по дате и времени приезда специалиста. Сразу в переписке была оговорена сумма за дешифратор и после удачной расшифровки мы подписали договор о выполнении работ и я произвел оплату,согласно договора. Расшифровка файлов заняла очень много времени,так как некоторые видеоролики было большого размера. После полной расшифровки я убедился, что все мои файлы приняли первоначальный вид и правильное расширения файла. Объем жестких дисков стал как и было до их заражения, так как во время заражения диски были забиты почти полностью. Те, кто пишут про мошенников и т.д., я с этим не согласен. Это пишут или конкуренты от злобы, что у них ничего не получается или на что то обиженные люди. В моем случае всё получилось отлично, мои опасения в прошлом. Я снова увидел свои давние семейные фотографии, которые я снимал с давних времен и семейные видеоролики, которые сам монтировал. Хочу сказать слова благодарности компании dr.Shifro и лично Игорю Николаевичу, который мне помог восстановить все мои данные. Спасибо Вам огромное и удачи! Всё что написано,это мое личное мнение, а Вы сами решайте к кому обращаться.

В dr-shifro сказали что дешифратор у них есть. Просят 50000руб. за дешифрацию всех файлов. Как только я попросил расшифровать несколько файлов за меньшую оплату, сразу пропали.. Ведут себя при переписке как и все остальные компании -псевдопомошники или мошенники.

ХВАТИТ ЛЮДЕЙ РАЗВОДИТЬ МОШЕННИКИ ХРЕНОВЫ. НЕТ НИКАКИХ ДЕШИФРАТОРОВ. ВЫ ДЕНЬГИ СШИБАЕТЕ ПОТОМУ ЧТО ТЕ КТО ПИШЕТ ВИРУСЫ И ВЫ ОДНА КОМАНДА ПРЕСТУПНИКОВ. ВСЕ ВЫ СЯДИТЕ УРОДЫ

vavila novikov после оплаты никаких расшифровок не присылает а просто скрывается

Зачем я тогда бесплатные способы восстановления описываю, которые многим помогают? Наверняка расшифровать файлы после шифровальщика не всегда возможно. Все зависит от того, какой был вирус. Некоторые вообще не подразумевают расшифровку, как, например, последний нашумевший вирус Petya. Там даже за деньги нельзя было ничего расшифровать.

Не платите деньги сами, если не очень разбираетесь в теме. Можно обратиться к тем, кто в этом понимает и сразу скажет, можно расшифровать файлы за деньги или нет. Оплата будет только после полной расшифровки. С теми вирусами, которые не подразумевают расшифровку вам сразу скажут, что платить бесполезно.

Ага! Приезжает человек, подписываете договор, после РАСШИФРОВКИ оплачиваете.

1. То есть эта фирма реально расшифровывает файлы? У них ЕСТЬ КЛЮЧ?

2. Под белы ручки этих людей из "фирмы", ножки в бетон, купаться. Предварительно вежливо (или не очень) узнав ключ.

Вот ТОЧНО! Ни у кого ключей расшифровки нет, да и быть их не может, кроме как у тех кто создавал этот вирус. То точно - под белые ручки и в кутузку!

Под какие "белы рученьки"?? Вы о чём?? Смешно наблюдать, как любители чувствуют себя "профессионалами"... Чаще всего сам ключ указан в одном из создаваемых вирусом файлах... Ведь он работает локально (без подключения к интернету)! А мастера ищут эти ключи за денежку! Не оскорбляйте доброе имя компьютерных мастеров, если сами лезете в то, чего не понимаете...

Этот вариант имеет место быть. Можно вытащить ключ и алгоритм шифрования. Но ключ-то публичный, приватный не вшивается в программу. Самое интересное, что такие вирусы может написать любой начинающий программист (даже и не программист). Все функции шифрования и дешифровки есть в API операционной системы. А если у вас процессор с SSE4.x инструкциями, то скорость шифрования становится космической. Эти вирусы плохо отслеживаются, т.к. используют функция API самой Widows. Только на основании базы данных сигнатур и эвристического анализа поведения программы (что и рекомендуют создатели антивирусов).

А теперь "байка", которая имеет место быть. Работал в ИТ отделе предприятия. Сменщик рассказал историю, как его друг пошёл устраиваться в компанию, однофамильца дружелюбного приведения. Ему описали задачу, выделив рабочее место: "Нужно сидеть и писать программы-вирусы и два раза в неделю скидывать их в нужную папку на сервере". Этот подход давно известен, "чтобы бороться с проблемой, нужно создать её".

П.С.: И по делу. Если вас заразили и файлы зашифровали, то можно обратиться в dr.Web, с файлами и желанием купить полную лицензию. Они помогут вам расшифровать файлы и предложат ключ, взамен покупки лицензии. Способ хороший и мало-затратный. Можно предположить связь (на финансовой основе) между "конторами помощниками" и создателями антивирусов, откуда у них дешифраторы. Так, что здесь ничего удивительного и криминального нет.

Остаётся только один вопрос, почему у одних есть способ дешифрации (платный), а у того же касперского (который выкладывает бесплатные версии) на тот же encoder - нет. И откуда всё-таки берутся приватные ключи, которые генерировать перебором мягко говоря - "хлопотно".

Все проще, уже давно рассказано и описано - https://habr.com/ru/company/jetinfosystems/blog/454576/

Авторы вирусов запускают своеобразную партнерскую программу, где дают упрощенный доступ к расшифровке своим партнерам. Эти партнеры потом открывают свои компании и предлагают помощью в расшифровке. По факту они посредники.

Если кому-то не нравится эта схема, выходите сами на авторов и платите им. Понятно, что посредники берут свой процент со всего этого. Как минимум, они позволяют юрлицам оплатить безналом, а это значит, что надо открывать юрлицо, вести бухгалтерию, платить налоги и т.д. Очевидно, что этот сервис стоит денег, которые они берут сверх того, что отдают авторам вируса.

Zerox, да нет никаких партнерских программ. Просто конторы которые делают расшифровку ".crypted00007" запрашивают у вас файлы, напрямую связываются с мошенниками, отправляют им файлы - платят им требуемый выкуп "n" и получают дешифратор. Далее расшифровывают им ваши файлы и получают с вас "n + x" денег. причем этот "x" значительно больше "n" ибо все же официально, налоги там.

Кстати контора dr Shifro, ссылка на которую у вас в статье, именно так и поступает.

Да ты прав. Тут сидят мошенники и твари которые хотят нажиться на чужом горе. Уроды вам это все в жизни вернется бумерангом.Вы по жизни никто и звать вас никак. Все потеряете.

Браво! Согласен на все 1000000%. Сами шлют заразу и сами же предлагают вылечить! Куда смотрит ФСБ? У этих шифровальшиков длинный ключ. И не знающему просто так не открыть.

Спасибо! Мне повезло

Знакомой буду лечить комп

http://www.nomoreransom.org выдал

13-07-2017: New decryptor for NemucodAES available, please click here.

NemucodAES Decryptor is designed to decrypt files encrypted by NemucodAES Ransom.

For more information please see this how-to guide.

Сам мануал тут:

https://decrypter.emsisoft.com/howtos/emsisoft_howto_nemucodaes.pdf

Доброго времени суток! Несколько дней назад родители подхватили именно этого шифровальщика, позвонили мне, я посоветовал немедленно выключить ноутбук от электропитания, позже удалив вирус обнаружил что вирус поел 28 гигов из примерно 120, проблема так же заключается в том что у них установлена ещё Windows XP, так что о теневых копиях и речи нет, в остальном я не смог ничего поделать. Буду рад расшифровщику. P.S. хотел установить им Windows 7 но раз такая пляска пришлось отложить данную затею, жду чуда, вернее кода)

Ребята спасибо большое!

Был CRYPTED000007 вылечил касперским и вытащил потом все нужное с — ShadowExplorer.

Реально спасибо!)

Поздравляю, редко получается все восстановить после шифровальщика. Повезло, что теневые копии остались нетронутыми.

Вылкчил аналогично, с восстановлением

Вы можете подсказать мне, что, где и как делали с этим вирусом?

Человек же написал, что вытащил данные с ShadowExplorer. Как это сделать описано в статье. Этот способ возможен, если создавались и сохранились теневые копии.

ни каспер, ни любой другой не увидел у меня вирус, MALWAR нашел, но сомневаюсь, что именно тот вирус он нашел

Вітаю. Можете допомогти у розкодуванні по відділеному доступі? Якщо так то прошу написати на пошту. Дякую.