Месяц назад столкнулся с очередным шедевром вирусоделов, который оказался не похож на все то, что я видел ранее. Я расскажу вам о продвинутом вирусе вымогателе-шифровальщике spora ransomware, о способах расшифровки файлов и лечении. Хакеры разработали принципиально новый подход к разводу пользователей на приличные деньги. Далее расскажу обо всем по порядку.

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Реклама ИП Скоромнов Д.А. ИНН 331403723315

Содержание:

- 1 Описание вируса шифровальщика spora ransomware

- 2 Как вирус вымогатель spora шифрует файлы

- 3 Как лечить компьютер и удалить вымогатель spora ransomware

- 4 Где скачать дешифратор spora ransomware

- 5 Как расшифровать и восстановить файлы после вируса spora ransomware

- 6 Касперский, eset nod32 и другие в борьбе с шифровальщиком Trojan-Ransom.Win32.Spora

- 7 Методы защиты от вируса шифровальщика

- 8 Видео c 100% расшифровкой и восстановлением файлов

Описание вируса шифровальщика spora ransomware

Расскажу подробно о том, что это такое - spora ransomware. Назвать его просто вирусом шифровальщиком, подобно ранее известным vault, da_vinci_code, enigma, no_more_ramsom язык не поворачивается. По сути это целый программный комплекс, состоящий из:

- Непосредственно вируса, который шифрует пользовательские файлы.

- Сайта для взаимодействия с инструментами расшифровки.

- Модуля приема оплаты в биткоинах.

- Чата для техподдержки пострадавшим.

Все сделано на очень высоком техническом уровне, начиная от самого трояна-вымогателя, заканчивая самим сайтом. Работа по шифрованию файлов сделана очень аккуратно и незаметно. Если раньше шифровальщики заменяли расширения файла, что сразу указывало на то, что файл зашифровали, то теперь криптолокер действует хитрее - он шифрует файлы, не изменяя название файлов и их расширение. Это позволяет ему оставаться незаметным до тех пор, пока он не закончит свою работу. Особенно это актуально с сетевыми дисками, где сразу не догадаешься, что идет шифрование, если работают с файлами разные пользователи по сети.

Но я забегаю вперед. Расскажу обо всем по порядку, начиная от заражения компьютера, заканчивая вариантами расшифровки и восстановления файлов.

Как вирус вымогатель spora шифрует файлы

Начинается все, как обычно со всеми вирусами шифровальщиками - с письма на почту. Письмо это будет специально подобрано по содержанию, чтобы максимально напоминать рабочую переписку, если рассылка ведется по корпоративной базе почтовых ящиков. К примеру, там может быть просьба от какого-то контрагента сверить бухгалтерские документы, или посмотреть счет фактуру, либо что-то еще. Если рассылка идет по личным ящикам пользователей, то оно будет замаскировано под письмо от сбербанка, налоговой или какой-то еще популярной в народе службы.

Главная задача такого письма - заставить пользователя запустить вложение. В случае с spora, во вложении будет zip архив, внутри которого файл с расширением .hta. После запуска этого файла, во временной директории пользователя создается новый файл с расширением .js, в который записывается зашифрованный JScript и выполняется. Сам скрипт с вирусом зашифрован стандартными системными алгоритмами, чтобы его не обнаружили антивирусы.

После выполнения скрипта, во временной директории пользователя C:\Users\user\AppData\Local\Temp появятся два файла:

- 4a0f17b9936.exe

- doc_113fce.docx

Имена файлов скорее всего в каждом конкретном случае будут разными, но по типу будут такие же. Первое это исполняемый файл, который и является шифровальщиком. Сразу после создания, он запускается и начинает свою черную работу по шифрованию файлов.

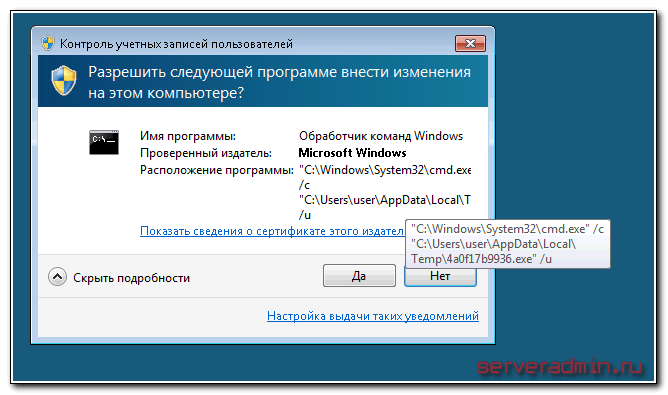

Если у вас включен UAC, то вы увидите запрос на выполнение файла. Вирус пытается удалить все теневые копии, а для этого нужно подтверждение. Если не подтвердите запуск файла, то считайте, что вам повезло, и ваши теневые копии останутся. А если подтвердите выполнение, или если у вас вообще отключен UAC, то ваши теневые копии будут удалены командой:

vssadmin.exe delete shadows /all /quiet

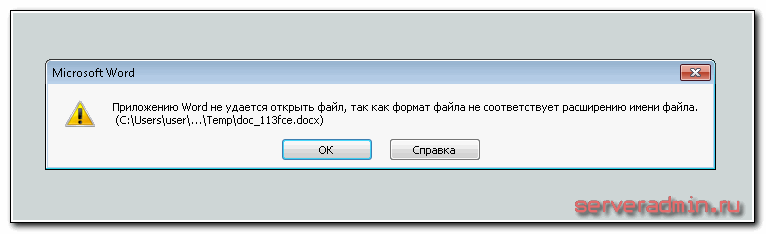

Второй файл является пустышкой, который замаскирован под файл формата word, но при этом открывается с ошибкой.

Он сделан, скорее всего, для того, чтобы запутать пользователя. Человек может подумать, что просто файл повредился. Это может побудить его еще раз открыть вложение из письма, чтобы убедиться, что письмо не открывается. Особо сообразительные люди отправляют письмо коллегам с просьбой проверить, открывается ли у них этот файл. Сам лично наблюдал такое поведение. В итоге шансы у вируса-вымогателя выполнить свою работу увеличиваются.

После того, как вирус запустился и зашифровал все файлы, которые смог найти, он создает 2 файла на рабочем столе пользователя:

- RU15C-ACXRT-RTZTZ-TOGTO.HTML

- RU15C-ACXRT-RTZTZ-TOGTO.KEY

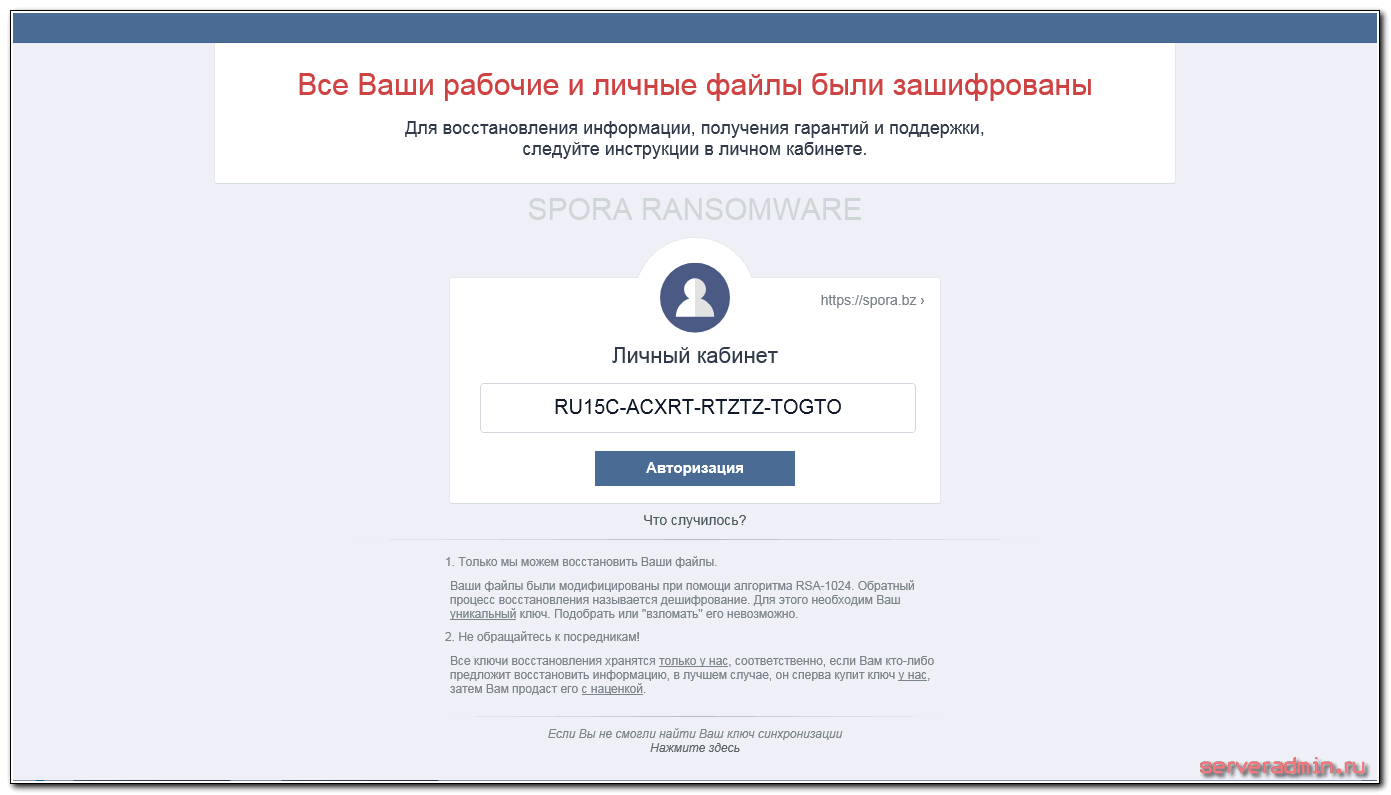

Первый файл - html страничка, которая автоматически запускается. Она содержит в себе краткую информацию о том, что произошло на компьютере:

Все ваши рабочие и личные файлы были зашифрованы. Для восстановления информации, получения гарантий и поддержки, следуйте инструкции в личном кабинете. 1. Только мы можем восстановить Ваши файлы. Ваши файлы были модифицированы при помощи алгоритма RSA-1024. Обратный процесс восстановления называется дешифрование. Для этого необходим Ваш уникальный ключ. Подобрать или "взломать" его невозможно. 2. Не обращайтесь к посредникам! Все ключи восстановления хранятся только у нас, соответственно, если Вам кто-либо предложит восстановить информацию, в лучшем случае, он сперва купит ключ у нас, затем Вам продаст его с наценкой.

На странице есть форма ввода, куда уже введен ваш идентификатор, с помощью которого вы можете авторизоваться на сайте https://spora.bz.

Второй файл необходим для того, чтобы вы смогли получить дешифратор от злоумышленников. Его нужно сохранить, если вы рассчитываете расшифровать файлы.

Если вы увидели в своем браузере описанную выше страничку, значит все ваши файлы уже зашифрованы, хотя внешне кажется, что все в порядке. Но при попытке открыть файл, вы получите ошибку. Дальше нужно действовать аккуратно и внимательно, если хотите получить свои данные обратно. Шансы сделать это бесплатно хоть и небольшие, но есть.

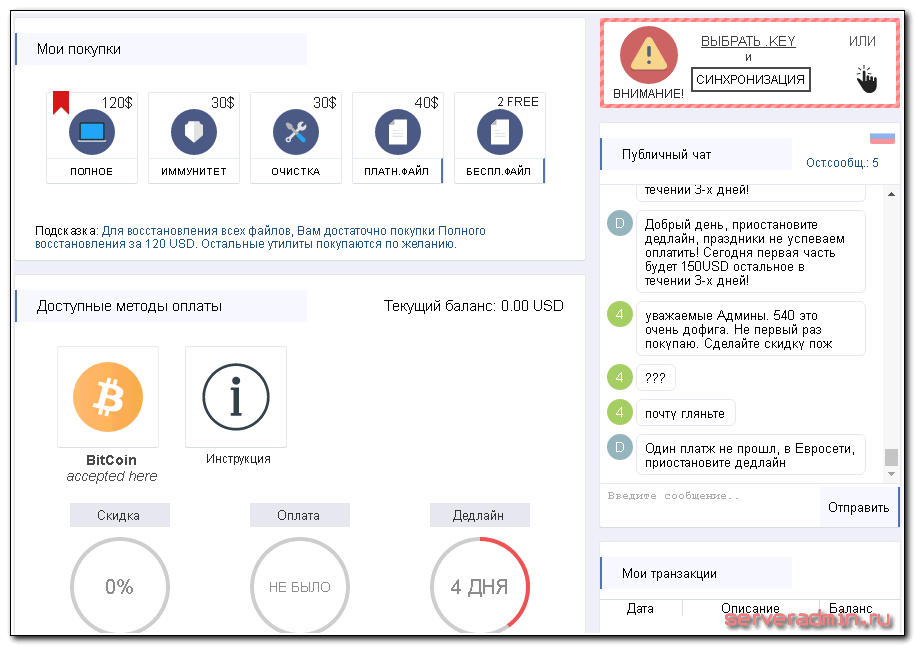

Можно зайти в личный кабинет указанного выше сайта и посмотреть, как там все устроено.

После заражения у вас есть 5 дней, чтобы оплатить расшифровку. После этого, она станет дороже в 2 раза. Имейте это ввиду, если решитесь платить деньги. Я знаю, что многие платят, так как нет выхода, поэтому сразу предупреждаю. Цена через 5 дней реально будет в 2 раза выше.

Поражает набор услуг, которые вы можете приобрести в "магазине". Тут и иммунитет от шифровальщика, и очистка компьютера. У вас есть возможность расшифровать 2 файла бесплатно. Если у вас пропало не более пары нужных файлов, считайте что вам повезло, сможете их расшифровать. Но имейте ввиду, что это не всегда срабатывает. Если злоумышленники посчитают, что файл очень ценен, то могут отказать в бесплатной расшифровке.

На сайте предусмотрен чат с техподдержкой вируса. Первое время не было ограничения на количество сообщений, теперь оно есть - не более пяти. Так что внимательно следите за тем, что пишите, если у вас реально есть необходимость общаться.

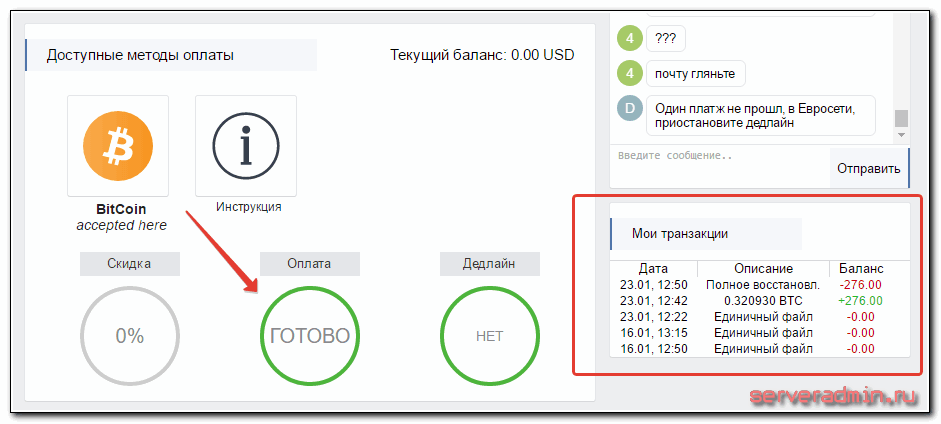

Вы можете тут же внести оплату за расшифровку. На сайте есть подробные инструкции. После зачисления денег, информация в личном кабинете изменится.

Если деньги сразу не придут, нужно написать в техподдержку, они вручную проверят поступление и подтвердят его. Масштабы деятельности, честно говоря, поражают. Очень занимательный чат. Я прям зачитался, когда первый раз попал в личный кабинет.

Как лечить компьютер и удалить вымогатель spora ransomware

После того, как вы узнали, что все ваши файлы зашифрованы, нужно определиться, что вы будете делать дальше. Если у вас есть бэкапы и расшифровка файлов вам не требуется, то можно смело переходить к лечению компьютера и удалению вируса. Как и все остальные вирусы шифровальщики, удалить из системы его не трудно. Та модификация, что попалась мне, вообще ничего особенного с системой не делала, нигде себя не прописывала - ни в реестре, ни в автозапуске. Все, что сделал вирус, это создал несколько файлов. 3 файла в папке с профилем пользователя C:\Users\user\AppData\Roaming:

- RU15C-ACXRT-RTZTZ-TOGTO.HTML - html страничка с информацией о заражении и входе в личный кабинет на сайте злоумышленников.

- RU15C-ACXRT-RTZTZ-TOGTO.KEY - файл с ключами, на основе которых можно купить дешифратор.

- RU15C-ACXRT-RTZTZ-TOGTO.LST - файл со списком ваших зашифрованных файлов.

Эти же 3 файла будут продублированы в папке C:\Users\user\AppData\Roaming\Microsoft\Windows\Templates. На рабочем столе пользователя будут лежать первые два файла из списка. Все эти файлы носят информационный характер и непосредственной опасности не представляют. Сам вирус будет находиться в папке C:\Users\user\AppData\Local\Temp. Вот список файлов оттуда, относящиеся к spora:

- 4a0f17b9936.exe - непосредственно вирус.

- close.js - javaScript-файл, который создает исполняемый файл с вирусом.

- doc_113fce.docx - поддельный документ.

- 1С.a01e743_рdf.hta - вложение из почты.

Этот список файлов представляет непосредственную опасность и его в первую очередь надо удалить. Ни в коем случае не копируйте эти файлы на флешку или куда-то еще. Если случайно запустите на другом компьютере, то потеряете и там все данные. Если вам нужно сохранить для последующего разбора файлы с вирусами, то добавьте их в зашифрованный архив.

Удаления этих файлов достаточно для того, чтобы избавиться от вируса шифровальщика. Но хочу обратить внимание, что модификации могут быть разные. Я видел в интернете информацию о том, что этот вирус иногда ведет себя как троян, создает копии системных папок в виде ярлыка, скрывает настоящие системные папки, а в свойствах запуска ярлыков добавляет себя. Таким образом, после расшифровки файлов, ваша карета снова может превратиться в тыкву.

После ручного удаления вируса, рекомендую воспользоваться бесплатными инструментами от популярных антивирусов. Подробнее об этом я уже рассказывал ранее на примере вируса no_more_ransom. Можете воспользоваться приведенными там рекомендациями. Они актуальны и для вируса spora.

Я рекомендую после расшифровки файлов, сразу же переустановить систему Windows. Только это может дать 100% гарантию, что на компьютер очищен полностью.

Если вам необходимо любой ценой восстановить зашифрованные файлы, а самостоятельно вы это сделать не можете, рекомендую сразу обращаться к профессионалам. Неправильные ваши действия могут привести к тому, что файлы вы вообще не сможете получить назад. Как минимум, вам нужно снять посекторный образ системы и сохранить его, прежде чем вы сами начнете что-то делать. Как сделать образ системы рассказывать не буду, это выходит за рамки данной статьи.

Подведем итог. После того, как ваш компьютер был зашифрован, правильная последовательность действий для возможной расшифровки файлов и лечения компьютера следующая:

- Отключаем компьютер от сети.

- Сохраняем файлы с расширением .KEY и .LST.

- Делаем полный посекторный образ дисков с информацией, загрузившись с Live CD.

- Удаляем вирус с компьютера.

- Пробуем восстановить файлы самостоятельно.

- Переустанавливаем Windows.

Где скачать дешифратор spora ransomware

Прежде чем начинать восстанавливать файлы самостоятельно, можно попробовать поискать дешифратор для spora ransomware. Существует сайт https://www.nomoreransom.org, на котором собраны дешифраторы для некоторых шифровальщиков. Можно попытать счастья и проверить, есть ли там рабочий дешифратор для spora, который позволит очень быстро и просто расшифровать файлы.

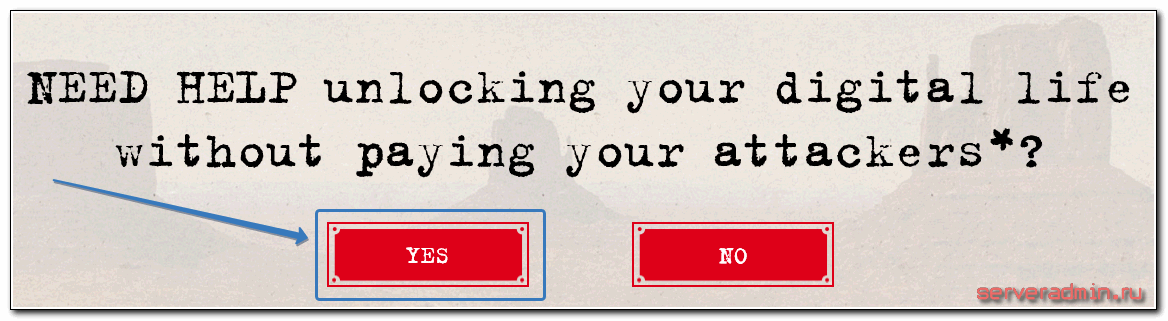

Сразу хочу предупредить, что шансов найти рабочий дешифратор не много, но вдруг повезет? Попытка не пытка. Идем на сайт, на главной странице нажимаем на YES.

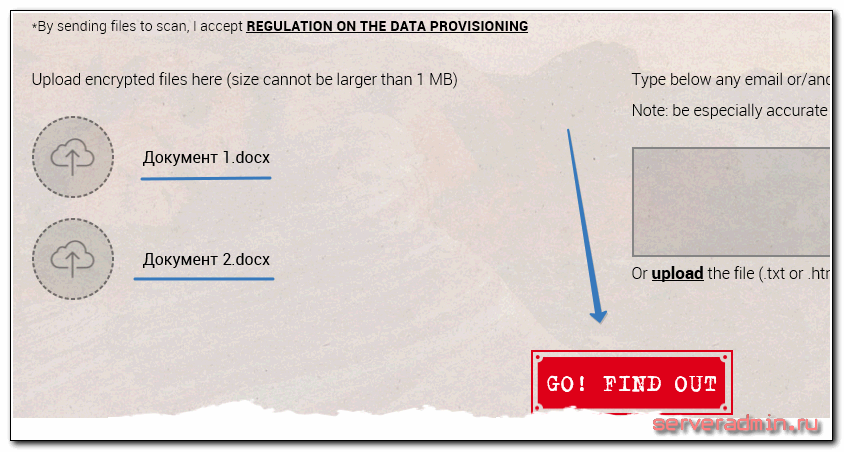

Выбираем парочку зашифрованных файлов и отправляем их на сервер для подбора дешифратора.

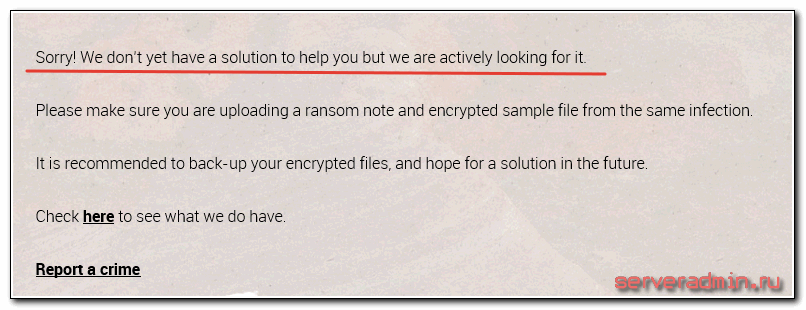

Мне не повезло. На момент написания статьи дешифратор для spora ransomware отсутствовал.

Список существующих дешифраторов для шифровальщиков можно посмотреть в отдельном разделе https://www.nomoreransom.org/decryption-tools.html. Возможно, когда-нибудь там появится что-то и для spora. Наличие такого количества готовых дешифраторов позволяет думать, что теоретически это возможно, хотя я и не очень представляю как это возможно с текущей реализацией алгоритма шифрования.

Есть ли еще возможность найти рабочий дешифратор для шифровальщика spora ransomware я не знаю. Думаю, что нет. А если кто-то будет предлагать его продать, да еще и по небольшой цене, то скорее всего это будет мошенник.

Как расшифровать и восстановить файлы после вируса spora ransomware

Что делать, когда вирус spora ransomware зашифровал ваши файлы? Вы можете расшифровать бесплатно 2 файла в личном кабинете. Как это сделать показано в видео в конце статьи. Если вам этого мало, то читайте дальше о том, как расшифровать остальные файлы. Точнее не расшифровать, а восстановить. Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

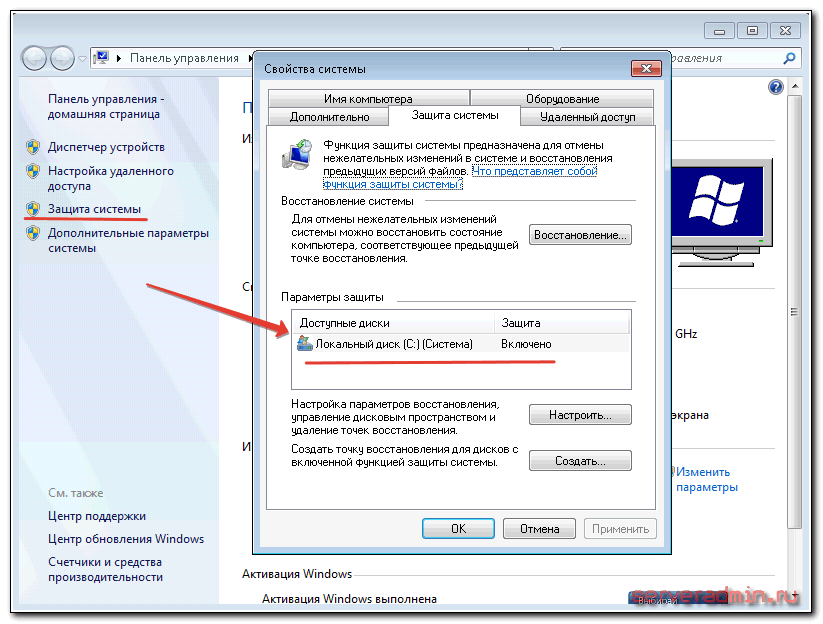

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

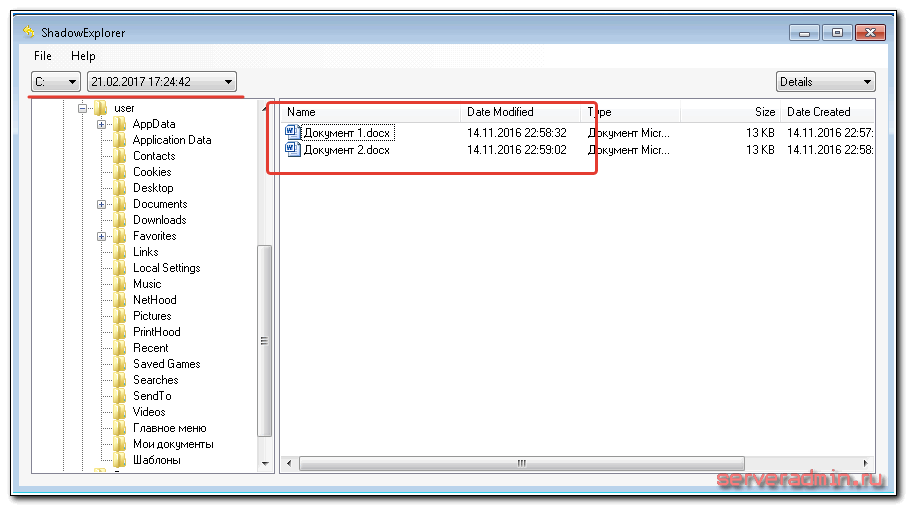

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

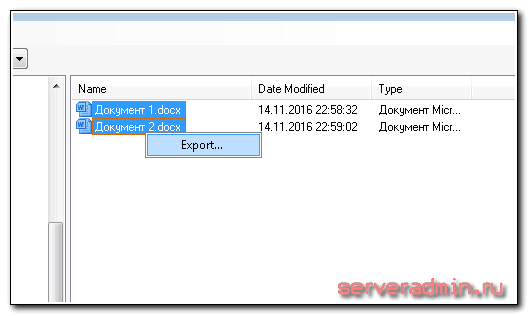

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

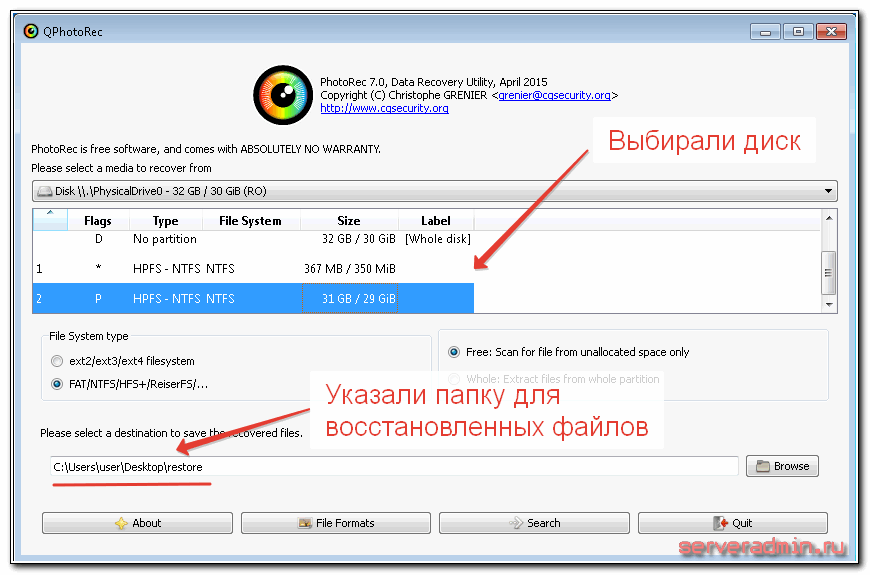

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

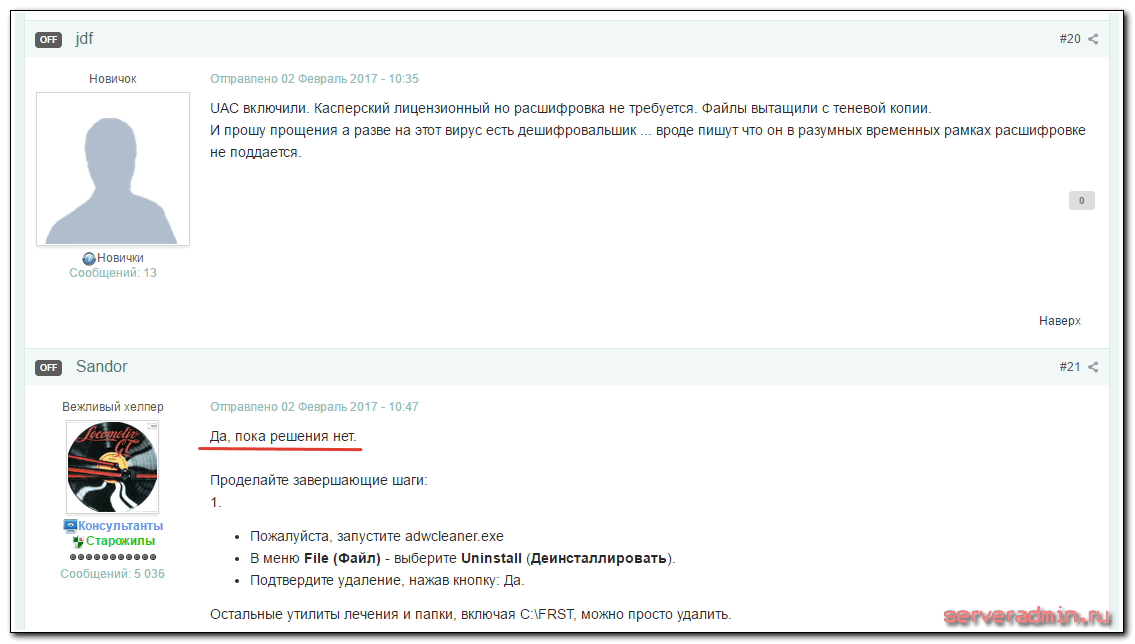

Касперский, eset nod32 и другие в борьбе с шифровальщиком Trojan-Ransom.Win32.Spora

Сейчас старые модификации вируса определяются антивирусами как Win32/Filecoder.Spora.A, Win32/Filecoder.NJI и д.р. Может меняться последняя буква на b, f и т.д. Filecoder иногда заменяется на trojan. К сожалению, все это применимо только к старым версиям вирусов. Постоянно выходят новые, которые антивирусы не способны быстро определить.

Пробежимся по форумам популярных на сегодняшний день антивирусов и посмотрим, что они могут предложить в борьбе с шифровальщиком spora.

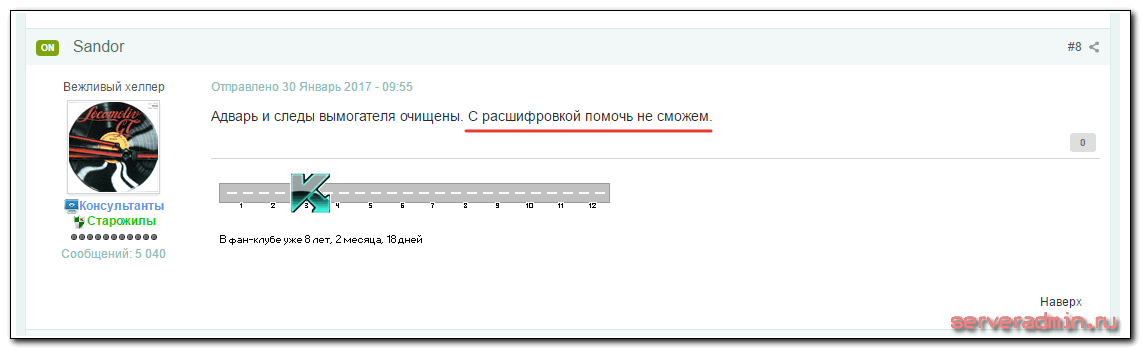

К сожалению, как и раньше - НИЧЕГО. Смотрим сообщение с сайта forum.kasperskyclub.ru, куда отправляют с официального форума kaspersky делать заявки на лечение от вирусов.

Вот еще оттуда же https://forum.kasperskyclub.ru/index.php?showtopic=54138&p=795414

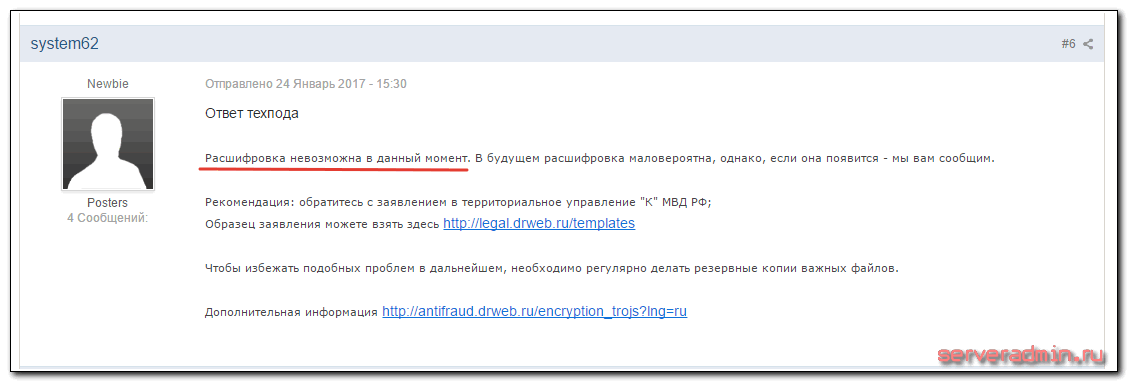

Вот пострадавший от такого же вируса spora на форуме dr.web. Ответ техподдержки доктора веба тоже неутешительный:

Расшифровка невозможна в данный момент. В будущем расшифровка маловероятна, однако, если она появится - мы вам сообщим.

Рекомендация: обратитесь с заявлением в территориальное управление "К" МВД РФ;

Образец заявления можете взять здесь http://legal.drweb.ru/templates

Чтобы избежать подобных проблем в дальнейшем, необходимо регулярно делать резервные копии важных файлов.

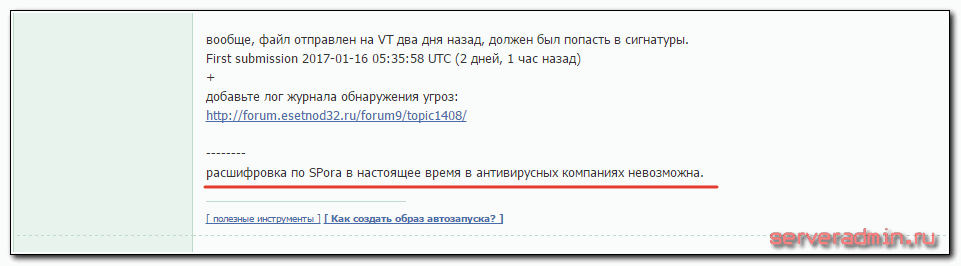

Заглянул к еще одному крупному игроку рынка антивирусных решений - ESET NOD32, что там у него есть на тему spora ransomware. Как водится, тоже есть упоминания о столь популярном сейчас вирусе. Вот большая тема оттуда - зашифровано в Spora. Сообщение администратора на 2-й странице обсуждений:

Все как всегда со всеми предыдущими шифровальщиками, за исключением Энигмы. Ее обещали расшифровывать. А текущий нет и пока не предвидится. Так что тут каждый сам за себя.

Методы защиты от вируса шифровальщика

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

На этом у меня все. Будьте внимательны за компьютером. Не открывайте подозрительные файлы, не переходите по сомнительным ссылкам, делайте регулярно бэкапы всех важных данных.

Видео c 100% расшифровкой и восстановлением файлов

Я записал видео, где на тестовой машине заразился вирусом, успешно восстановил все файлы, вылечил компьютер и удалил вирус из системы.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Реклама ИП Скоромнов Д.А. ИНН 331403723315

Server Admin Авторский блог системного администратора

Server Admin Авторский блог системного администратора

Добрый день. лекарства так и не появилось?

Доброго времени суток. Тоже наступили на эти "грабли" - открыли безобидное на первый взгляд вложение письма, пришедшего на электронную почту. Почти все рабочие файлы оказались зашифрованными, к ним добавилось разрешение ".hta". Никакие дешифраторы не помогли, да и не могли помочь: у каждого компьютера свой ключ шифрования. В техподдержке антивирусных программ тоже ничем не помогли. :( Насчёт того, платить или не платить вымогателям: тут каждый сам решает... Наверняка всё зависит от объёма и ценности потерянных данных.

Добрый день поймали спору на комп, пошло по сети. На компе бухгалтера теперь не работает 1с - заражена видимо - ее комп небыл основным источником вируса, он был со всеми в сети, что теперь делать как востоновить теневых копий нет, помогите к кому можно обратиться. спасибо

Сергей, так и есть.Еще в начале комментариев предупреждали что это "перекупы" т.к. насколько я знаю дешифратора в открытом доступе нет.Так что вас дважды надули.

По dr-shifro.ru. Обратился, отправил запрошенные файлы (экселевские, ворд и страничку, которую создал вирус после работы). Через пару часов пришел ответ, что все получилось расшифровать. Прекрасно... если бы не одно но. Они запросили сумму в 2 раза больше, чем просят мошенники. У меня создалось впечатление, что они просто перекупят ключ.

Вы заплатите за гарантированный результат, после того, как увидите свои файлы уже расшифрованными. В комментариях выше писали, что оплатили деньги, а ничего не получилось расшифровать. Вам решать, к кому обращаться.

ну заплатила я. получила дешифратор. ничего не получилось. расшифровалась часть ненужных файлов. все рабочие файлы повреждены. в публичном чате не отвечает, почта не существует. что дальше делать не знаю.

Поздравляю и рад, что еще один человек, спонсирующий преступников, наказан.

Идиоты. Пока вы платите, вас будут грабить.

"Доброго" дня. Вчера директор поймал такую же плюшку на свой ноут, бэков нет, антивирусов нет, и всё в таком духе.

Кроме как платить, делать нечего?

Получается да, увы :(

У нас эпидемия. Больше двух лет уж как перестал работать в сфере IT и народ почти перестал обращаться за помошью, а на этой неделе 5 старых знакомых за 4 дня обратились - у всех различные модификации "споры". Двое из Питера, двое и Воронежа, один с Владивостока... Пробовали заплатить вымогателям минимальную плату за расшифровку - деньги ушли в никуда. Вероятно кто-то работает в качестве посредника между потерпевшими и вымогателями и таким образом через фейковые сайты которые якобы помогут в расшифровке и находятся в топе выдачи Яндекса срубает бабки. Вор у вора шапку украл...

Вообще, сами злоумышленники всегда расшифровывают файлы. Им тупо не выгодно кидать, никто платить не будет. Из всех моих знакомых, кто платил, всем расшифровывали. Но тут нужно самому аккуратно все делать, ничего не напутать. Поэтому и актуальные всякие конторы по расшифровке. Они за людей всю черновую работу делают, в которой обычный человек не разбирается. Главное не платить деньги, пока не будет 100% уверенности, что вас не кидают. Должны предоставить 100% гарантии.

Большое спасибо за полезную статью. Сегодня заведующая детского садика принесла ноутбук с этой заразой, сама чуть не плачет, там все документы для работы. С помощью ShadowExplorer удалось восстановить все документы за день до заражения.

Рад, что хоть кому-то этот способ помог. Чаще всего вирус стирает теневые копии.

Да, повезло мне, она еще одну пострадавшую привела, и там всё тоже получилось

я попался на этот вирус в конце января 17 года. и он самокопировал свое тело в теневые папки. и от туда повредил все теневые копии. когда я использовал shadowexplorer теневые копии тоже оказались зашифрованы. так что лучше помогите найти дешифратор

Сегодня тоже знакомые поймали на почту Trojan-Ransom.Win32.Spora.coe, открыть письмо умудрились на двух машинах - у секретаря, а затем и у главного бухгалтера. В итоге зашифрованы все новые и старые БД (v77 + v83), документы MS-Office, фотографии.

Люди шокированы. Сейчас надо сдавать бух.отчетность за первый квартал - никаких данных нет.

Эта модификация использует x.vbs вместо java-скрипта, фейковый docx отсутствует, так же нет и файла с расширением key.

Был создан шифровальщик с именем aa759b25547da894cc.exe, размер 136kB, и по завершению его работы также создан html-файл уже описанного выше содержания и похожий по наименованию. Имя пользователя и его ID уже внесены в параметры авторизации html-файла. Зашифрованные папки скрыты, вместо них созданы ярлыки к ним с запуском шифровальщика.

Хост пока используется torifyme.com, но в чате с 22.03.2017 никто не отвечает, хотя обращения там каждый день по многу раз.

По поводу расшифровки данных даже в случае оплаты заявленных там 110$ есть большие сомнения, судя по всем предыдущим комментариям у них в чате.

Да уж, кошмарная ситуация. Если зашифрованные файлы пересекались на двух компах через сетевые папки, то придется покупать дешифратор для обоих компов. Я сам на прошлой неделе вытаскивал из бэкапа в одной фирме все сетевые диски. Тоже словили шифровальщика. Но там бэкап я сам же настраивал ежедневный, так что отделались только испугом.

Можно попробовать обратиться в компанию по моим ссылкам. Возможно, они вам чем-то смогут помочь, так как работают с этим каждый день. Возможно у них есть актуальная информация по расшифровке.

Нет, эти две машины никак между собой не общаются, а вот почтовым ящиком на mail.ru пользуются общим.

С компьютером главбуха по сети работает её заместитель - к ней вирус не попал.

А на счет дешифратора для обоих компов - если потребуются файлы так же и с компьютера секретаря, тогда да - два дешифратора потребуются гарантированно. Но компьютер секретаря я не видел - работал удалённо только с ПК главбуха.

Интересен такой момент - если на обе машины вирус попал из одного и того же письма, то ключ шифрования будет один и тот же использован, или вирус ключ шифрования скачивает в момент генерации файла шифровальщика?

Ключ точно будет разный.

Не могли бы Вы поведать нам, с помощью какого ПО настраивали автоматический Backup?

Или может есть хорошие статьи на эту тему?

Спасибо.

Spora.bz. Чертов auto spell

Можете выслать зашифрованный файл?

Заплатил 80% выкупа. Сейчас попытался заплатить остаток, но sporadic.bz - сайт умерла. Домэйн закрыт. Что делать?

Torifyme.com

2 месяца назад влетел с такой же ситуацией, у сотрудника зашифровало файлы, вирус vault, при чем не было никаких контактов, просто word файл с китайскими иероглифами, куда оплату вносить не понятно, общался со всеми антивирусными компаниями, не смогли расшифровать, 5 лет работы ушло у человека в корзину, бэкапов не было, только строил file server

Да уж, печальная история. Про ваулт я тоже писал. Самая популярная статья сайта за все время его существования вышла :)

Вчера попал с этой хренью.

По началу один сотрудник позвонил, доки не открывет, а потом на вторую линию другой.

А так хотелось отдохнуть :)))

Благо бекапы спасли ситуацию, но все равно, 1 рабочий день вылетел :)

Легко отделался считай, повезло что полные бэкапы были. Чаще всего не так бывает.

никаких зип файлов, хватает одного docx...

И еще, зачем рекламировать услуги Dr.Shifro, если по сути они являются прокладкой между инструкцией на ПК пользователя и теми, кто просит выкуп?

Я понимаю и частично разделяю ваше мнение как простого человека. Но я сталкивался с немного другими ситуациями. Просто пример. Небольшая компания, сисдамина нет. Есть базы 1С и общий сетевой диск. Вся информация оказалась зашифрована. Что им делать? Закрываться теперь? То, что они не предусмотрели заранее такой вариант развития событий это да, никто не спорит. Но по факту, сейчас, что им делать? Закрываться и увольнять сотрудников? Потерянная информация не позволяет продолжить рабочую деятельность. Это приводит к нарушению договоров со всеми вытекающими.

В данной ситуации они вынуждены платить и расшифровывать информацию. Далее уже делают орг. выводы и по другому относятся к информации.

Вторую неделю подряд занимаюсь восстановлением всего и вся после действий вируса Spora.

К сожалению, восстановление файлов невозможно. Никаких теневых копий, как в вашем примере. Скорее всего на тестовой машине все проходит гладко, т.к. теневые копии вирус не удалил из-за включенного UAC. А вот расшифровывать файлы у тех, кто пишет вирусы не стану принципиально, не вижу смысла в финансировании их новых разработок.

Теневых копий не будет, если у пользователя отключен UAC и есть права администратора. Если он работает под пользователем, а это хорошая и не такая уж редкая практика, то теневые копии остаются, потому что он при всем желании не сможет их удалить.