Продолжаю цикл статей про функциональные и очень доступные роутеры из Латвии. Речь пойдет о том, как получить доступ к Mikrotik через несколько одновременно настроенных провайдеров или внешних IP. Настройка не сложная, плюс в интернете есть информация на эту тему. Я дополню ее тем, что поделюсь своим опытом применения этого функционала.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Введение

Настройка нескольких провайдеров или одновременный доступ через разные внешние IP на микротике не представляет какой-то особенной сложности. Я настраивал такие вещи очень давно еще на Linux. Ну а тут под капотом он же и стоит, так что принцип будет один и тот же.

В общем случае нам достаточно просто промаркировать все пакеты, чтобы отличать, кто с какого внешнего интерфейса пришел. Это нужно для того, чтобы ответ на входящий запрос отправлялся через тот же WAN интерфейс или IP адрес, с которого пришел. Если это условие не будет соблюдаться, то часть пакетов не будут доходить до адресатов.

Таким образом, настройка одновременно двух провайдеров сводится к следующему:

- Маркируем все входящие соединения, назначая разные метки для разных WAN интерфейсов.

- Для промаркированных соединений назначаем ту или иную метку маршрутизации.

- В зависимости от метки маршрутизации, направляем трафик на тот или иной маршрут по умолчанию, которых будет несколько, в зависимости от количества одновременно подключенных провайдеров.

Приступаем к настройке. Если вы только начинаете знакомство с устройствами Mikrotik, то рекомендую посмотреть мои статьи по базовой настройке роутера и настройке firewall. Эти знания будут нужны для того, чтобы реализовать задуманное.

Маркировка соединений с двух WAN

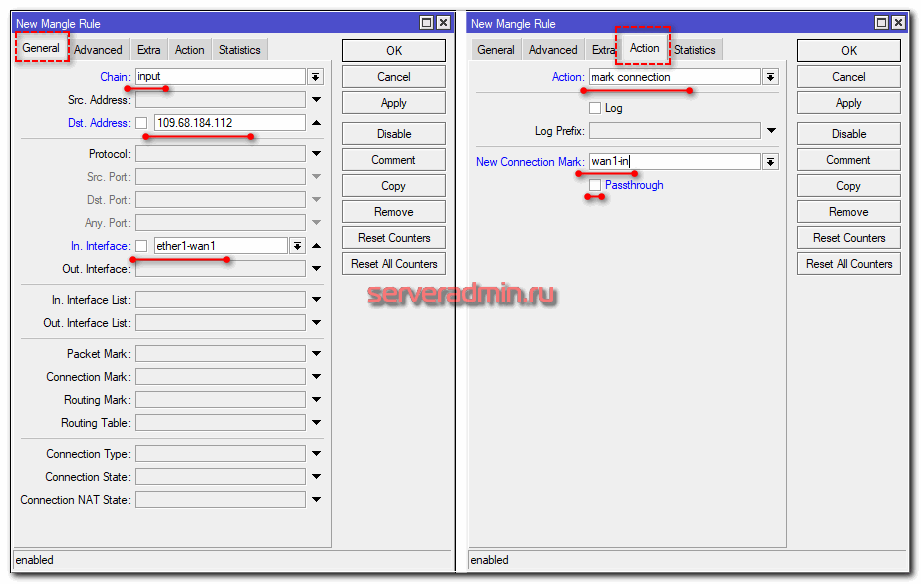

Первым делом маркируем все соединения. Для этого идем в раздел IP -> Firewall -> Mangle и добавляем новое правило маркировки для пакетов из wan-1.

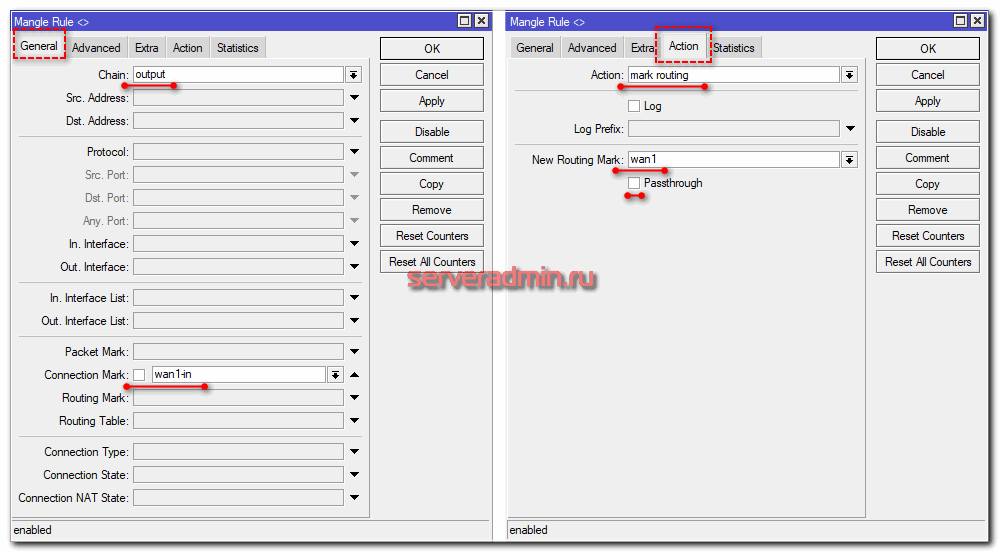

Следующим этапом назначаем метку маршрутизации для этих соединений. Делается этот тут же в новом правиле.

То же самое делаете для второго соединения, заменяя ip ардес, имя интерфейса и назначая другую метку. Должны получиться следующие 4 правила.

/ip firewall mangle add action=mark-connection chain=input dst-address=109.68.184.112 in-interface=ether1-wan1 new-connection-mark=wan1-in passthrough=no add action=mark-routing chain=output connection-mark=wan1-in new-routing-mark=wan1 passthrough=no add action=mark-connection chain=input dst-address=77.31.15.221 in-interface=ether2-wan2 new-connection-mark=wan2-in passthrough=no add action=mark-routing chain=output connection-mark=wan2-in new-routing-mark=wan2 passthrough=no

С маркировкой закончили.

Одновременный доступ по двум внешним IP

Теперь нам нужно настроить маршрутизацию таким образом, чтобы работали одновременно два wan интерфейса с двумя разными ip адресами. У меня есть очень старая статья, где тоже используются 2 провайдера, но только для резервирования интернета. Одновременно работает только один провайдер, а на второй происходит переключение в случае проблем у первого.

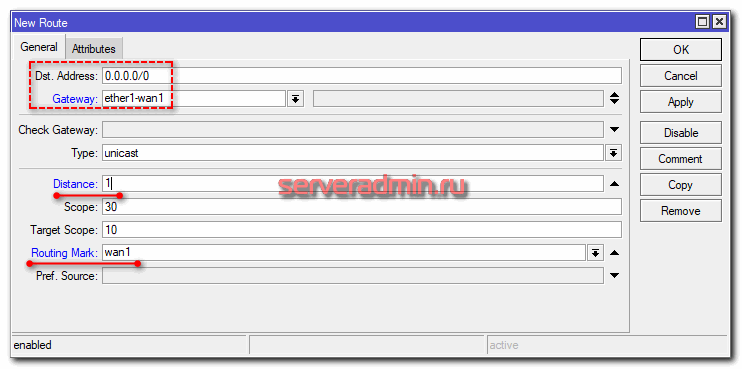

Идем в раздел IP -> Routes и добавляем 2 дефолтных маршрута. Настраиваем их точно так же, как это делали, если бы был только один провайдер. Но при этом указываем для каждого маршрута свою метку маршрутизации (Routing Mark).

То же самое проделываем для второго интерфейса. Должно получиться вот так:

/ip route add distance=1 gateway=109.68.184.1 routing-mark=wan1 add distance=1 gateway=77.31.15.1 routing-mark=wan2

Все, этого достаточно, чтобы к Mikrotik можно было подключиться извне по любому из предложенных IP адресов обоих WAN интерфейсов. По сути он стал доступен через обоих провайдеров одновременно. Важно понимать, что мы настроили только доступ к самому устройству через оба wan интерфейса, а не работу через обоих провайдеров клиентов локальной сети, если mikrotik выступает в качестве шлюза. Там нужно выполнить дальнейшие настройки, чтобы все корректно работало. Надо промаркировать пакеты и из локальной сети и направить их на тот или иной маршрут в зависимости от меток. В данной статье я это не рассматриваю. Возможно, сделаю отдельно.

Mikrotik как резервный шлюз

Объясняю, зачем все это может пригодиться. Не претендую на истину и не призываю поступать так же, как я. Просто делюсь своим опытом. Возможно он не очень правильный и в комментариях кто-то укажет на это и посоветует, как сделать по-другому. В описанном выше случае микротик не выступает в качестве основного шлюза или роутера для доступа в интернет. Обычно я не завожу обоих провайдеров на одно устройство. Объясню почему.

В удаленных местах, где нет постоянного технического персонала для обслуживания шлюза, я всегда ставлю 2 устройства, которые могут работать в качестве шлюза для локальной сети. Обычно это полноценный роутер Mikrotik или шлюз в виртуальной машине на базе какого-то линукса. Там могут быть настроены два провайдера, резервирование и т.д. Не суть важно, рассказываю не об этом. В качестве резерва чаще всего выступает свитч микротик с возможностью роутинга. Например, CRS326. Это очень удобно, так как свитч в любом случае какой-то будет установлен, пусть уж сразу с доп. функуионалом.

Таким образом, у вас есть основной шлюз, который обеспечивает интернетом локальную сеть и запасной. Если с первым происходит физическая поломка и он полностью выходит из строя, вы можете подключиться к резервному и настроить его в качестве основного, пока с ним не будет решена проблема. Такая схема возможна, если у вас 2 провайдера с несколькими внешними IP адресами, которые настраиваются у обоих шлюзов - основного и резервного. Если у резервного только один IP адрес - он настраивается на запасном шлюзе. Таким образом, автопереключения на резерв не будет. Приходится этим жертвовать в данном случае.

В случае, если у вас только 1 провайдер, но он предоставляет несколько внешних ip адресов, то все настраивается примерно так же. На резервном Микротике настраивается интернет через основной шлюз в локальной сети (в моей статье это wan1), а отдельный внешний ip адрес настраивается как дополнительный (wan2). Отличие будет только в том, что соединения через основной шлюз и локальную сеть не надо маркировать. Будут проблемы с доступом через локальную сеть, vpn и т.д. Достаточно настроить маркировку входящих пакетов только через wan2 - внешний ip адрес провайдера.

При такой схеме вы будете застрахованы от физической поломки основного шлюза. Если она случится, вы подключаетесь через внешний ip адрес к запасному микротику и делаете его временно основным шлюзом. Можно просто назначить ему ip адрес мертвого шлюза или настроить dhcp сервер и выдавать новые сетевые настройки. Это уже будет зависеть от вашей топологии.

Заключение

Надеюсь понятно описал основную идею. В описываемом мной примере нет резервирования канала в виде автоматического переключения на рабочий, но при этом есть защита от физической поломки основного шлюза. Восстановить работоспособность придется вручную, подключившись к запасному устройству. Такой подход актуален для удаленных мест, где нет никого, кто бы мог перенастроить шлюз на резервную железку, которая может лежать выключенная. Можно восстановить связь удаленно, а потом планово посетить объект и сделать все как надо.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Server Admin Авторский блог системного администратора

Server Admin Авторский блог системного администратора

Кто же напишет нормальную статью как приткнуть второй роутер к первому что бы оба работали без санитаров.

Четко и понятно.

А точно в гейтвее указывать ether1-wan1? Про IP -> Routes.

ether1-wan1 у вас же - это ip интерфейса.

Добрый день.

А как быть, если провайдер и wan порт единый, имеем 2 ip адреса для доступа и публикаций? Маршрут то один получается.

Как настроить в таком случае?

А что вы хотите разделить в таком случае? У вас по сути один провайдер, просто 2 ip адреса. Достаточно доступа по какому-то одному ip. В статье настраиваются 2 физически разных провайдера, чтобы в случае выхода из строя одного, можно было бы получить доступ к устройству.

Добрый день, с доступом к роутеру через обоих провайдеров всё получилось. Как сделать проброс, например 25 порта через обох провайдеров на сервер за роутером? Попробовал добавить маркировку FORWARD аналогично INPUT, но счётчики вообще по 0, хоть на основном провайдере всё работает.

Точной настройки я не знаю. Надо разбираться на стенде. У меня такой задачи не было.

нашёл презентацию, на 22 странице правила, которые позволяют пробросить порты сразу через обоих провайдеров, может кому пригодится:

https://www.google.com/url?sa=t&rct=j&q=&esrc=s&source=web&cd=&cad=rja&uact=8&ved=2ahUKEwiatbPzr5X1AhUEKuwKHcT5ArUQFnoECAwQAQ&url=https%3A%2F%2Fmum.mikrotik.com%2Fpresentations%2FRU18M%2Fpresentation_6157_1554717194.pdf&usg=AOvVaw31knpmFynSs7ihC5UyE6uH

Очень понадобилось!

"...Как сделать проброс, например 25 порта..." Ссылку на гугль не смотрел. Делаю так: Interfaces->InterfacesList->Lists Создаю некий список, допустим, ISP. Затем, в InterfacesList, определяю принадлежность портов глядящих в WAN этому списку. IP->Firewall->NAT, стандартное правило проброса с внешнего порта на внутренний порт нужного сервера, в качестве параметра в General: цепочка dstnat, protocol 6, dst.port(номер слушающего порта), In.InterfaceList: ISP. В Action netmap, на адрес внутреннего сервера, на порт 25.

Собственно всё.

Спасибо! А скоро будет статья по работе с двумя провайдерами в качестве именно шлюза? =)

Здравствуйте.

Есть терминальный сервер 1С на две организации, каждая должна ходить в инет через своего провайдера (оба в микротике). Если я пропишу в настройках пользователей микротик в качестве прокси (укажу разные порты разным пользователям). можно будет перенаправить их запросы в разные WAN?

Нет, это так не настраивается. Вообще не понял, при чем тут терминальный сервер и доступ в интернет пользователей.

Дело в том, что комп один соответственно сетевые настройки общие, я могу только разрулить их с помощью обычного юзергейта, но поднимать отдельный прокси, что бы разрулить трафик, не было бы необходимости если бы можно было бы всех развести на микротике (на нем есть web proxy, но в данном случае он не поможет).

на терминальном сервере одну сетевуху на одну организацию, вторую на вторую. профит

И как привязать пользователя к карте? Пока предполагаются у каждого пользователя персональные настройки прокси, просто придется использовать несколько микротиков - каждый микротик шлюз, на каждом активирован прокси.

зы на счет юзергейта я погорячился.

Который раз уже пробую, не работает! Пингуются только шлюзы все остальное "no route to host"

/interface ethernet

set [ find default-name=ether3 ] name=ether3-to-R2

set [ find default-name=ether4 ] name=ether4-to-R3

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip address

add address=192.168.0.6/30 interface=ether3-to-R2 network=192.168.0.4

add address=172.16.0.6/30 interface=ether4-to-R3 network=172.16.0.4

/ip firewall mangle

add action=mark-connection chain=input dst-address=192.168.0.6 in-interface=ether3-to-R2 \

new-connection-mark=wan1-in passthrough=no

add action=mark-routing chain=output connection-mark=wan1-in new-routing-mark=wan1 passthrough=no

add action=mark-connection chain=input dst-address=172.16.0.6 in-interface=ether4-to-R3 \

new-connection-mark=wan2-in passthrough=no

add action=mark-routing chain=output connection-mark=wan2-in new-routing-mark=wan2 passthrough=no

/ip route

add check-gateway=ping distance=1 gateway=192.168.0.5 routing-mark=wan1

add check-gateway=ping distance=1 gateway=172.16.0.5 routing-mark=wan2

Что не так то?

Не понял, откуда пингуются только шлюзы? И какие именно? Вы что конкретно хотите получить от настройки?

Тестовый стенд:

R1

wan1 192.168.0.1/30 gw 192.168.0.2

wan2 172.16.0.1/30 gw 172.16.0.2

R2

to-R1 192.168.0.2/30

to-R4 192.168.0.5/30

R3

to-R1 172.16.0.2/30

to-R4 172.16.0.5/30

R4

wan1 192.168.0.6/30 gw 192.168.0.5

wan2 172.16.0.6/30 gw 172.16.0.5

Конфиг был приведен с роутера R4

Я хочу проверить работу данного стенда используя вашу статью конфигурации, но у меня пигуется только шлюзы 192.168.0.5 и 172.16.0.5 и больше не ничего

Адреса 192.168.0.2 и 172.16.0.2 пингются пока я не дописываю в Routes routing-mark=wan1 и routing-mark=wan2

После этого начинаю получать ответ "no route to host"

Это уже на первая статья которую я пытаюсь повторить, почему у меня не получается я не понимаю, вроде бы как все просто, прошивка роутеров 6.47, сброс к заводским настройкам.

Нашел ответ, почему об этом не пишут в статьях мне не понятно, в вашей тоже нет, момент то важный и без него не работает.

- Типовой ошибкой при этом является отсутствие немаркированного маршрута по умолчанию

- Например если таблица маршрутизации будет иметь такой вид, то нормальный доступ к роутеру с внешних

адресов будет невозможен.

- Так же будет невозможен доступ в Интернет с маршрутизатора

Получается что к маршрутам:

/ip route

add cdistance=1 gateway=192.168.0.5 routing-mark=wan1

add distance=1 gateway=172.16.0.5 routing-mark=wan2

надо добавить

add distance=1 gateway=192.168.0.5

add distance=2 gateway=172.16.0.5

Спасибо за инфу. Мне и в голову не пришло, что дефолтный шлюз без маркировки даст проблем. Если маркировать, так сразу все. Так надежнее.

Как я понял, отсутствие такового даст проблемы

Спасибо большое, Ветер! Я уже минут 10 голову ломаю что не так, оказывается дефолт роут нужен был))

Может вопрос не по теме, но у меня не получается подключить две линии wan, двух провайдеров. Дело в том, что один из провайдеров раздает интернет через VPN. Т.е. для интерфейса я указываю настройки локальной городской сети и затем поднимаю VPN для выхода в интернет. Через VPN происходит выход в интернет. Пытаюсь настроить микротик в режиме балансировки каналов. В итоге у меня получается, что при пропадании связи с основным провайдером, VPN настроенный на него начинает постоянно лупить во второй канал, а при восстановлении связи VPN как лупил во второй так и продолжает в него лупить. Не возвращается в первый канал, хоть он и восстановился.

Connect to в vpn имеет имя, а не ip - vpn.local и на какой из серверов раздачи и с каким ip я в итоге попаду не известно. Т.е. vpn.local имеет несколько IP адресов.

У второго провайдера таких заморочек нет. Непосредственно интерфейсу присваивается внешний ip.

Тут не простой вариант. Я даже не знаю, что конкретно посоветовать. Надо на месте тестировать разные варианты. Скорее всего надо со скриптами что-то делать. Например, гасить vpn подключение, когда пропадает связь по первому каналу.

В общем от балансировки в моем случае лучше отказаться.

Буду делать как резервный канал.

Жаль конечно простаивать будет.

Ситуации по пропаданию связи на основном канале возникают не чаще, чем раз в квартал или два квартала, но как правило когда считают зарплату.

Здравствуйте.

В общем не получается сделать ни балансировку, ни резервный канал толком.

При запуске резервного канала происходит переключение на резервную линию, а возврата на основную - нет.

Причина - VPN провайдера в микротике теряет маршрут и перестает понимать через какой канал ему производить подключение данного VPN.

Не получается назначить для VPN провайдера порт SFP1. Чтоб он только через него подключался.

В ДНС микротика первым указан ДНС городской сети.

/route Dst.Address=172.22.0.0/24, Gateway=172.30.94.1? Type=uncast, Distatce=1

Это правило направить VPN провайдера куда нужно не помогает. VPN все равно не производит подключения.

Прошу помощи. Я просто в тупике.

Я не понял, а почему добавленный маршрут не помогает? Надо с этим разбираться. Его получается дефолтный перекрывает, поэтому vpn не коннектится.

попробуйте так

/ ip address

add address=192.168.0.1/24 network=192.168.0.0 broadcast=192.168.0.255 interface=Local

add address=10.111.0.2/24 network=10.111.0.0 broadcast=10.111.0.255 interface=wlan1

add address=10.112.0.2/24 network=10.112.0.0 broadcast=10.112.0.255 interface=wlan2

/ ip route

add dst-address=0.0.0.0/0 gateway=10.111.0.1,10.112.0.1 check-gateway=ping

/ ip firewall nat

add chain=srcnat out-interface=wlan1 action=masquerade

add chain=srcnat out-interface=wlan2 action=masquerade

/ ip firewall mangle

add chain=input in-interface=wlan1 action=mark-connection new-connection-mark=wlan1_conn

add chain=input in-interface=wlan2 action=mark-connection new-connection-mark=wlan2_conn

add chain=output connection-mark=wlan1_conn action=mark-routing new-routing-mark=to_wlan1

add chain=output connection-mark=wlan2_conn action=mark-routing new-routing-mark=to_wlan2

/ ip route

add dst-address=0.0.0.0/0 gateway=10.111.0.1 routing-mark=to_wlan1

add dst-address=0.0.0.0/0 gateway=10.112.0.1 routing-mark=to_wlan2

Как только один из шлюзов станет недоступен, check-gateway удалит его из списка шлюзов.

/ ip route

add dst-address = 0.0.0.0 / 0 gateway = 10.111.0.1,10.112.0.1 check-gateway = ping

Как я понял первая локальная сеть. Вторая и третья - первый и второй провайдеры.

По написанному не понимаю как будут отрабатываться все ситуации пропадании.

На данный момент запустил как резервный канал. Из ситуации вышел сбросом DNS в микротике при падении VPN.

В написанном не увидел полной отработки всех ситуаций по VPN.

1. Может пропасть связь с провайдером (не доступна локальная городская сеть или доступна частично)

2. Может пропасть связь у провайдера (доступна локальная городская сеть, например доступно все, кроме vpn.local - не поднимается VPN и соответственно не присвоен IP-внешний)

3. У провайдера пропал доступ в интернет, при этом VPN-канал поднят и работает, но без выхода в интернет.

Все эти ситуации уже происходили. Это и явилось причиной приобретения резервного канала у другого провайдера.

Единственная не отрабатываемая ситуация была - это когда порвали все кабели идущие в город. И такое было.

Добрый день!

Прошу помощи в настройке:

Один провайдер, дает интернет по РРРоЕ и доступ в свою локальную сеть по DHCP.

Никак не могу настроить работу локалки, адрес получаю от dhcp, но при их локальной проверки у меня светится интернетовский адрес и соответственно доступа в локалку нет.

Я не сильный знаток понимать общими фразами, если есть возможность примеров с цифрами и пояснениями небольшими или хотя бы примерами команд терминала.

Спасибо.

Конкретных примеров команд никто не даст, так как все зависит от ситуации и от того, как устроена локальная сеть и в целом подключение у провайдера. Проще всего написать ему запрос и узнать наверняка, как попасть в локальную сеть. Я подозреваю, что нужен отдельный маршрут для запросов в локальную сеть. Возможно по какой-то причине в микротик он автоматически не приезжает и его надо прописать вручную. Но помочь сможет только сам провайдер.

Это было самое первое, обращение к провайдеру, но он сказал что по микротикам не помогает. По стандартным роутерам есть инструкции, пользуйтесь рекомендованными, так сказали.

Так не обязательно говорить, что у вас микротик. Можно просто попросить технических подробностей. Раз с другими роутерами работает, значит подключение не должно вызывать каких-то проблем. Я все же думаю, что по dhcp должен приходить какой-то маршрут, но конкретно на микротик он почему-то не приходит. Его надо прописать руками, но чтобы прописать, надо узнать, что это за маршрут.

dhcp где, у провайдера или у меня в микротике?

Я у себя dhcp в микротике не использую.

Вся моя сеть сделана на статических ip. Адресов хватает.

DHCP у провайдера. Он может передавать вместе с сетевыми настройками не только дефолтный маршрут в интернет, но и какие-то локальные маршруты.

Появилась задача чтоб 1 из серверов ходил и смотрел потами наружу через резрвный канал, сделал по мануалу, работает но скорость стала пару КБ в сек, в отличие от 100-мб от провайдера , с чем может быть связано? Даже консоль тупит , а открытие сайта занимает пару минут

Доброго времени суток, перечитав много статей не могу найти решение для подобной схемы:

Есть два RB951G-2HnD

Один подключен в квартире со статичным ip, а второй на даче через lte модем.

Есть желание сделать на дачном две разных подсети, так скажем все что через lte раздаем по wi-fi и lan 2,3,5/.

Lan-4 хочу использовать для отдельной сети, так скажем связать ее с квартирой через vlan.

На домашнем RB951G поднял pptp сервер, а на дачном клиента, соединение происходит, но как это связать не могу сообразить.

Да еще есть такое желание, что бы управлять дачным миктотиком через отдельный vlan.

К примеру когда я в офисе, то я подключаюсь через впн на микротик и по адресу домашней локалки 192.168.1.1 цепляюсь к микротику, вот через это же соединение хочу подключаться к дачному, к примеру по 192.168.1.200.

На домашнем микротике сделал несколько пулов адресов и привязал их к разным профилям, к примеру если подключиться с логином rabota то подсеть будет 192.168.1.1/24, если подключится с логином dachya, то подсеть 192.168.2.1/24

Вод собственно есть желание собрать такой ребус. Может кто подскажет или натолкнет на мысль?

У вас тут сложная схема. Вряд ли вам простым советом кто-то сможет подсказать. Тут надо брать и делать, попутно решая проблемы. Но лично мне кажется, как как-то переусложняете без особой необходимости.

Вариант с VLAN рабочий, особенно если использовать подходящие для этого средства (например OpenVPN). Однако он рабочий, но хреновый, поскольку Вы будете через свой LTE гонять броадкасты домашней локалки и прочую муру. И быстро это ну совершенно точно работать не будет. А вот если использовать маршрутизаторы, особенно с аппаратной акселерацией IPSEC (hex, hex-s, hap ac2 и выше), для VPN соответственно использовать L2TP with IPSEC, то можно выйти на околоканальные скорости (за минусом 15-20 процентов на оверхед L2TP и проч). Я не пытайтесь делать одну и ту же сеть, в 99,999% случаев этого не требуется, есть маршрутизация. В простом случае (Вашем) обойдетесь статическими маршрутами. Для сложных случаев (много сетей) используйте легкий в применении OSPF. Также, как вариант, можно домашние сети делать в сетях 10.x.x.x, (с классической маской /24, а не /8!). вместо традиционных 192.168.x.x/24. В этом случае, подключившись к своему домашнему маршрутизатору (со статикой) с помощью штатных VPN клиентов винды вы замечательно попадете в "дачную" сеть при условии, что не отключите "классовую маршрутизацию" (там где галку дефолт гейтвей снимаете в доп.настройках IP Вашего VPN соединения). Если ip connectivity мы сделали, а задача разных Wi-Fi SSID в том, чтобы кого-то пускать, а кого-то нет, то тоже решается просто либо роутингом, либо файрволом. В общем решений много, Вам выбирать. Но все они быстрее описанного Вами и в плане производительности, да и в плане времени, затрачиваемого на настройки, пожалуй, тоже.

Спасибо за подсказку, все сделал, все работает на ура. С влан действительно не очень хорошо работало, а вот на статических маршрутах все забегало как надо.

👍

VLAN нужен когда в локалке хотим разделить трафик на сети по смыслу. Тогда да. Без них никак. Но не а этом случае.

Доброго времени суток

Сделал согласно схеме, доступ на MikroTik работает

Но у меня вот какая задача, на объекте имеется видеорегистратор, я к нему настроил удаленное подключение с первого интернета. Когда первый интернет установлен по умолчанию – доступ к видео работает. Но когда по умолчанию для интернета установлен второй провайдер – на MikroTik я-то могу зайти с первого провайдера, а вот дальше, подключится к видео не удается.

Как мне настроить чтобы я мог подключатся к видеорегистратору с первого провайдера. Независимо от того, какой интернет по умолчанию, первый или второй

Как настроено подключение к регистратору? Через проброс порта?

Да, через проброс портов

Если простого проброса портов с обоих провайдеров на видеорегистратор не достаточно, то необходимо так же маркировать трафик видеорегистратора, чтобы ответы шли на тот же шлюз первого провайдера, с которого они приходят. Похоже, у вас при дефолтном втором провайдере ответы уходят на его шлюз, хотя приходят от первого провайдера. Логика действий тут такая же, как у меня в статье описана.

А не будет достаточно маркировать только один, допустим резервный wan? Первый основной будет работать на шлюз с наименьшей метрикой, а если обращаться ко второму то он будет отправлять по правилам маркировки.

Думаю, достаточно, если каналов только 2. Маркировка обоих каналов это задел на настройку и и большего количества. Для трех все делается точно так же.

А не будет ли достаточно промаркировать только второй канал? Если по первому wan прийдет пакет, то он и уйдет в шлюз с наименьшей метрикой, а второй будет работать с маркированным трафиком.

У меня оба провайдера по DHCP. На одном серый IP на другом белый. Должно ли работать?

Можно узнать почему в цепочке input при маркировке соединений указывается адрес и входящий интерфейс?

На мой скромный взгляд это избыточно и хватит указать только входящий интерфейс.

Это просто привычка в правилах все конкретизировать. В данном случае это не принципиально, можно было и не указывать ip адрес, достаточно одного интерфейса. Но в общем случае я рекомендую привыкать делать максимально узкие правила, решающие конкретную задачу. Это упростит создание более сложных конфигураций.

как быть если провайдер выдает динамический ip и шлюз тоже меняется?

А у вас какой тип подключения к провайдеру?

Обычный ipoe с получением по dhcp или подключение через логин и пароль?

Для доступа к микротику извне по 2 адресам маркировка не нужна, достаточно настроить оба провайдерских адреса. У меня у нескольких клиентов так работает.

Есть возможность выгрузить конфигурацию такого устройства и показать? Я не понимаю, как это должно работать. Такие схемы я не только в микротике настраивал. В системе нельзя просто так настроить два равнозначных шлюза по-умолчанию. Как она будет решать, куда отправлять ответ на входящий запрос? Ответы всегда будут уходить в дефолтный шлюз с наименьшей метрикой, если ничего не настроить дополнительно. Я не могу понять, как это без маркировки чисто теоретически должно работать.

Возможно возникает некоторое недопонимание. Все будет работать и без маркировки с двумя шлюзами, если имеется ввиду работа интернета у клиентов роутера, которые через него ходят в интернет. В статье же разбирается задача доступа на сам микротик извне одновременно по обоим адресам и провайдерам соответственно.

Уточнил детали, в том числе по теории, всё действительно упирается в настройки провайдеров. Если провайдер выпускает пакеты с чужим IP в заголовке Src, то всё будет работать без доп. настроек. Если нет, нужна маркировка или другие механизмы.

Это мы уже выяснили в комментариях ранее.

Работает такое. Но. Механизм роутинга таков, что он идет по основной таблице, то есть в этом случае будет ассиметричный роутинг в котором запросы придут на wan2 а уйдут с wan1, причем с адресом источника wan2. К чему это может привести и как будет оператор это обрабатывать - предлагаю подумать.

Ммм' FHRP/VRRP вам в помощь и не надо городить такое. Причём железки переключаются сами вам только настроить получение сообщения о недоступности основной железки через zabbix или что вы там используете.

Это совершенно другой уровень решения задачи. Думаю, если бы при поиске эникея для последущего обслуживания таких сетей работодателю пришлось писать в требованиях знание протокола FHRP/VRRP, он бы был не очень этому рад :)

Да, наверное вы правы, возрастает требования к качеству персонала. Но если нанимать даже эникея на постоянку то можно просто заставить пройти в инете стыренные курсы CCNA.

Эникей не разберётся и с Вашей схемой, имхо :-) В лучшем случае умоет руки, в худшем - начнёт тыкать кнопки.

Маркировать ничего не нужно :)

Будет работать с просто двумя дефолтгейтвеями и разными метриками.

Каким образом? Все ответы будут уходить на шлюз с минимальной метрикой. Могу это завтра точно проверить. По моим представлениям, работать не будет без маркировки.

+ к Олександру

Проверили?

Да, проверил.

Нет, не работает. Только что проверил на том же роутере, где это настроено. Просто отключаю маркировку, ставлю distance 1 и 2 у дефолтных маршрутов. Доступ работает только для маршрута с distance 1, что, собственно и логично. Ответный пакет уходит на маршрут с наименьшей метрикой. Можете на пальцах объяснить, как это должно работать без маркировки?

Так и работает ) Ответ уходит с другого интерфейса. Просто ACL операторов Ваш обратный трафик блокируют.

А какой толк от такой работы?

В случае, если у вас собственная АС, например, и у Вас два аплинка - то ответ может уходить как угодно, без особых препятствий, это, более того, абсолютно реальный кейс.

Ну и в случае, если операторы ограничивают трафик не по IP, или с оператором есть договоренности на прием пакетов от второго WAN - все вполне может работать.

На инпуте не нужно маркировать трафик, потому как при обращении на инпут ответ будет отправлен с того интерфейса, на который пришел.

Если есть желание, могу отправить скрины конфигов где это работает :)

Спасибо, я уже понял, как это может работать. Нормальная работа зависит не только от твоих настроек, но и других факторов. Для надежности лучше все же маркировать, что я и буду дальше делать :)

Ну.. несколько сертифицированных тренеров подтвердили, что маркировать инпут — затея бесполезная, так как это и так делается conntrak-ом, по-сути)

Но с другой стороны это не влечет за собой особо никаких негативных моментов, потому тут уже каждый волен поступать как ему комфортнее)

Не понял, почему бесполезная? Ответ будет уходить через интерфейс с маршрутом с наименьшей метрикой, а не обязательно через тот же интерфейс, откуда пришел. В некоторых случаях это будет приводить к тому, что пакет не вернется к отправителю. Маркировка от этого как минимум страхует.

Вопрос терминологии, конечно. Маркировка потребуется. Но в статье указана маркировка манглами без которой вполне можно обойтись. Достаточно использовать PBR и маркировкой в IP/Routes. Много где так делал сам. С рекурсивными маршрутами и чек-гейтвеем.

Можете какой-то ссылкой поделиться по этой теме? Я про маркировку в IP/Routes и PBR (это что вообще такое?).

Ссылкой наверное не могу, я это делал не по ссылке, а сам, исходя из того, что получил в свое время на курсах MTCRE. Но там все просто. Принцип примерно такой. Я откомментировал для наглядности

/ip route

add check-gateway=ping comment="WAN BEELINE mark" distance=1 gateway=8.8.4.4 routing-mark=BEELINE target-scope=\

15

add check-gateway=ping comment="WAN MGTS mark" distance=1 gateway=1.0.0.1 routing-mark=MGTS target-scope=15

add check-gateway=ping comment="WAN MGTS recursive" distance=1 gateway=1.0.0.1

add check-gateway=ping comment="WAN BEELINE recursive" distance=2 gateway=8.8.4.4

add comment="MGTS virtual gate" distance=1 dst-address=1.0.0.1/32 gateway=172.16.209.1 scope=10

add comment="Beeline virtual gate" distance=1 dst-address=8.8.4.4/32 gateway=93.81.254.** scope=10

и собственно PBR (policy based routing) выглядит примерно так

/ip route rule

add comment="Access to gate MGTS" src-address=172.16.209.1/32 table=main

add comment="Access to gate Beeline" src-address=93.81.254.**/32 table=main

add src-address=93.81.254.**/30 table=BEELINE

add src-address=172.16.209.0/24 table=MGTS

То есть смысл схемы примерно такой. У меня есть фактически бесплатный билайн (за рубль его мне дают с моими мобильными) диаметром 100 MBit/s. Он входит непосредственно в микротик (ну почти, на самом деле там перед ним стоит свитч и я через VLAN и несколько транзитных свитчей по комнатам прокинул билайновскую сетку до тв-приставки, но в данном контексте это неважно, считаем провод провайдера в роутере). На нем белый статический адрес от провайдера. Он, конечно "статический", но получается динамически, увы, билайн так работает. Поэтому в dhcp-client я не ставлю получение def gw и делаю все сам ручками. Мне главное, чтобы пчелайн мне корректно выдал адрес, если пропишу static ip руками - не взлетит, проверено. С мгтс история такая. Раньше платил по дням и все было хорошо, но билайн заколебал падать и от мгтс за эту подневную оплату стал платить овердофига. Так как трафик появляется (помимо копеечных пингов), так сразу платим и платим много. Я плюнул и перешел на младший тариф с безлимитом, так дешевле и это все равно больше, чем билайн - 300 MBit/s. При этом отказаться от билайн не могу, поскольку мгтс приходит по GPON в свой дурацкий роутер. Покупать для экспериментов 100500 штук GPON SFP, надеясь, что какой-нибудь подойдет - я не дочь миллионера. А то, что с разбегу взлетит первый попавшийся - вероятность в пределах погрешности, об этом на всех форумах говорят. Кроме того, на этом же джипоне и домашний телефон висит. И вроде как почти не используется, но пару раз в год туда звонят пожилые родственники и старый друзья из-за рубежа... Хрен бы с ним, пусть висит. Но он тупой, бриджом быть не может, поддержка мгтс такая, что первую линию хрен пройдешь, а потому работает только на выход, NAT over NAT. Ладно. Это лирика. В PBR думаю все понятно, поясню только для чего там 1 и 2 строки (2я с комментом Access to gate Beeline там указан шлюз провайдера). Если не добавить пару этих строк, то все будет работать, но станут недоступными шлюзы. То есть я на свой мгтс роутер не зайду и при tracerouting второй хоп будет недоступен, понятно почему, да? Voila. Все прекрасно работает.

Понял идею, спасибо.

P.S. звездами забиты реальная айпи адресация, чтобы не провоцировать пионеров на исследование моего домашнего роутера))) у меня конечно все прикрыто, но нафига мне всякие проверки DDOS'ами "на вшивость"?)))