Уже не раз я касался темы интересных и многофункциональных роутеров, подходящих для дома, малого и среднего бизнеса. Сегодня рассмотрим настройку в mikrotik функционала capsman для создания единой бесшовной wifi сети, состоящей из множества точек доступа. Я уже дважды писал об этом, но прошло несколько лет с момента последнего обновления статьи. Пришло время ее актуализировать в очередной раз.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Введение

Как я уже сказал, у меня есть материал на тему настройки capsman в mikrotik. В наше время в связи со скоростью развития информационных технологий информация очень быстро устаревает. И хотя статья все еще актуальна, ее регулярно читают и используют, сейчас есть что к ней добавить.

Вышла новая версия технологии Controlled Access Point system Manager (CAPsMAN) v2. Я расскажу немного о ней. В своей работе буду опираться на опыт предыдущей статьи и на официальный Manual:CAPsMAN с сайта производителя микротиков.

В моем распоряжении будут 2 роутера wAP ac, которые настроены в соответствии с моими инструкциями на эту тему. Рекомендую на всякий случай ознакомиться с ними, чтобы было общее представление о базовых настройках роутеров. На одном из этих роутеров я настрою контроллер точек доступа, другую подключу к этому контроллеру. Обе точки образуют единую бесшовную wifi сеть с автоматическим переключением клиентов к ближайшей точке.

Примера из двух точек доступа будет достаточно для общего представления о работе технологии. Дальше эта настройка линейно масштабируется на необходимое количество точек доступа.

Что такое capsman v2

Capsman - технология для организации диспетчера (CAPsMAN) управляемых точек доступа. С его помощью можно централизованно управлять множеством беспроводных точек доступа (CAPs), объединяя их в единую беспроводную wifi сеть. Контроллер обеспечивает в том числе аутентификацию клиентов сети. Для точек требуется минимальная настройка. Достаточно указать адрес контроллера сети и они все необходимые настройки получат от него. Сами же точки выполняют только транспорт и шифрование пакетов от клиента к контроллеру.

Теперь расскажу, что такое capsman v2 и чем он отличается от первой версии. Сразу стоит сказать, что совместимости между двумя версиями нет. Если у вас контроллер v2, то к нему могут подключаться только точки доступа с такой же версией. И наоборот - если у вас точки v2, подключиться к контроллеру первой версии не получится. Сейчас это не очень актуальная информация, так как версия v2 вышла несколько лет назад и везде используется именно она. Такое предостережение было актуально на момент релиза v2 и переходного периода.

В момент появления в RouterOS функционала CAPsMAN v2, он был включен в отдельный пакет wireless-cm2, для того, чтобы не пересекаться с предыдущей версией. Это случилось в RouterOS v6.22rc7. У предыдущей версии capsman было название пакета - wireless-fp, он появился в версии v6.11. Далее в версии 6.37 capsman v1 был удален из системы и остался только один пакет wireless, в котором реализован функционал капсман второй версии. С тех пор путаницы с именами пакетов больше не возникает. Так что если у вас какая-то древняя версия прошивки, обновите ее.

Список нововведений capsman v2:

- Возможность автоматически обновлять управляемые точки доступа.

- Усовершенствован протокол обмена информацией между контроллером и точками доступа.

- Добавлены поля "Name Format" и "Name Prefix" в настройках Provision rules.

- Улучшено логирование процесса переключения клиента от точки к точке.

- Добавлен L2 Path MTU discovery.

Если у вас в сети уже настроен capsman прошлой версии, то разработчики предлагают следующий путь обновления всей вашей сети до v2:

- Настраиваете в исходной сети временный контроллер capsman v2.

- Начинаете постепенно обновлять управляемые точки доступа. Все обновленные точки доступа будут подключаться к временному контроллеру.

- После того, как все управляемые точки доступа будут обновлены до последней версии, обновляете основной контроллер capsman. После того, как это случится, выключаете временный контроллер.

Есть более простой путь, если вам не критичен простой сети на некоторое время. Одновременно запускайте обновление на всех роутерах - и на контроллере и на точках. Как только они обновятся, все заработает на новой версии.

Сразу предупреждаю, если возникнут вопросы на эту тему. Я лично не проверял обновление до версии v2, не было в этом необходимости.

Системные требования и ограничения

Для настройки контроллера Capsman не обязательно наличие wifi интерфейса на устройстве. Так что в его качестве может выступать и виртуальная машина с установленной RouterOS. Единственное условие - уровень лицензии не ниже Level4. Как я уже раннее сказал, версия системы не ниже v6.22rc7. Вряд ли у кого-то еще такая древность осталась, так что требование чисто формальное.

Ограничение технологии Capsman:

- Максимум 32 беспроводных интерфейса на управляемой точке доступа (CAP - Controlled Access Points).

- Не более 32-х виртуальных интерфейсов на основной беспроводной интерфейс.

Capsman vs Mesh

Есть похожая технология, в том числе у Микротик - Mesh. Я ее использовал для организации единой wifi сети еще до появления Capsman. Работала она на первый взгляд не хуже, хотя дальше тестовых настроек и простых эксплуатаций из двух точек у меня дело не заходило. Попробую разобраться, в чем их отличие.

Mesh сеть - это распределенная одноранговая сеть, где все узлы сети равны, то есть это технология децентрализованной сети. Уже видно различие, так как в Capsman присутствует контроллер, используется централизованное управление точками. Причем отличие это принципиальное и самое главное. Наличие контроллера упрощает управление и конфигурирование. Очевидно, что из одного места это делать проще. Но в то же время контроллер является единой точкой отказа, хотя его и можно зарезервировать.

В Mikrotik настройка Capsman реализована очень просто и удобно, что я продемонстрирую далее на примерах. Для меня это очевидный плюс. Настраивается все буквально за 10 минут и работает надежно. Возможно, у вас что-то и не получится в первый раз, но если освоитесь, то проблем не будет. Сразу могу сказать, что вы не получите полноценный бесшовный роуминг, как может вам пообещать какое-то описание. Переподключение клиентов от точки к точки происходит, что приводит к задержке соединения на 1-2 секунды. Имейте это ввиду.

Собственно, простота и удобство настройки capsman меня сразу же подкупили. С тех пор, как я познакомился с ним, всегда использую для построения распределенных wifi сетей. Про mesh больше не вспоминал. Если я правильно понимаю, основное преимущество mesh - высокая отказоустойчивость, когда все точки равнозначны. Но чтобы эту отказоустойчивость получить, нужны множественные связи между точками. А чаще всего сеть строится в топологии звезда, когда все зависимые точки связываются с одним или двумя контроллерами, но не между собой. Это сильно упрощает монтаж и настройку.

Настройка контроллера wifi сети

Переходим от теории к практике. Первым делом настроим контроллер capsman перед подключением к нему точек доступа. Для этого обязательно удаляем дефолтную конфигурацию устройства. Это точно нужно сделать. Много раз меня просили помочь настроить capsman, когда на первый взгляд все сделано правильно, но точки не соединяются с контроллером. Каждый раз проблема решалась полным сбросом всех настроек, удалением дефолтной конфигурации и настройки с нуля. Я настолько привык так поступать, что делал это всегда. Мне проще было все почистить и настроить за 10 минут с нуля контроллер и точки, чем разбираться, в чем там возникает проблема.

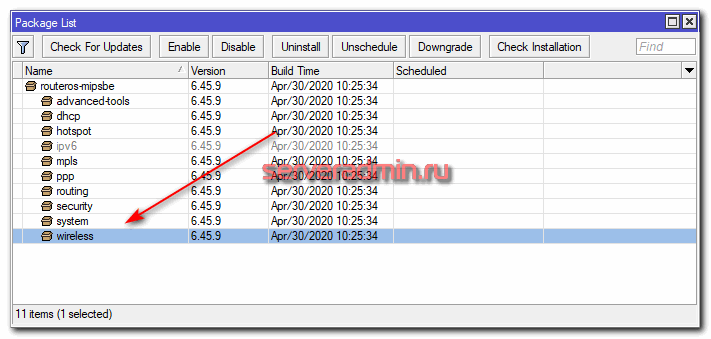

Далее обновляем систему и убеждаемся, что у нас установлен и активирован пакет wireless.

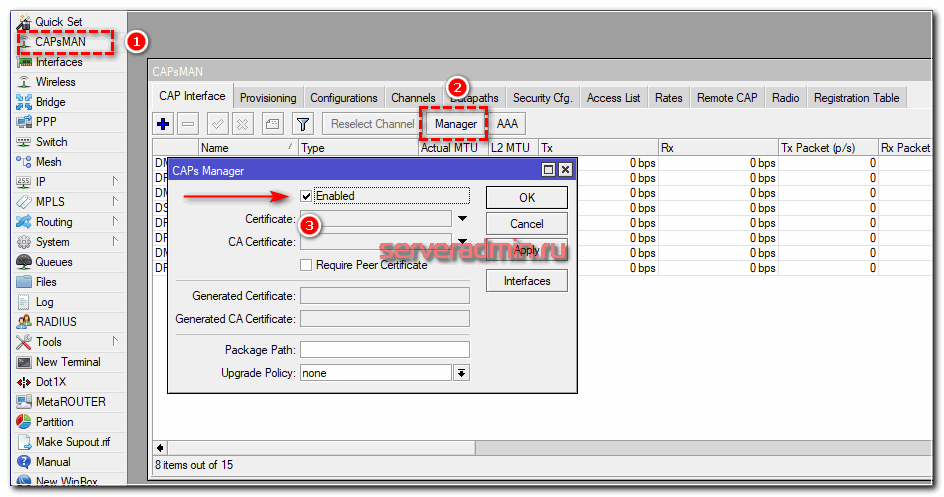

Чтобы активировать функцию контроллера беспроводной сети, идем в раздел CAPsMAN, нажимаем на Manager и ставим галочку Enabled.

Прежде чем продолжить настройку, расскажу немного о принципе работы системы. В сети настраивается контроллер управления точками доступа. К нему подключаются отдельные wifi точки и получают с него настройки. Каждая подключенная точка доступа образует виртуальный wifi интерфейс на контроллере. Это позволяет стандартными средствами управлять трафиком на контроллере.

Наборы настроек на контроллере могут быть объединены в именованные конфигурации. Это позволяет гибко управлять и назначать различные конфигурации разным точкам. К примеру, можно создать группу с глобальными настройками для всех точек доступа, но при этом отдельным точкам можно задать дополнительные настройки, которые будут перезаписывать глобальные.

После подключения управляемой точки к мастеру сети, все локальные wireless настройки на клиенте перестают действовать. Они заменяются настройками capsman v2.

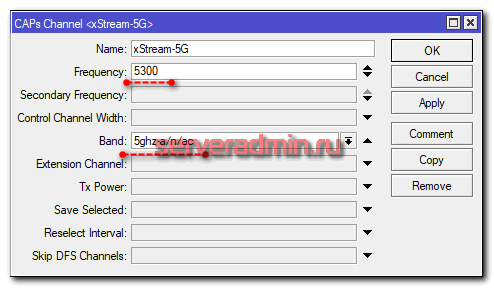

Продолжим настройку контроллера. Создадим новый радиоканал и укажем его параметры. Идем на вкладку Channels, жмем на плюсик и указываем параметры.

| Name | имя канала |

| Frequency | частота в MHz, она же номер канала 1-12 |

| Secondary Frequency | вторичная частота для настройки 80+80MHz |

| Control Channel Width | определяет набор используемой ширины канала |

| Band | режим работы |

| Extension Channel | правило расширения канала до 40 МГц. Ce (Above) - расширение по частоте вверх от главного канала, eC (Below) вниз от главного канала |

| Tx. Power | мощность сигнала в Dbm |

| Save Selected | если частота канала выбирается автоматически и используется Reselect Interval, то сохраняется последняя выбранная частота |

| Reselect Interval | интервал, после которого выбирается наименее занятая частота. Работает только если Frequency оставлено пустым |

| Skip DFS Channels | если Frequency оставить пустым, каналы DFS будут пропускаться |

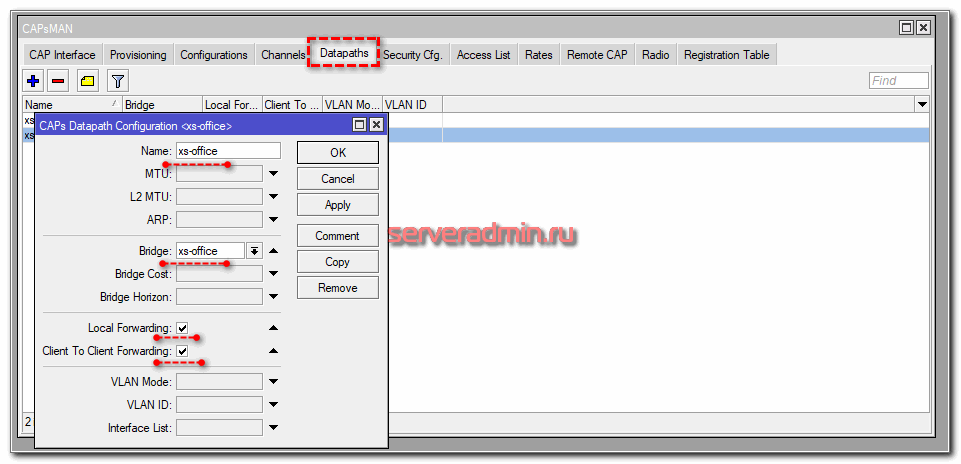

Продолжаем настройки на вкладке Datapaths. Жмем плюсик и задаем параметры.

| MTU | размер MTU |

| L2MTU | размер Layer2 MTU |

| ARP | режим работы arp |

| Bridge | в какой бридж будет добавлен интерфейс в качестве порта |

| Bridge Cost | значение bridge port cost, используется только если активен параметр bridge |

| Bridge Horizon | значение bridge horizon, используется только если активен параметр bridge |

| Local Forwarding | управляет параметром forwarding mode |

| Client To Client Forwarding | управляет параметром client-to-client forwarding между клиентами управляемой точки доступа, если активен параметр local-forwarding этим параметром управляет сама точка доступа, в противном случае контроллер |

| Vlan Mode | управляет назначением VLAN tag для интерфейса |

| Vlan Id | какой VLAN ID будет назначен интерфейсу, если vlan-mode установлен в use tag |

| Interface List | выбор списка интерфейсов |

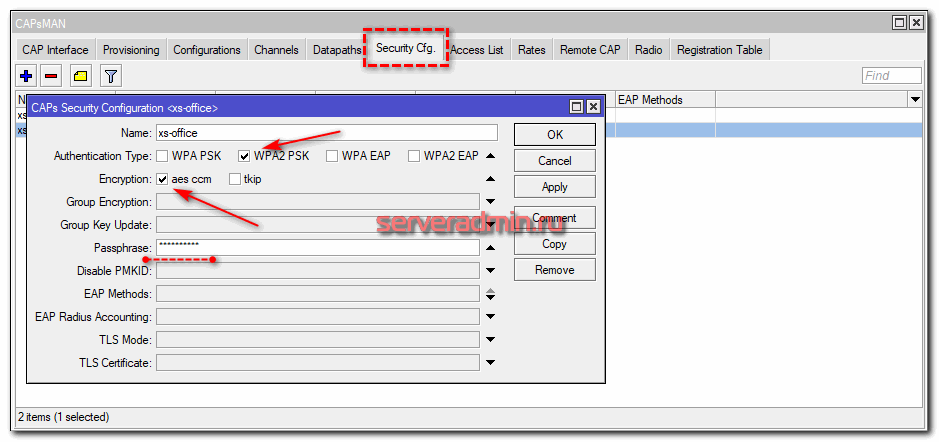

Переходим к настройкам безопасности. Открываем вкладку Security Cfg. и жмем плюсик.

| name | имя конфигурации |

| Authentication type | выбор типа авторизации |

| Encryption | выбор алгоритма unicast encryption |

| Group Encryption | выбор алгоритма group encryption |

| Group Key Update | как часто точка доступа обновляет групповой ключ |

| Passphrase | WPA or WPA2 pre-shared key |

| Disable PMKID | в документации нет описания, не знаю, что это такое |

| Eap Methods | выбор типа авторизации |

| Eap Radius Accounting | использование авторизации Radius |

| TLS Mode | управление использования сертификата |

| TLS Certificate | выбор сертификата, если его использование активировано в предыдущем параметре |

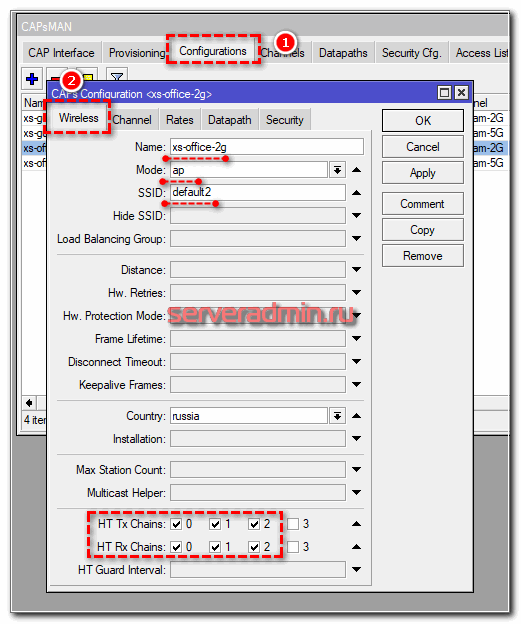

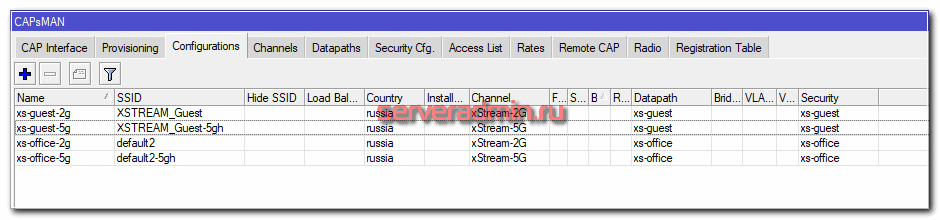

Пришло время объединить созданные ранее настройки в единую конфигурацию. Таких конфигураций может быть несколько с разными настройками. Для примера достаточно и одной. Идем на вкладку Configurations и жмем плюсик.

На первой вкладке Wireless указываем имя конфигурации, режим ap и имя SSID будущей бесшовной wifi сети. На остальных вкладках просто выбираем созданные ранее настройки.

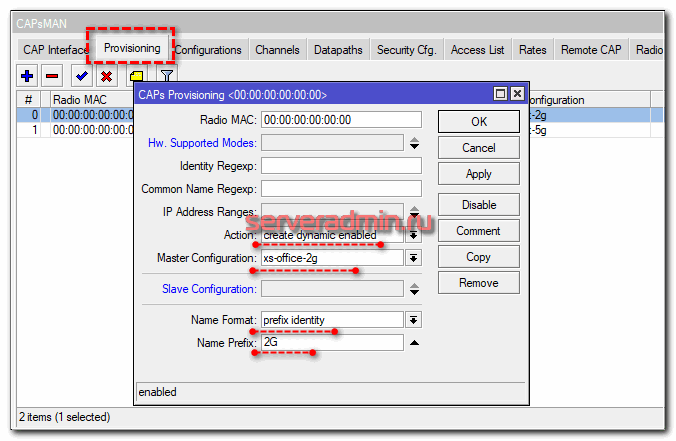

Основные настройки mikrotik контроллера capsman v2 закончены. Теперь нужно создать правила распространения этих настроек. Как я уже ранее писал, разным точкам можно предавать разные конфигурации. Контроллер может идентифицировать точки доступа по следующим параметрам:

- Если используются сертификаты, то по полю Common name сертификата.

- В остальных случаях используются MAC адреса точек в формате XX:XX:XX:XX:XX:XX

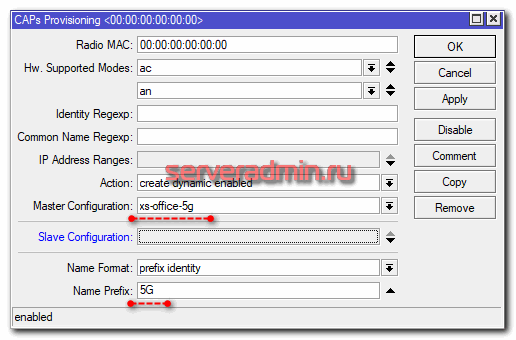

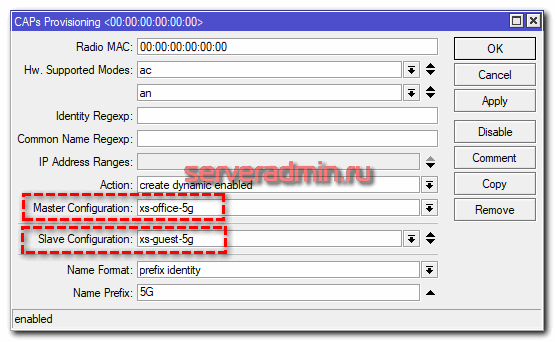

Так как в своем случае я не использую сертификаты, создадим правило распространения настроек на основе MAC адреса. А так как у меня единая конфигурация для всех точек, то и правило распространения будет самое простое. Сделаем его. Переходим на вкладку Provisioning и жмем плюсик.

| Radio Mac | MAC адрес точки доступа или маска |

| Hw. Supported Modes | подбирает поддерживаемый режим работы wifi |

| Identity Regexp | регулярное выражение для соответствия интерфейса идентификатору маршрутизатора |

| Commom Name Regexp | регулярное выражение для соответствия интерфейса common name маршрутизатора |

| IP Address Ranges | назначает соответствие ip адресов точек указанному диапазону |

| Action | выбор действия с радио интерфейсом после подключения |

| Master Configuration | выбор основной конфигурации, которая будет применена к создаваемому радио интерфейсу |

| Slave Configuration | второстепенная конфигурация, можно подключить еще один конфиг клиентам |

| Name Format | определяет синтаксис названий для создаваемых CAP интерфейсов |

| Name Prefix | префикс для имен создаваемых CAP интерфейсов |

В моем примере на скриншоте CAP интерфейсы будут иметь префикс 2G и далее через тире имя устройства. Я так сделал для того, чтобы можно было разделять 2G и 5G сеть, настройкой которой мы займемся отдельно.

На этом базовая настройка контроллера capsman v2 закончена, можно подключать wifi точки доступа к нему.

Подключение точек доступа

В моем повествовании участвуют две точки доступа с адресами 10.1.3.110 (xs-wl-office) и 10.1.3.111 (xs-wl-meeting), соединенные между собой по ethernet кабелю. Первая из них контроллер, вторая простая точка. Обе точки видят друг друга в локальной сети. Wifi интерфейс контроллера так же как и обычной точки подключается к capsman и берет у него настройки. То есть контроллер является одновременно и контроллером и рядовой точкой доступа. Даже комбинация из двух точек организует полноценную бесшовную wifi сеть на всей площади, которую покрывают их радио модули.

Подключение точек доступа CAP к контроллеру CAPsMAN возможно по двум разным уровням - Layer 2 или Layer 3. В первом случае точки доступа должны быть расположены физически в одном сегменте сети (физической или виртуальной, если это L2 туннель). То есть, если по-простому, подключены к одному свитчу. В них не обязательно настраивать ip адресацию, они найдут контроллер по MAC адресу.

Во втором случае подключение будет по протоколу IP (UDP). Нужно настроить IP адресацию и организовать доступность точек доступа и контроллера по IP адресам.

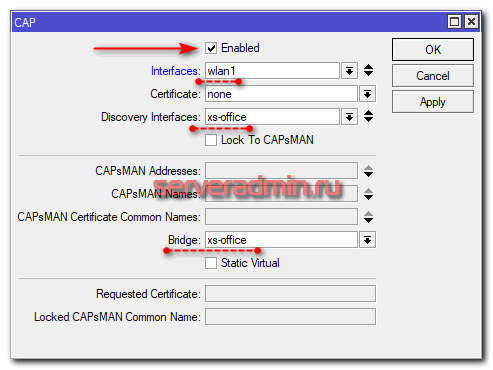

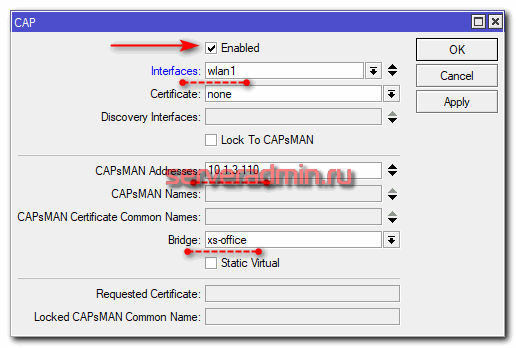

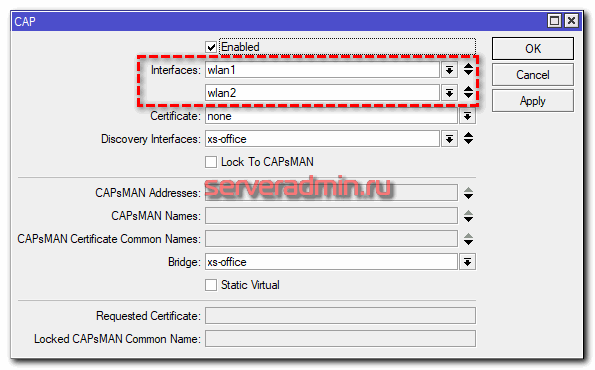

Для начала подключим отдельную wifi точку. Подключаемся к ней через winbox и переходим в раздел Wireless. Там нажимаем на CAP и указываем настройки.

| Interfaces | интерфейс, которым будет управлять контроллер |

| Certificate | сертификат для авторизации, если используется |

| Discovery Interfaces | интерфейс, по которому CAP будет искать контроллер |

| Lock to CAPsMAN | привязать точку к конкретному мастеру |

| CAPsMAN Addresses | IP адрес по которому CAP будет искать контроллер |

| CAPsMAN Names | имя контроллера, который будет искать CAP, если не указано ничего, то поиск по имени не осуществляется |

| CAPsMAN Certificate Common Names | список CommonNames сертификатов на контроллере, которые будет проверять CAP при подключении |

| Bridge | bridge, к которому будет подключаться интерфейс, когда включена опция local forwarding |

| Static Virtual | CAP создаст статические виртуальные интерфейсы вместо динамических и попытается повторно использовать тот же интерфейс при повторном подключении к CAPsMAN, если MAC-адрес будет тем же. |

В моем случае я не стал указывать ip адрес контроллера, а просто указал бридж, на котором его стоит искать. Тут это бридж, в который объединены все интерфейсы точки. В частности, в этот бридж входит ethernet порт, через который точка доступа подключается к свитчу, в который подключен и контроллер. Если у вас не в одном широковещательном домене точка и контроллер, то Discovery Interfaces оставьте пустым, а в CAPsMAN Addresses введите ip адрес мастера.

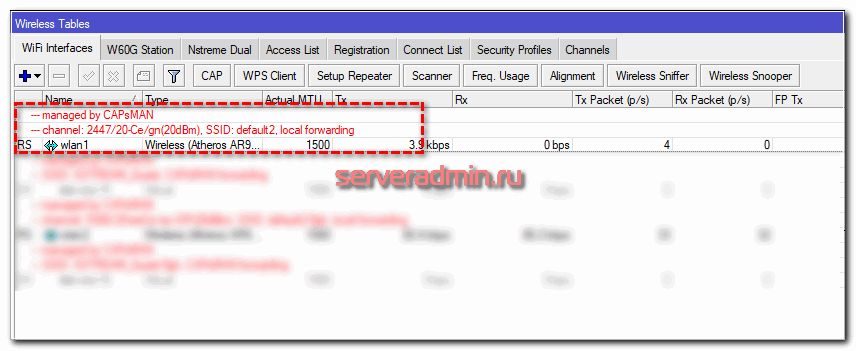

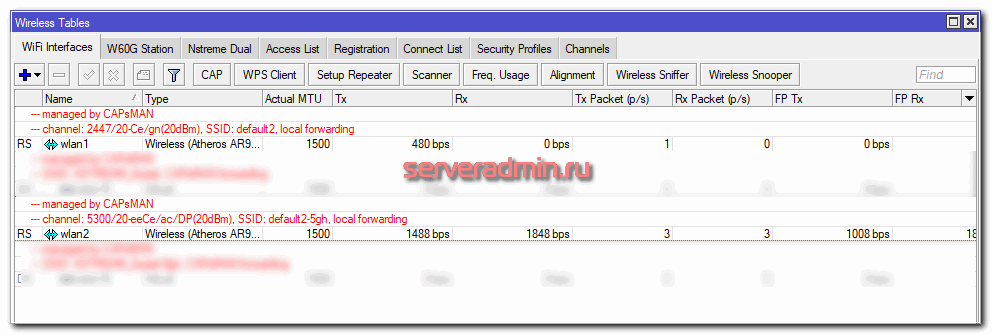

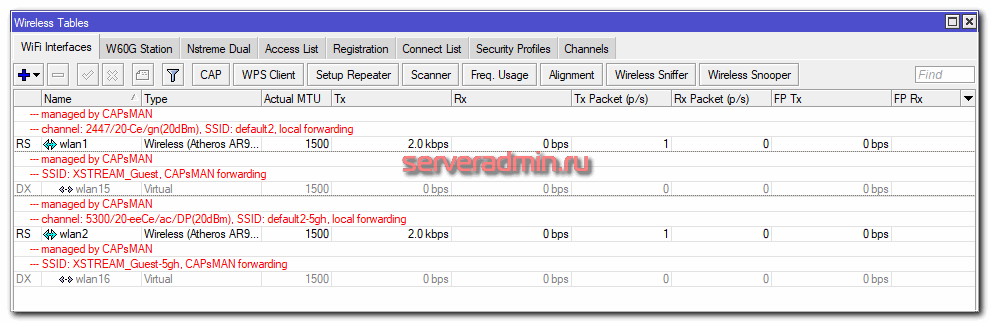

Сохраняем настройки и проверяем. Если точка доступа корректно подключится к контроллеру, то на самой точке будет такая картина:

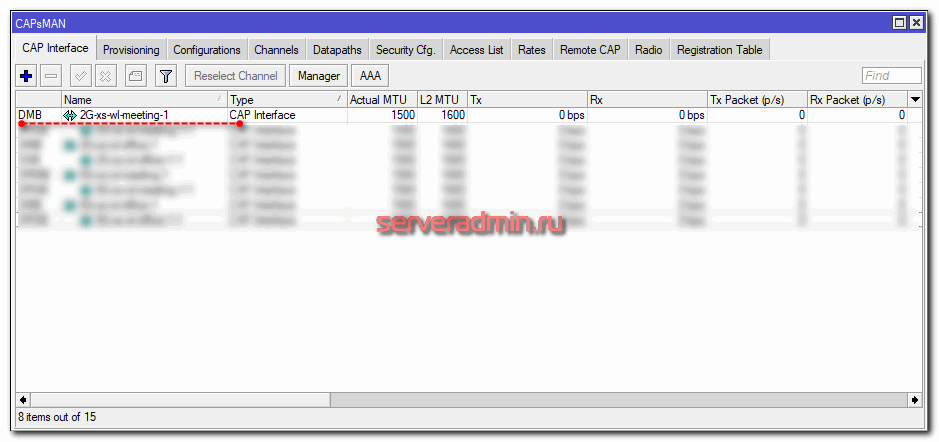

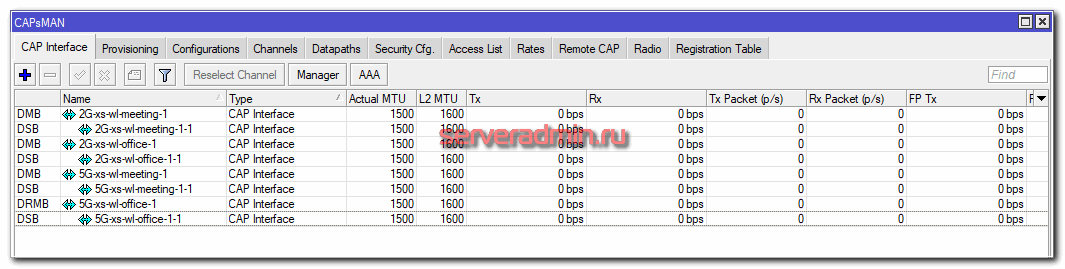

А на контроллере в списке Interfaces появится только что созданный радио интерфейс подключенной точки доступа:

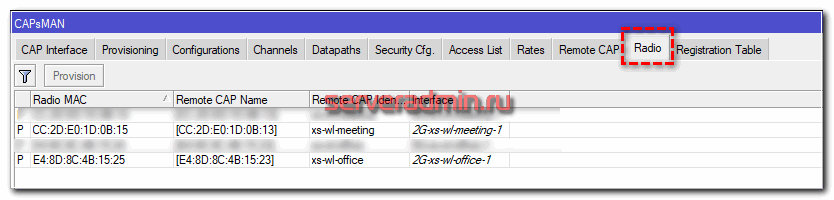

Интерфейс назван в соответствии с настроенным ранее префиксом.

Проделаем теперь то же самое на самом mikrotik контроллере - подключим его wifi интерфейс к capsman v2. Делается это абсолютно так же, как только что проделали на отдельной точке wifi.

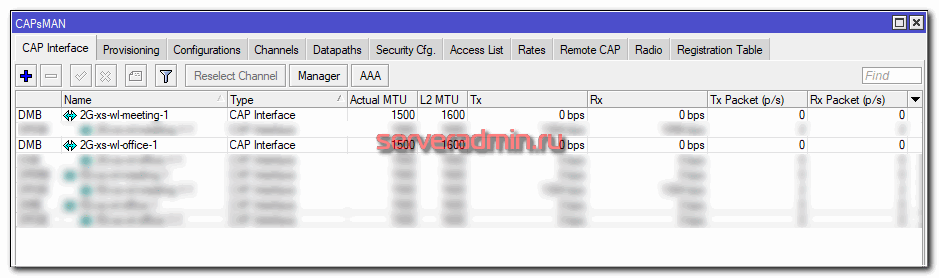

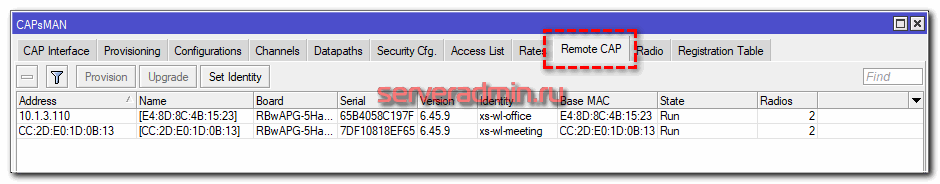

Для примера, я подключил точку к контроллеру по ip адресу. После подключения смотрим картинку на контроллере. Должно быть примерно так:

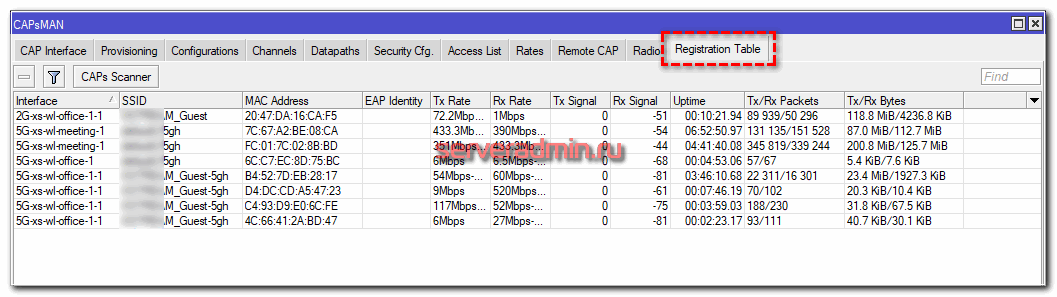

Все, основные настройки закончены. Теперь эту конфигурацию можно разворачивать дальше на новые точки доступа и покрывать большую площадь единой бесшовной wifi сетью. Все подключенные клиенты будут отображаться на вкладке Registration Table с указанием точки, к которой они подключены.

Для удобного и наглядного анализа сети рекомендуется придумать осмысленную схему назначения имен точкам доступа и радио интерфейсам.

Режим Local-forwarding

Отдельно рассмотрю настройку local-forwarding. Если он активирован, то всем трафиком клиентов точки доступа управляет сама точка, не контроллер. И большинство настроек datapath не используются, так как до контроллера трафик не доходит. Если этот параметр не установлен, то весь трафик на wifi интерфейсах точек инкапсулируется и отправляется по сети на контроллер. Он виден на его виртуальных интерфейсах. Управляется (firewall, qos и т.д.) в зависимости от настроек.

Обработка трафика на точке более распространенный и простой вариант. В этом случае нагрузка на каналы связи с контроллерами и на сам контроллер минимальна. Так же отключать local-forwarding не рекомендуется, если клиенты wifi сети ходят на какие-то локальные ресурсы, а контроллер у вас совершенно в другом сегменте сети, возможно удаленном с не очень толстым каналом связи. Пускать на него весь трафик клиентов бессмысленно. Это увеличит отклик и забьет канал связи с контроллером. Например, сотрудник пришел в офис и работает за ноутбуком по wifi. При этом активно использует сетевой диск. Вам нет смысла этот трафик гонять на контроллер.

Другой вариант, когда у вас все клиенты wifi сети это обычные пользователи интернета, например, гостевой сети. Никакого локального трафика у них нет. Да еще и сам контроллер находится рядом со шлюзом в интернет. Тогда можно их всех пропускать через Capsman и удобно управлять всем трафиком.

Проверка работы бесшовного wifi роуминга

Теперь можно взять телефон на андроиде, поставить на него программу Wifi Analyzer и походить по всей покрываемой wifi территории, протестировать мощность сигнала, переключение от точки к точке. Переключение происходит не сразу, как только сигнал новой точки будет сильнее предыдущей. Если разница не очень большая, то переключение к новой не произойдет. Но как только разница начинает быть существенной, клиент перескакивает. Эту информацию можно наблюдать на контроллере.

После анализа зоны покрытия можно подкорректировать мощность точек доступа. Иногда может быть полезно настроить разную мощность на разных точках, в зависимости от схемы помещений. Но в общем и целом даже в базовой настройке все работает вполне стабильно и качественно. К данным моделям микротик (wAP ac) могут подключаться и комфортно работать по 10-15 человек. Дальше могут быть нюансы в зависимости от нагрузки. Эти цифры я привел из своих примеров реальной работы.

Настройка capsman c 5 ГГц (ghz)

После того, как разобрались с основной настройкой, расскажу, как добавить в Capsman интерфейсы на 5 Ггц. В целом, ничего особенного делать не надо. Все настройки остаются те же самые, меняем только частоту. Идем в Channel и добавляем еще один канал.

Далее в Configurations добавляем новую конфигурацию для 5 ГГц, где все делаем по аналогии с 2.4, только указываем другой Channel. И не забываем сделать отдельный SSID для нее.

Потом создаем Provisioning для 5ghz, указывая новую конфигурацию.

И все. Теперь идем на точку доступа и в настройках CAP указываем оба wifi интерфейса.

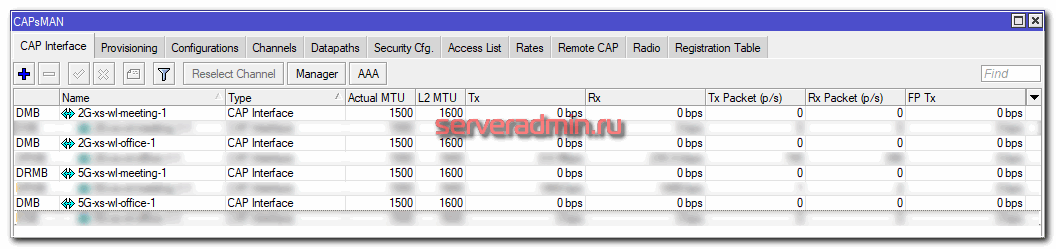

Точка автоматически подключится к контроллеру и каждый интерфейс получит свои настройки в зависимости от рабочей частоты. получится примерно вот так:

То же самое повторяем для второй точки доступа. В итоге на контроллере будет 4 виртуальных интерфейса по 2 с каждой точки - 2.4 и 5 Ггц.

Все предельно просто. Никаких принципиальных отличий в настройке 2.4 и 5 Ггц нет. Все делается по аналогии, просто выбирается другая частота.

2 ssid в capsman на примере гостевой wifi

Теперь покажу, как добавить гостевую сеть в capsman на отдельные виртуальные интерфейсы. Она, как и основная, будет в двух частотах работать. У нас настроена основная бесшовная сеть wifi с авторизацией по паролю. Нам нужно на эти же точки доступа добавить еще одну гостевую сеть для доступа гостей. В одиночном mikrotik это делается с помощью Virtual AP. Сделаем то же самое в capsman.

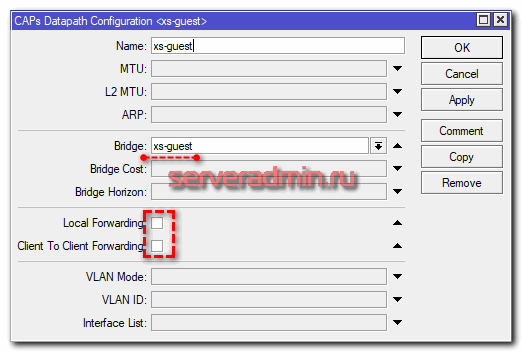

Первым делом вам надо добавить отдельные настройки в Datapaths и Security cfg. Начнем с Datapath.

Создаем отдельный бридж для гостевой сети. Для него нужно будет настроить ip адрес и dhcp сервер для того, чтобы клиенты получали сетевые настройки. Не включаем Local Forwarding и Client To Client Forwarding! Из данного ранее описания этого функционала, я думаю понятно, почему мы так делаем.

В Security cfg делаем отдельную настройку для гостевой сети. Она ничем не отличается от основной, просто пароль другой будет. Далее создаем 2 конфигурации в Configurations для двух гостевых сетей - 2.4 Ггц и 5 Ггц. Настройки по аналогии с основными сетями одинаковые, только отличаются Channels, Datapaths и Security cfg. Не запутайтесь и аккуратно укажите каждой конфигурации свои настройки. И не забудьте отдельные SSID указать для гостевых сетей. Получится примерно так.

Идем на вкладку Provisioning, открываем ранее созданные конфигурации для обоих частот и добавляем туда в параметре Slave Configuration наши конфигурации для гостевых сетей.

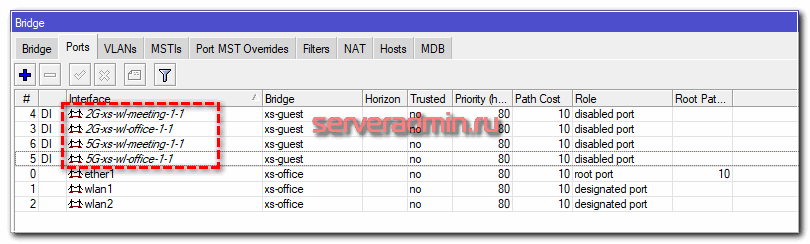

То же самое и для второй частоты. Это все. Теперь на точки доступа приедет обновленная конфигурация. Там получится такая картина.

На контроллере при этом добавились еще 4 виртуальных интерфейса, по два на каждую гостевую сеть в обоих частотах.

При этом, виртуальные интерфейсы гостевой сети автоматически попали в отдельный бридж, который был для них создан.

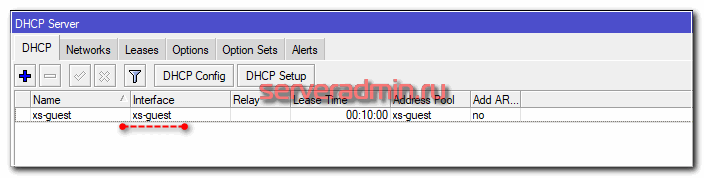

На этом бридже поднят dhcp сервер.

Все это сделано на самом контроллере. При этом шлюзом в интернет он не является. Просто передает сетевые настройки с другим шлюзом.

В целом, это все по основным настройкам Capsman с гостевой сетью и всем остальным. Дальше осталось разобрать различные нюансы конфигурации единой беспроводной сети.

Отключение по уровню сигнала

Рассмотрим тему переключения абонентских устройств от одной точки к другой. В общем случае хочется, чтобы всегда происходило переключение на точку доступа с максимальным сигналом для данного устройства. К сожалению, в Capsman такого функционала нет вообще.

В общем случае, абонентское устройство само определяет, к какой точке доступа ему подключаться. Для того, чтобы этим как-то управлять, нужен свой протокол роуминга. Они существуют, но в бюджетном сегменте вы не увидите их поддержку на устройствах. Все, что мы можем сделать в Микротике - это принудительно отключить устройство от точки доступа при уменьшении уровня сигнала ниже заданного порога.

В целом, это рабочий вариант, но нужно аккуратно подходить к настройке. Вы должны быть уверены, что уровень сигнала, при котором происходит отключение, гарантированно более низкий, чем есть в этом же месте от другой точки, чтобы клиент сразу же подключился заново к другой точке доступа с более сильным сигналом.

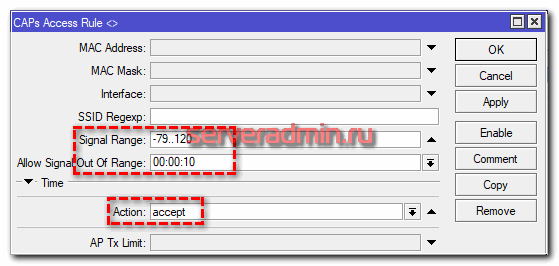

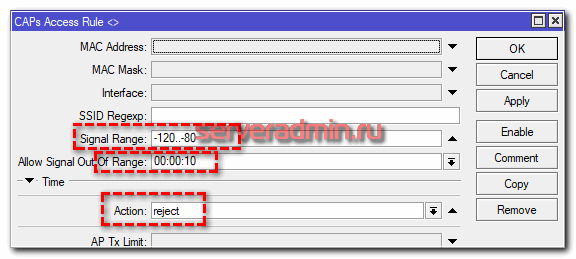

Создаем Access List с ограничением по уровню сигнала. Идем в раздел CAPsMAN и открываем вкладку Access List. Добавляем два правила.

Первое правило разрешает подключение клиентов с уровнем сигнала лучше чем -79 dBm, второе правило запрещает подключаться клиентам с уровнем сигнала ниже, чем -80 dBm. Напоминаю, что качество сигнала подключения по wifi измеряется в dBm (дБм). Это универсальная мера мощности сигнала.

Обращаю внимание на параметр Allow Signal Out Of Range. С помощью него можно указать промежуток времени, в течении которого будет проверяться качество сигнала. Я указал 10 секунд, это дефолтное значение времени. Клиент будет отключен, только если в течении всех 10 секунд его качество сигнала будет ниже заданного лимита. Если поставить Always, то проверка сигнала будет происходить одномоментно и его отключит сразу же, как сигнал упадет.

После применения Access List, всех клиентов принудительно отключит от точек и они начнут подключаться заново. Те, у кого качество сигнала будет ниже заданных порогов начнет отключать. В логах это выглядит следующим образом.

B4:52:7D:EB:28:17@5G-xs-wl-meeting-1-1 disconnected, too weak signal, signal strength -80 B4:52:7D:EB:28:17@5G-xs-wl-office-1-1 connected, signal strength -71

Без добавления правил Access List клиент был подключен к точке доступа с плохим сигналом. После добавления, его принудительно отключило от первой точки и подключило к точке с лучшим сигналом.

Таким нехитрым способом, без использования продвинутых протоколов роуминга, можно без проблем отключать клиентов с плохим сигналом и подключать их к другим точкам. При этом важно спланировать покрытие так, чтобы в любом месте wifi сети сигнал был не ниже порога отключения клиента. Чтобы не получилось так, что вы отключаете клиента от слабой точки, но другой в радиусе его действия просто нет, и он остается без связи.

Важно понимать еще один нюанс. Современные устройства с wifi адаптером сами умеют находить точки с более сильным сигналом и автоматически к ним подключаться. Так что прежде чем все это настраивать, потестируйте свою сеть и работу устройств в ней. Возможно, все будет нормально работать и без подобных настроек ограничения подключения по мощности сигнала. Есть ненулевой шанс, что вы сделаете только хуже. Клиентские устройства начнут чаще переключаться с точки на точку, что в целом ухудшит качество wifi связи.

vlan

Нет никаких особых сложностей с тем, чтобы настроить CAPsMAN вместе с VLAN. В официальной wiki есть даже отдельная статья на эту тему. Там разобран пример, когда пользователи основной сети попадают в VLAN10, а пользователи гостевой - в VLAN20.

У меня нет возможности собрать тестовый стенд под эту настройку, чтобы показать вам ее по шагам, поэтому я просто объясню на словах, что необходимо сделать. Если вы успешно настроили capsman без vlan, то у вас без проблем все получится, так как никаких особых трудностей в этом нет.

Последовательность действий по настройки capsman с vlan будет следующая:

- На точках, где располагаются dhcp серверы (обычно это сами мастера) для ваших сетей настройте соответствующие вланы на сетевых интерфейсах. Задайте им ip адреса и запустите dhcp сервера на этих vlan.

- В настройках capsman создайте datapaths, где помимо прочего добавьте настройки vlan-mode=use-tag и datapath.vlan-id=10 или 20. Все остальное настраивается точно так же, как мы делали это ранее.

- На точках доступа создайте бридж и добавьте туда интерфейс, через который идет подключение к мастеру.

- Подключаете точки к мастеру. Они автоматом создадут беспроводные интерфейсы, добавят их в бридж и назначат vlan id в соответствии с настройками в datapath.

Настройка firewall в capsman

Тема настройки firewall в mikrotik выходит за рамки данной статьи. Смотрите по ссылке мой подробный материал по данной теме. Его достаточно для того, чтобы разобраться в работе фаервола и настроить его у себя по месту так, как нужно именно вам.

Я же просто покажу пример того, как можно ограничить доступ из гостевой сети в основную с помощью firewall. В данном случае Capsman не вносит каких-то нюансов в настройку firewall, так как это более высокий уровень. В фаерволе же мы работаем с протоколами, интерфейсами и ip адресами.

ip firewall filter add action=drop chain=forward comment="block local Net" dst-address=10.1.3.0/24 src-address=10.1.31.0/24

- 10.1.3.0/24 - основная подсеть

- 10.1.31.0/24 - гостевая подсеть

Мы просто запретили доступ из гостевой сети в основную. Обращаю внимание, что у вас в гостевой сети должен быть свой DNS сервер. Иногда это не так. Видел такие ошибки, когда закрывают доступ из гостевой сети в основную, но при этом гостям выдают dns сервер из основной сети. Если это так, то не забудьте разрешить DNS запросы от гостей. Но лучше так не делать. Выдайте им публичные dns серверы из интернета, да и все.

Еще возможны ситуации, когда к гостевой сети подключаются личные смартфоны сотрудников. Я бы именно туда их и подключал, не пуская в основную сеть. Но у них могут быть настроены почтовые ящики от вашего почтового сервера, который располагается в локальной сети. В итоге из гостевой сети они не могут попасть на почтовый сервер. Тут их либо придется пускать на почтовый сервер из гостевой сети, либо строить им маршрут через интернет. Как лучше сделать, надо решать по месту.

Возможные ошибки

Разберу в силу своих знаний и опыта наиболее характерные ошибки при настройке и внедрении CAPsMAN. Поделюсь советами, которые в свое время помогли мне.

Большой пинг

То, с чем сталкиваются чаще всего при проблемах с wifi - очень большое время доставки пакетов. Проверяют чаще всего пингом, поэтому и говорят, что очень большой пинг и в целом не стабильное wifi соединение. Чаще всего причина этого - забитый радиоэфир. Если у вас большая зашумленность в рабочих диапазонах 2.4 и 5 ГГц, то хорошей связи никак не получить.

Хоть как-то компенсировать помехи от посторонних точек доступа можно увеличив мощность своих. Теоретически, это может помочь, практически - не всегда. И сразу сделаю важную ремарку для тех, кто любит выкручивать мощность своих точек на максимум. Это не всегда нужно делать. В некоторых ситуациях это может приводить к тому, что качество wifi связи будет хуже.

Итак, мощность точек можно увеличивать, если радиоэфир забит посторонними точками. Если у вас в эфире только ваши точки, то имеет смысл наоборот понизить их мощность. Чтобы понять это контринтуитивное действие, приведу простой пример. Когда несколько человек в одной комнате, проще всем говорить тихонько, нежели кричать. При криках услышать и понять друг друга шансов меньше, вы будете только мешать друг другу. Так и с точками. Нет смысла мешать своим же точкам мощным сигналом. Подберите оптимальный уровень мощности радиопередатчиков. Обычно это тестами достигается. По-умолчанию рекомендую начинать с мощности 15-17.

Следующий совет улучшить связь - повесить точки на разные каналы. В настройках capsman можно сделать разные настройки каналов в channels и раздать их на разные точки. Смотрите меньше всего загруженные каналы в эфире и вешайте точки на них. Так же пробуйте разную ширину каналов - 20 или 40 МГц. Ну и, конечно, используйте частоту 5 Ггц, если есть возможность и она менее загружена.

Отключается wifi или точки

Еще одна поблема, с которой приходится сталкиваться - устройства отключаются от wifi сети. Причем чаще всего я с этим сталкивался в устройствах от apple. Причиной проблем подключения iphone или ipad к mikrotik кроется в особенности режиме сна этих устройств. Суть вот в чем. Во время сна яблочные устройства не могут корректно обновить dhcp аренду при подключении по wifi к микротику. Если время аренды очень маленькое, например 10 минут, они каждые 5 минут будут обновлять аренду. Если они при этом будут в режиме сна, то после выхода из него будут наблюдаться поблемы с подключением к wifi. Костыльное решение этой проблемы - увеличить время аренды, к примеру, до суток.

Еще одна проблема - точка доступа не подключается к CAPsMAN. В самом начале я уже упоминал эту ошибку, но повторю еще раз. Если ваша точка доступа не подключается к контроллеру, полностью сбросьте на ней конфигурацию и попробуйте еще раз. Причем после сброса, надо подключиться к точке и удалить предлагаемую дефолтную конфигурацию. Точка должна быть девственно чистой. Если и это не помогает, то проделайте ту же операцию на контроллере. Его тоже надо настраивать с нуля.

Заключение

Подведем итог проделанной работы. На примере двух точек доступа wAP ac мы настроили бесшовный wifi роуминг на покрываемой этими точками площади. Площадь эта легко расширяется дополнительными wifi точками любой модели микротик. Они не обязательно должны быть одинаковыми, как это, к примеру, реализовано в некоторых конфигурациях Zyxell, которые мне доводилось настраивать. Примерно такая же производительность у точек Mikrotik RB951G-2HnD, которые я до сих пор использую. Единственный минус - у них нет 5 Ггц.

В этом примере я рассмотрел практически самую простую конфигурацию, но при этом расписал все настройки и принцип работы. На основе этих данных легко составить и более сложные конфигурации. Здесь нет какого-то принципиального усложнения. Если понять, как это работает, то дальше уже можно работать и делать свои конфигурации.

Трафиком с точек доступа можно управлять так же, как и с обычных интерфейсов. Работает весь базовый функционал системы - firewall, маршрутизация, nat и т. д. Можно делать бриджы, делить адресное пространство и многое другое. Но стоит учитывать, что при этом трафик будет весь идти через контроллер. Нужно это понимать и правильно рассчитывать производительность и пропускную способность сети.

Мне самому было бы очень любопытно сравнить технологию capsman v2 с аналогичными решениями от других производителей. Своими руками я настраивал только конфигурации от Zyxell для решения похожих задач, но там все гораздо хуже работает, неудобно использовать и управлять. В микротике выходит и дешевле, и быстрее, и удобнее. Больше бесшовного роуминга я не настраивал. Если у кого-то есть подобный опыт, прошу поделиться в комментариях. Тема эта актуальна на сегодняшний день.

Напоминаю, что данная статья является частью единого цикла статьей про Mikrotik.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Видео настройки capsman

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Server Admin Авторский блог системного администратора

Server Admin Авторский блог системного администратора

При настройке гостевой сети без использования VLAN, мы выдаём гостям с DHCP сервера гостевые IP адреса и ограничиваем на фаерволе доступ с гостевых IP в рабочую сеть. Но ведь гость может подключиться к гостевому WiFi, получить гостевой IP, но взять и вручную поменять гостевой IP на IP из рабочей сети и получить тем самым к ней доступ? Не является ли это такой же защитой, как ограничение подключения только по MAC адресу, который можно поменять?!

Да, так и есть. Для гарантированной защиты доступа нужно оперировать не только IP адресами, но и привязками их к сетевым интерфейсам, физическим или виртуальным.

Я так и подумал что надо интерфейсы задействовать в фаерволе. Значит получается схема рабочая и без VLAN. Спасибо!

Можно тупой вопрос?

Я добавил 3 точки доступа, все работает, всё управляется. Но...

А как теперь зайти на одну из них чтобы отключить от централизованного управления? Она больше не имеет IP и не отвечает на попытку подключиться по MAC адресу.

Как это не имеет IP? В этом плане ничего не должно меняться. Capsman не отключает возможность подключиться по IP. Она же сама по IP адресам общается с контроллером. То же самое с МАК адресом. Это ненормальное поведение.

Спасибо за статью. Все сделал по вашим инструкциям но возникла одна непонятная проблема 2.4 интерфейс заводится без проблем а вот 5 нехочет ни в какую.

apr/15/2024 01:46:30 by RouterOS 6.49.14

# software id = B31B-6401

#

# model = RBD52G-5HacD2HnD

# serial number =

/caps-man channel

add band=2ghz-b/g/n extension-channel=Ce name=444_2hgz

add band=5ghz-a/n/ac extension-channel=Ce name=444_5ghz

/interface bridge

add name=LAN

/interface ethernet

set [ find default-name=ether1 ] comment=Internet

/interface pppoe-client

add add-default-route=yes comment="WAN SkyEn" interface=ether1 name=pppoe \

use-peer-dns=yes

/interface wireless

# managed by CAPsMAN

# channel: 2452/20-Ce/gn(17dBm), SSID: 444_2ghz, local forwarding

set [ find default-name=wlan1 ] disabled=no ssid=MikroTik

# managed by CAPsMAN

set [ find default-name=wlan2 ] ssid=MikroTik

/caps-man datapath

add bridge=LAN client-to-client-forwarding=yes local-forwarding=yes name=\

444

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm name=444 \

passphrase=12345678

/caps-man configuration

add channel=444_2hgz country=russia datapath=444 mode=ap \

name=2.4ghz rx-chains=0,1,2 security=444 ssid=444_2ghz \

tx-chains=0,1,2

add channel=444_5ghz country=russia datapath=444 mode=ap \

name=5ghz rx-chains=0,1,2 security=444 ssid=444_5ghz \

tx-chains=0,1,2

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip hotspot profile

set [ find default=yes ] html-directory=hotspot

/ip pool

add name=dhcp_pool0 ranges=192.168.64.100-192.168.64.254

/ip dhcp-server

add address-pool=dhcp_pool0 interface=LAN lease-time=3d name=dhcp_server1

/caps-man manager

set enabled=yes

/caps-man provisioning

add action=create-dynamic-enabled master-configuration=2.4ghz name-format=\

prefix-identity name-prefix=2.4ghz

add action=create-dynamic-enabled master-configuration=5ghz name-format=\

prefix-identity name-prefix=5ghz

/interface bridge port

add bridge=LAN interface=ether2

add bridge=LAN interface=ether3

add bridge=LAN interface=ether4

add bridge=LAN interface=ether5

add bridge=LAN interface=wlan1

add bridge=LAN interface=wlan2

/interface wireless cap

#

set bridge=LAN discovery-interfaces=LAN enabled=yes interfaces=wlan1,wlan2

/ip address

add address=192.168.64.1 interface=LAN network=255.255.255.0

/ip dhcp-server network

add address=192.168.64.0/24 gateway=192.168.64.1 netmask=24 ntp-server=0.0.0.0

/ip firewall nat

add action=masquerade chain=srcnat src-address=192.168.64.0/24 \

src-address-list=""

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Moscow

Тоже долго не мог понят в чем проблема.

Удалось решить следующим способом.

СAPsMAN - Provisioning

Для 2.4 ггц выставляем Hw. Supported Modes - gn

Для 5 ггц выставляем Hw. Supported Modes - ac , an

Выключаем и включаем CAP.

Я не понимаю переход к Datapath. Если только что "удаляем дефолтную конфигурацию", то откуда в ней взялся bridge "xs-office" который надо указать в настройках? Или необходимо было выполнить ещё какие то действия не указанные в статье? Или я неправильно понимаю термин "дефолтная конфигурация" и процесс её удаления?

Та же проблема, откуда там взялся этот мост непонятно, видимо пропущен шаг по его созданию.

Я никак не могу понять шаг перехода к Datapaths. Если только что - "удаляем дефолтную конфигурацию", то откуда на ней взялся Bridge "xs-office", чтобы указать его в настройках? Или подразумеваются ещё какие то промежуточные действия не указанные в статье? Или я неправильно понимаю термин "дефолтная конфигурация" и как её сносить?

Там же дано описание этой настройки: "Bridge - в какой бридж будет добавлен интерфейс в качестве порта". Это статья по настройке Capsman, а не всего устройства. Для этого в начале были даны ссылки на статьи, где эти бриджи создаются и описывается, что и как. У вас может быть разная конфигурация мостов. Вешайте капсман на тот мост, который вам нужен для этой wifi сети.

приветствую.

вдруг кто сталкивался.

есть роутер микрот, есть две точки.

роутер выполняет роль контроллера CAPsMan, точки- точки.

все настройки по учебнику, две сети- рабочая и гостевая, единственное что - в рабочей в качестве DHCP сервера не микрот ( не суть- в рабочей все работает)

гостевая - какая-то мистика- клиент подключается, ip от DHCP сервера контроллера и все остальное получает- но пинг даже контроллера нету.

ну ларчик просто открывался., шаловливые ручки, что до меня настраивали по какой-то - в гостевом бридже указали ARP - readonly ))

Мне кажется, это важная тонкость при безопасной настройке CAPsMAN.

Нигде не нашёл про это, но во время настройки у себя обнаружил: если CAPsMAN расположен на пограничном роутере сети, то он может раздавать широковещательные пакеты CAPsMAN и в WAN. Т.е. есть теоретическая возможность подключиться к внутренней сети, находясь снаружи! Для ограничения распространения наружу нужно зайти в CAPsMAN-Manager-Interfaces, добавить интерфейс, который WAN, c отметкой Forbid.

Буду признателен, если кто-то сможет проверить это. Разобраться досконально самому, к сожалению, не было времени.

Спасибо за полезную информацию. Это надо будет проверить при очередной настройке.

Крутая статья. У меня почти всё получилось. Но у меня тоже была проблема как и у одного из читателей, в конфигурации 2 сети (локальная и гостевая) и каждая работает в 2,4 и 5 ГГц это то что в Provisioning для сети 2.4 необходимо было явно указать параметр Hw/ supported modes: b и gn. Иначе эти настройки пытались применить к модулю 5G и в капсмане появлялась ошибка no supported channel.

Единственное исключение, что я не люблю вводить пароли, поэтому я в конфигурации сети home убрал пароль и добавил список MAC адресов своих устройств, которые подключаются без пароля. В самой нижней строке добавил правило reject без MAC адреса. Таким образом пароли вводить не надо и никто кроме Access list подключиться не сможет.

В сети guest сделал доступ по паролю, но нормально настроить гостевую сеть не получается. То есть всё вроде настроилось как в статье, но вот мой новый телефон и новый планшет к ней подключаться никак не хочет совсем. А старый ноут подключается, но не получает никакого IP адреса и на вкладке DHCP server -> Leases я его не вижу.

Если я не ошибаюсь, в радиообмене mac адреса передаются в открытом виде. Так что без пароля относительно легко можно подключиться к вашей сети, подсмотрев mac адрес одного из подключенных устройств. Далее делается подмена мак адреса и подключаемся без пароля. Какой-нибудь смышлёный сосед сможет такое провернуть. А это может плохо кончится, так как через интернет потенциально можно и уголовку получить. Попробуй потом докажи, что ты тут не при чём и это сосед твоим интернетом воспользовался.

День добрый.

Есть 4 точки настроенные в безшовый вайфай. и есть телевизор с вай фай . Как заставить его цепляться только к одной точке, игнорируя другие.

Вроде бы он иногда к ненужной может зацепиться. Что плохо для него.

Добрый день.

В мануале микротика (https://wiki.mikrotik.com/wiki/Manual:CAPsMAN#Access_List) сказано, что Access List работает только когда клиент подключается. Так как клиент не будет постоянно подключаться, значит и ваш конфиг не будет работать, потому что клиент не отключится самостоятельно до тех пор, пока сигнал не пропадет.

Я не прав?

Добрый день ! Появился вопрос почему при работе CAPsMAN сначало клиент поключается на 2.4GHz а потом может подключится на 5GHz и то не всегда, хотя в Мастер конфик стоит 5GHz. В чем может быть проблема

Заранее благодарен за ответ

настроил все работает. походил вдоль здания - переключение работает очень плохо, до последнего держится на старой точке со слабым сигналом хотя рядом новая с сильным сигналом- capsman похоже не посылает сигнал отключения от старой точки. похоже caps man это просто протокол конфигурирования точек +статистика. на unify точки переключаются быстро и хорошо.

Всё верно. В Capsman условно "бесшовный роуминг". На самом деле он таковым не является.

Добрый день роуминг теперь не условно бесшовный.

Ага, при условии что оборудование современное?)

А можно подробней - как повесить точки на разные каналы . А то беда у меня с wi-fi - работает но Очень плохо - по кабелю все летает ….

Спасибо огромное за обстоятельный материал! Всё получилось с минимальным геморроем.

Я сначала настрочил сам контроллер и завёл под Capsman его собственные интерфейсы, hAP Lite который у меня в роли точки просто ресетнул в режиме CAP и он автоматом схватил все настройки. Выглядело как волшебство. :)

Проблемы были только с заведением одноо из беспроводных интерфейсов под Capsman, но решилась просто приведением настроек каналов к микротиковскому дефолту (сбросил настройки интерфейса и воспроизвёл в настройках канала), и отключением правила firewall как в одном из комментариев выше.

Здравствуйте!

Какое максимальное количество точек можно завести на контроллер?

Я не припоминаю явного программного ограничения.

Спасибо за ответ, а это не является ограничением количества?

Ограничение технологии Capsman:

Максимум 32 беспроводных интерфейса на управляемой точке доступа (CAP - Controlled Access Points).

Не более 32-х виртуальных интерфейсов на основной беспроводной интерфейс.

Тут не идёт речь о количестве подключенных точек доступа к контроллеру. Это кол-во интерфейсов на управляемых точках.

Спасибо за статью!

Есть вопрос, пожалуйста помогите, такой уже был в отзывах, но остался без ответа .

Есть роутер 3011, и свитч hex Poe lite (режим свитча), точки cap ac.

Capsman настроил на свитче. На свитче bridge (для сети) и bridge-free (для гостей).

Гости получают IP адрес, клиенты между собой из этой сети могут пинговаться, но почему то в интернет нет доступа.

Чего нужно добавить и куда?

Спасибо!

Сам решил проблему.

Необходимо на свитче, добавить правило NAT

/ip firewall nat

add action=masquerade chain=srcnat

Добрый.

Спасибо за материал.

Настроил контроллер, подключил к нему точку доступа, всё норм.

А вот на контроллере подключить его wifi интерфейс никак не получается.

В CAP Interface как был один интерфейс точки, так дргугого не появляется.

Что можно сделать?

Спасибо.

В целом, подключение wifi самого контроллера не отличается от подключения любой другой точки. Только адрес контроллера локальный будет.

Ну что ж ты в статье-то не написал что на самом контроллере надо указать адрес сервера как 127.0.0.1

Я уже 2 часа мучаюсь, без ip он не цепляется сам к себе, а с ip 192.168.88.1 он с ума сходит. Причем на скриншоте 192.168.88.1

Спасибо за топовую статью. С небольшим домашним опытом в RouterOS всё настроил без проблем. Несколько апдейтов на 2021:

1. Сбрасывать конфигурацию необязательно, правило в файрволе, которое разрешает подключение, в новых прошивках уже идёт из коробки.

2. Если CAPsMAN двухдиапазонный, то по-прежнему нужно, как писали в комментах выше, задавать для 2 GHz: Hw/ supported modes: b и g. Иначе на 5 GHz в интерфейсах увидите ошибку, что частота не поддерживается.

3. Можно настроить на контроллере CAPsMAN, подключить туда его собственный Wi-fi, а на новой точке просто сразу включить режим поиска сервера CAPsMAN. Подключается автоматически и подцепляет все настройки, очень удобно. Дальше управляете точкой с контроллера.

С одной точкой доступа очень плохо проходил сигнал между дальними комнатами. Две точки на Tx Power 15 идеально покрывают всю квартиру и переключаются.

Вот что забыл добавить. По умолчанию, если не сбрасывать конфиг, точка-контроллер имеет DHCP сервер. Если эта точка не сама раздаёт интернет, а он раздаётся выше, то лучше его отключить: похоже, из-за этого некоторые телефоны не получают корректно шлюз, и получается сеть без интернета. У меня была такая проблема на двух смартфонах Xiaomi, при этом телефоны других марок получали шлюз нормально. После того, как в сети остался только один верхний DHCP сервер, все стали подключаться без проблем.

Поэтому лучше все же конфигурацию точек обнулять и настраивать capsman с нуля. Я очень много раз сталкивался с тем, что у людей не получалось настроить, а стоило сбросить точку и повторить всё заново, как всё проходило успешно.

Кстати, а можете объяснить в двух словах, чем отличается Tx Power от Antenna Gain?

Спасибо за полезные дополнения. На каких точках настраивали?

Две cAP ac

Если кто-то вдруг ищет это правило (пункт 1)

То оно следующее:

Chain: input

Dst. Address: 127.0.0.1

Action: Accept

в Wireless, в разделе CAP прописываете в CAPsMAN Addresses: 127.0.0.1

Спасибо за полезную информацию.

Спасибо тебе!

а точки доступа должны быть только той же марки Kenetic? У меня много маршрутизаторов с wifi, типа tplink tl-wa740nd! С ними эта инструкция будет работать?

ОПечатка: Кинетик а хотел Микротик

(я ухожу от кинетика)

Модель Mikrotik может быть любой, если она с wifi модулем. С устройствами других производителей Capsman работать не будет. Это собственная разработка вендора Mikrotik.

Понял, спасибо!

т.е. с Cisco поиграть не получится?

у меня их 4шт

День добрый!

Проверялась ли работа WiFi с Apple iPhone? Есть мнение, что с ними возникают проблемы с подключением?

В общем случае проблем нет. Но я иногда сталкивался. Это скорее исключение.

Добрый день, а можно ли конкретному wifi устройству разрешить подключаться только к одной из точек доступа под управлением caps man а при уходе из её зоны покрытия просто бы обрывался коннект ?

Довольно долго мучался с настройкой capsman, признаюсь сразу - без сброса конфигурации, старую конфигурацию firewall и nat подтянул с предыдущей точки доступа, лень было перебивать руками. Уже отчаялся и решил сделать чистый сброс, как тут нашел причину сбоя:

необходимо создавать правило firewall

chain input

вкладка Extra,

Src. Address Type - Address Type local

Dst Address Type - Address type local

action: accept

Все, после этого всё завелось.

При этом все запрещающие правила я отключал, и capsman все равно не заводился пока не создал разрешающее правило. Может кому-то будет полезно. В одном из мануалов на просторах интернета так вообще доказывали обязательность этого правила в таблице firewallю

СПАСИБО!

Без добавления правила тоже не взлетало!

Если вместо картинки https://serveradmin.ru/wp-content/uploads/2020/08/mikrotik-capsman-12.png смотреть на картинку https://www.technotrade.com.ua/userfiles/images/MikroTik_CAPsMAN_setup/2121.png то точка сможет подключиться к своему контроллеру)

А в чем разница? Этот скрин сделан даже не с тестовой лаборатории, а с реально настроенного объекта. По нему вся статья и писалась. Она на 100% рабочая. По крайней мере на момент последнего редактирования.

Все настроено, но никак не могу победить проблему: Нужно запретить трафик между клиентами гостевой сети:

- в Datapath галки: Local Forwarding и Client To Client Forwarding сняты

А попробуйте добавить в файрволл запрещающее правило, в котором и src и dst интерфейсом гостевой бридж.

у меня в гостевой сети нет интернета. в чем может быть проблема? не то чтобы файрвол не пускает а в файрволе вообще нет пакетов из гостевой сети. только если пингуешь сам хост тогда на инпут появляются. а на форварде вообще пусто. и телефон пишет - network is unreachable.

с основной сетью вайфай при этом полный порядок...

Здравствуйте!

Подскажите, пожалуйста, надо ли настраивать firewall на точке доступа после сброса конфигурации?

Объединил все порты в bridge, который затем добавил в DHCP Client.

Благодарю за статью!

Надо или нет Вам решать. Что конкретно вы хотите ограничить с помощью firewall?

Firewall настроен на контроллере.

Вопрос нужно ли его настраивать на точке доступа в таком случае?

Так я вот и уточнил, что именно вы хотите ограничить фаерволом. Если, к примеру, доступ через winbox к самой точке, то надо это локально настраивать на ней, а не контроллере.

Может какие общие рекомендуемые настройки есть.

Winbox же можно и через service отключить.

Добрый вечер! Спасибо за статью!

Роутер - RBD52G-5HacD2HnD-TC.

Две точки доступа - RBwAPG-5HacT2HnD.

Конфигурацию оставил стандартную. На точках доступа:

- порт ether1 добавил в bridge (wlan1, wlan2 уже были добавлены), чтобы были доступны по витой паре;

- отключил dhcp сервер.

В настройках IP - DHCP Client порт ether1 выделен красным цветом. Добавил bridge (выделен черным цветом), который получил свой адрес. Но через winbox все равно точка доступна по IP, который присвоен порту ether1. В IP - Address List два динамических адреса для bridge и ether1.

Если удаляю ether1 из DHCP Client, то winbox не видит точку. Подскажите, пожалуйста, как правильно настроить статический IP точкам доступа?

Здравствуйте. В сети 4 точки подключенные к контроллеру capsman. Две одно диапазонные RBcAP2nD и две двух диапазонные RBcAPGi-5acD2nD. Рабочая и гостевая сети на 2.4 и 5 Ггц. На RBcAP2nD приходит конфигурация с рабочей и гостевой сетью на 2.4 Ггц. На RBcAPGi-5acD2nD только рабочая сеть на 2.4 и 5 Ггц. Почему не прилетает Slave Configuration на двух диапазонные точки? Прошивка последняя 6.48.1

Разобрался. В CAP Interface были то ли в ручную созданы интерфейсы, толи остались от предыдущего конфига. В общем удалил все и создались автоматом все что нужно и на точках все сети завелись.

Я иногда просто удаляю полностью конфигурацию и настраиваю заново. Это если что-то простое не работает и не понятно почему. Воспроизвести настройки capsman дело 5-10 минут. Много раз уже данный способ помогал.

Было такое. В бридже точке отсутствовала в нашем случае. Добавили и буква S появилась.

Добрый день!

а как у нее дела обстоят с удаленными точками, такими как у циски флексконнект?

Спасибо за статью, настроил для дома 3 точки, основу взял отсюда, тонкости уже дочитывал с вики. Опыт настройки микротиков есть, уже лет 7 используем по работе, но лично мне капсман не приходилось настраивать, думал прилично завязку в доках, но благодаря статье все получилось вполне успешно и главное очень быстро.

Да, тут базовый функционал за 5 минут настраивается, если делаешь не первый раз. Все в одном разделе настроил и запустил. По статье пока еще без проблем все делается, недавно обновлял.

Привет. Подскажите пожалуйста имею такую схему

Сap-Ac (контроллер capsman) + Hap Ac2 (remote)

Проблема в том что я все настроил на СAP AC и НАP раздает wi-fi все ок, но почему-то сам контроллер т.е. кап ас, не подхватывает свой собственный вайфай. При том что понятное дело я передал его на управление капсману ( так же как с делал с удаленной точкой ) Пробовал и автопоиск по бриджу, и руками прибивать ип. не помогает, может где-то еще что-то нужно включить?

В Гугле очень плохо с ответом на этот вопрос. Не удивительно, ибо все четко и просто в мануале, в конце одной из двух частей про Капсман

Смотрите "CAP in CAPsMAN" на https://wiki.mikrotik.com/wiki/Manual:Simple_CAPsMAN_setup

Спасибо за статью. Подробно и понятно всё описано. Можете подсказать, как гостей отправить на резервный канал в Wan2?

Так на пальцах не объяснить в рамках комментария, но в целом это не сложно. Надо промаркировать все пакеты гостей и на основе маркировки создать для них свой свой маршрут через wan2.

За статью спасибо, с первого раз все точки подключились. Но я уперся в 1 вещь - не работает provisioning. Сижу 5й час подряд и не могу понять что не так, если я в cap интерфейсе применяю конфиг - все работает. Но мне нужно два конфига повесить на один радиомодуль (гость\не_гость). Кстати, для чего кнопка Provision в разделах Radio и Remote Cap? Вообще ничего не происходит если я нажимаю на нее в любом из двух разделов. Ошибок нет, логи чистые. Прошивки использовал 6.46.8 и 6.48 - в обеих баг? И еще - в provisioning есть столбец (#) - это значит, что важна очередность строк, как в файерволе и тд. К чему это? Отправлять настройки на точки нужно в строго опред порядке на каждый радиомодуль? :) В общем в моей голове с MTCNA это никак не укладывается, разъясните пожалуйста принцип работы этого provisioning.

там всё просто. уберите турбо режим в HW Supporeted Modes, если выставили все. Или добавьте в туда необходимые режимы. для 2 ггц двоечные, для 5-ки пятёрочные)

Вы продублировали то, что написано в статье. Я же говорю, все сделал как в статье, provisioning не работает от слова совсем. Только если добавлять в интерфейсы конфиги, а там можно только один, нельзя гостевую и основную. И HW modes разные указывал и без них и все как в статье - вообще ничего не происходит, точки показывают отсутствие SSID. Кнопка Provision в разделах Radio и Remote Cap при нажатии ничего не делает, так не может быть. Какие-то изменения произошли в прошивке, напишите работает у кого-нибудь на 6.48 и с каким конфигом.

Для того, чтоб запустился слэйв необходимо добавить его в провизор. 6.48 у меня. Все работает.

Скорее всего невнимательно прочли статью.

В провизоре есть мастер конфигурациия и есть слэйв.

Ещё в файраволе есть правило, которое мешает капсману, но в вашем случае, скорее всего, необходимо заново настроить.

У меня оно раньше не собиралось динамически из-за невысталенных параметров HW Supported Modes. Сейчас настройка сведена до настройки контроллера, а остальные точки доступа сброс в режим капс мод. Без особых манипуляций.

А, и добавить create dynamic enabled или любую другую вариацию

Здравствуйте! у меня два устройства 3 устройства от Микротик-а:

Две вот такие ---- MikroTik hAP mini | WiFi Router | RB931-2nD

Одна вот такого моделя ---- MikroTik RouterBOARD 2011UiAS-2HnD

Можно их по Wi-FI настраивать в CAPsMAN, без кабелей ?

Можно, но имейте ввиду, что все это будет работать очень нестабильно. И ничего с этим не поделать. Скорость будет низкая. Я нигде не использовал такую схему подключения. И не видел, чтобы кто-то использовал.

В инструкции указано что для использования второй частоты, например 5GHz, необходимо создавать новый SSID. Так вот я, пройдя курс MTCWE, могу с уверенностью сказать, так как задавал подобный вопрос тренеру, что для разных частот можно и нужно использовать один SSID, так как между ними так же будет успешно проходить роуминг. При этом желательно для частоты 5GHz указать мощность на 3 dBm больше, чем у 2.4GHz, чтобы бОльшая частота была в приоритете.

Так смысл не в том, что обязательно надо разные ssid указывать. Это лишь вопрос удобства. Так вы без проблем можете переключаться между разными частотами, просто подключаясь к разным ssid. Если вам это не нужно, то указывайте единый.

Контроллер на базе CHR

Точки RB941-2nD

пинг от клиента до точки был стабильный, но скорость между точкой и клиентом не превышала 0.5-1 мбит

выключил local-forward и все стало нормально, в чем может быть причина?

/caps-man channel

add band=2ghz-b/g/n extension-channel=disabled frequency=2412,2437,2462 name=channel24-vdr-vakhta-vlan190

/caps-man datapath

add bridge=bridge24-vdr-vakhta-vlan190 client-to-client-forwarding=no local-forwarding=no name=datapath24-vdr-vakhta-vlan190

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm name=security24-vdr-vakhta-vlan190 passphrase=PASSWORD

/caps-man configuration

add channel=channel24-vdr-vakhta-vlan190 country=russia datapath=datapath24-vdr-vakhta-vlan190 name=cfg24-vdr-vakhta-vlan190 security=security24-vdr-vakhta-vlan190 ssid=VDR-UZ

/caps-man manager

set enabled=yes

/caps-man provisioning

add action=create-dynamic-enabled hw-supported-modes=b,g,gn master-configuration=cfg24-vdr-vakhta-vlan190 name-format=prefix-identity name-prefix=2.4GHz radio-mac=74:4D:28:D3:8D:78

add action=create-dynamic-enabled hw-supported-modes=b,g,gn master-configuration=cfg24-vdr-vakhta-vlan190 name-format=prefix-identity name-prefix=2.4GHz

"Disable PMKID в документации нет описания, не знаю, что это такое"

Известная информация по вопросу взлома WPA2 preshared key brute force attack. https://forum.mikrotik.com/viewtopic.php?f=21&t=137838

Вам придется решить включать ли PMKID в кадр EAPOL, отправленный точкой доступа. Отключение PMKID может привести к проблемам совместимости с устройствами, использующими PMKID для подключения к точке доступа. Но если Вы заботитесь о безопасности оставьте этот пункт включенным.

Если у Вас наблюдаются проблемы при подключении каких-то устройств к Wi-Fi, попробуйте снять галку с пункта Disable PMKID

Это свойство влияет только на режим Wi-Fi, как точки доступа.

Спасибо за информацию.

Прошу подсказать, немного раздражает вот такая проблема, речь пойдет о мощности точек доступа.

На капсмане у нас в настройках канала задана частота и мощность скажем TX15,

но на точке мы видимо мощность всегда на 2 единицы меньше, в данном случае 13.

Если мы создадим интерфейсы не динамические, и раками распределяем мощность то картина не меняется, на интерфейсе ставим 10, на точке получаем 8?

Подскажите куда копать?

Присоединяюсь к вопросу. Такая же история

А у вас на какой маршрутизаторе caps man? У меня на 951 это наблюдается на двух разных, с 2011 и 941 проблемы этой нет.

у меня 941 и касман и точки

Подозреваю, что это из-за коэффициента усиления антенны, который берется в расчет.

В старых прошивках его надо было задавать самому.

Теперь это поле выпилили и, видимо, параметр вшит.

Как регулировать мощность отдельной точки подключенной к Capsman?

Если точек немного, прямо в интерфейсе, он не должен быть динамическим (в провижинге указываем action "create enabled") тогда можно его редактировать

Большое спасибо за статью и то, что она находится на первой странице поиска)

единственная сложность с которой я столкнулся в конфигурации 2 сети (локальная и гостевая) и каждая работает в 2,4 и 5 ГГц это то что в Provisioning для сети 2.4 необходимо было явно указать параметр Hw/ supported modes: b и gn. Иначе эти настройки пытались применить к модулю 5G и в капсмане появлялась ошибка no supported channel

Важная деталь, но не припоминаю, чтобы я такое же делал.

+1

Та же проблема

спасибо!

Огромное спасибо автору, все очень четко расписано!

Добрый день.

Спасибо за статью.

А можно по подобной технологии подружить Mikrotik и Tp-link или edimax?

У меня тот же tplink усилитель, коннекчу к Mikrotik и по LAn всё хорошо, а по WiFi отключает.

Подружить что-то с Микротиком через capsman нельзя. Это его разработка и поддерживает ее только он.

Спасибо за понятную инструкцию!

Я очень редко соприкасаюсь с MikroTik и Ваши статьи мне помогают разобраться в их настройке.

Скажите:

1. у Вас есть подобная статья по настройке запасных каналов интернета различными способами, для MikroTik? Мне известен только способ через `Netwatch`. Но вдруг есть лучше способ. :)

2. у Вас есть подобная статья с детальным описанием установки ширины канала WiFi? Я просто ищу рабочий шаблон настроек ширины канала в КАПСМАНЕ. А то я перебирал их как угодно, при изменении любого параметра, влияющего на ширину канала — капсы отказываются подхватывать настройки от контроллера.

1. Есть подобная статья, но она очень старая. Способ рабочий, но есть уже более простые и удобные. Статью можно посмотреть в разделе Микротик.

2. Такого нет.

Привет, понимаю, что вопрос звучит по дурацки, но я поку не могу сформулировать его правильнее :)

Есть hap ac2 (пока что в одном экземпляре - вторую точку я не включал, тренируюсь подключать к capsman внутренние интерфейсы) и есть ноутбук с программкой WiFi Explorer Lite:

1) настраиваю wireless 5GHz на hap ac2 в standalone mode и программка показывает (в попугаях, конечно) - maxrate 866Mbps

2) перевожу этот же интерфейс под управление Capsman - и та же самая программа на том же самом ноутбуке в том же географически месте начинает показывать maxrate 450Mbps

Выглядит так, как будто на скорость не влияет, но сам факт - один и тот же интерфейс показывает разные параметры под управлением Capsman и в standalone mode, а я не очень люблю, когда не понимаю, что происходит. Любопытно вот еще что - где-то у кого-то из соседей светятся сети Микротика и по ним WiFi Explorer так вообще рипортит 1300Mbps :-) Это всё видно на одном и том же ноутбуке, который AC не поддерживает, но он, во всяком случае, видит рипортинг.

Вопрос - одинакова ли функциональность Capsman vs Standalone? Как получается разный рипортинг параметров для одного и того же устройства и почему у соседа bandwidth длиннее и толще? :-)

Спасибо.

А какова методика тестирования? Я не понимаю, как вы тестируете скорость соседских точек. У вас есть доступ в их wifi сеть?

Привет, это не тестирование. Это capabilities they're reporting и которые я просто вижу путем сканирования эфира. То есть минимально - вопрос заключается в том, почему мой микрот анонсирует разные скорости при работе под capsman и в standalone режиме.

> с детальным описанием установки ширины канала WiFi

ширина канала настраивается в закладке Channels. Хорошая раскладка по каналам и частотам есть тут - https://en.wikipedia.org/wiki/List_of_WLAN_channels

При настройке каналов обратите внимание на параметры Country и Installation (indoor/outdoor/any) в закладке Configurations, потому что в некоторых странах некоторые частоты лицензированы исключительно для outdoor (напр U-NII-3) и если установлено Installation indoor, то их не получится задействовать.

Использование частоты определяется параметром extension channel: Ce/Ceee/eeeC/eC и прочие варианты

Владимир, благодарю за информацию. Я перепробовал, как мне кажется, все комбинации настроек во вкладке `Channels`, согласно вики Микротика.

Но это не дало никакого работоспособного результата с шириной канала 40Мгц.

Пока предполагаю, что это связано с целым зоопарком точек: hAP, wAP, cAP, mAP...

Грешу на mAP.

Это не есть супер критичная проблема, но интерес раздирает меня. Почему оно не взлетает? )))

Я в итоге отказался пока что от Капсмана, но в standalone mode при таких настройках - https://pasteboard.co/JrtlYc6.png

использование диапазона выглядит вот так - https://pasteboard.co/JrtmGc8.png

Точно также оно выглядело и под капсманом - 2452MHz, 20MHz, Ce.

У меня hAP ac2 и cAP ac - на обоих картина одинаковая.

Настроил по инструкции, всё работает, но как! Когда микротик (wap) был просто точкой доступа, всё летало и speedtest показывал скорость 20/20 mbps. А с настроенным capsman всё тормозит, speedtest показывает скорость 1/2 mbps, и пинг ужасен. Не устраивает, сносим.

Дело не в capsman, а в том, как вы его настроили. В общем случае он не ухудшает связь. У вас просто какие-то проблемы возникли.

Для чего использовать Provisioning ? Я как понимаю нужен он в случае если у всех точек (образно) одинаковые настройки должны стоять ? То есть оставляем в поле mac нули и все точки подхватывает конфиг, как я понял ? У меня просто 32 точки и разные частоты, мосты и мощности и я указываю настройки каждой точки в закладке "CAP Interface" непосредственно. Можно это дело в мануал добавить кстати.

Provisioning позволяет разным точкам назначать разные конфигурации. Настройки можно задавать через CAP Interface напрямую, но через provisioning по идее более удобно и наглядно.

Ну тут я поспорю немного совсем. В provisioning нам нужно копировать мак адрес и вставлять в поле соотвественно. В разделе CAP Interface - если провалиться в любую точку и выбрать закладку Wireless то можно в выпадающем меню выбрать Configuration и все настройки поддянутся сами -)

provision можно ограничить по identity regexp. Тогда точки только с определенными именами будут подхватывать данный конф.

настройил capsman, все вроде бы работает но есть один маленький нюанс который ужасно бесит, при подлючении через wifi и переходе на любой сайт просиходит подвисание сайта, как будто он не может найти DNS сервер, буквально секунд 15-20 потом сайт открывается, такая фигня только с wifi при подключении через кабель все ок. если сделать пинг по ip по все ок, если же через DNS имя опять происходит подвисание... в чем может быть проблема када копать?

З.Ы напомню что через кабельное подключение такой проблемы нет.

А dns сервер у вас где? Может фаерволом блочите dns запросы на основной dns сервер? По таймауту отваливается запрос и потом через второй резолвится. Это как вариант. А так надо смотреть, как идет dns трафик и анализировать.

В общем я разобрался, вся проблема была в DHCP сервере...

А что именно за проблема? Не тот dns сервер раздавал?

Да, точки доступа получали в качестве первого DNS сервера ip адрес центрального маршрутизатора из-за этого происходила задержка при открытии сайта

Я только после изучения данной статьи по настройке микротик смог все настроить - _mstream.com.ua/mikrotik-bistriy-start.html Хотя у вас более все доступно и с картинками

Тогда зачем эта ссылка, если у меня доступнее все?

Ну надо же сайт друга раскручивать как-то ))

+ в гугле поиск по 'Openwrt + 802.11r'

Из открытого на Openwrt есть openwisp.org/whatis.html

День добрый! Инструкция супер, но не совсем ясно как реализовать virtual wlan на mikrotik cap ac через capsman. При установке master\slave config - конфиги применяются к радиомодулям 2.4 и 5, но есть необходимость повесить на них еще и вторую сеть, дабы на каждом модуле крутилось по 2 ssid.

Сам написал сам разобрался ) Добавлял точки по макам эзернета а не по макам радиомодулей

Zerox, сердечно благодарю ! Самый полезный совет!

Весь день мучался с Микротиками 951Ui-2HnD, оказалось дело в полном сбросе конфигурации перед настройкой CAPsMAN . В общем прочитал кучу статей про CAPsMAN и понял пока у меня 3 точки доступа можно просто всем выставить один SSID и не мучатся с CAPsMAN, он нужен когда точек реально много и стоит задача раскидать единую (сложную) конфигурацию.

Ну и наверное надо использовать прошивки только из ветки LongTimeSupport.

То есть у вас Capsman заработал после сброса конфигурации? Я бы лично даже с 2-мя точками его настроил. Нет с этим проблем. Я сколько их уже настраивал. Обычно из-за невнимательности ошибки.

CAPsMAN в связке 951Ui-2HnD + RouterOS 6.47 Нет так и не заработал. Может если время будет попробую поставить старую стабильную прошивку о которых пишут в статьях про CAPsMAN - RouterOS 6.34 - 6.37

Настроил 2 точки с одинаковыми SSID - wifi постоянно дает обрывы. Итог: но пока включил 2 на max мощность и дал им разные SSID. Откатился на стабильную прошивку 6.45.9.

Сбрасывать основной марштрутизатор на котором CAPsMAN сервер не стал, через него доступ в Интернет , не хочу среди рабочего дня без интернета вообще остаться. В общем уже 2 дня потеряно с этим CAPsMAN. Пока отрицательные впечатления от технологии, что то тут не доработано.

Аккуратно с максимальной мощностью. Это не всегда приводит к улучшению связи. Хорошо работает аналогия. Когда на рынке все кричат, имеет смысл кричать громче всех, чтобы тебя услышали. Но если в комнате только 2 человека, то лучше говорить обоим на полутонах, нежели кричать друг на друга. Слышно от криков будет хуже.

Вот какой вывод у меня получился:

Микротиком надо:

1) или постоянно заниматься и делать это основным занятием т.е. бизнесом

2) или если задача разовая заплатить специалисту из п.1, так как у любой систем на Linux куча тонкостей, особенностей и т.п.

3) обычному администратору в итоге надо уметь на микротик поменять настройки провайдера и знать 2 команды

export file=config_backup_0_Level_Master.rsc

после похода в магазин на новым Микротик выполнить команду

import file=config_backup_0_Level_Master.rsc

Кстати, не напишете в личку сколько стоит сбросить 3 точки настроить доступ в Internet + CAPsMAN. Все надоел он мне этот Микротик, нашел старые бакапы восстановил 2 разные WiFi сети.

За это кто как берет. Я просто этим не занимаюсь. Если бы был рядом, то за 3000 зашел бы настроить. А удаленно трудно. Тут надо локально по wifi подключаться на месте, проверять.

Микротик - инструмент для специалистов. С пол тычка его не настроишь, надо разбираться.

Использовал несколько доступных статей по CapMan, но на версии 6.45.8 и 6.47 - после 6-и часов экспериментов запустить не удалось.

Возможно причина в том что в одном месте работает 3 CAPMAN сети.

Ошибка при подключении - Неверный пароль пользователя. Настроено точно по этой статьею

Пробовал сбрасывать точки доступа через ResetConfiguration. Авторизация все равно не проходит.

Точки подключаются к CAPsMAN серверу через Layer2 их видно на вкладках RemoteCAP и Radio, в RegistrationTable пусто.

Все статьи о настройке описывают старые версии RouterOS 6.36, возможно в актуальных версиях необходимы другие настройки.

В описании ошибок RouterOS видно что ошибки в CAPsMAN исправляются. Поэтому на сегодня нельзя считать технологию CAPsMAN стабильной.

Вполне она стабильная. Уже сколько лет работает. По этой статье я последний раз несколько месяцев назад настраивал. Все получилось с первого раза. Ко мне часто обращаются люди с просьбой помочь с Capsman. Я помощь всегда начинаю с полного сброса точки с удалением дефолтной конфигурации. Я не знаю, в чем там проблема, но если не сбросить начальную конфигурацию, то capsman потом не работает нормально. То точки не связываются друг с другом, то авторизоваться в сети не получается. Видел такое очень много раз.

Нигде не увидел упоминания о том что CAPs не работает с шириной более 20 Мгц или я не прав?

Прав :)

Прав :)

Разве не работает? Специально не проверял, но вроде есть возможность выставить другую ширину.

Как не работает? Все отлично крутится вплоть до 80 MHz (160 MHz пока не получается).

здравствуйте!

подскажите как лучше поступить - есть 2х этажный большой дом с 5ю спальнями и гостинной

в каждой комнате есть розетки для подключения витой пары

маршрутизатор стоит в подвале дома

нужно весь дом обеспечить бесшовной wi fi сетью, как лучше это сделать с помощью микротика и капсмена

планирую в каждую комнату поставить mikrotik hap ac2 подключить их к розеткам витой парой а дальше на одном из них настроить кампсмен и дальше к нему подключить остальные роутеры?

или как то не правильно я все понимаю)

Все правильно. Так и надо делать. Контроллером capsman может быть любая точка. Для такой небольшой сети это не принципиально.

а как точки доступа увидят контроллер при учете того что все они будут подключенны к маршрутизатору который стоит в подвале?

айпишники же будет выдавать маршрутизатор всем роутерам, подключать точки доступа к контроллеру через тот айпишник который ему выдал маршрутизатор?

Я так понимаю маршрутизатор выполняет так же роль свитча, к которому подключены все точки. Можно использовать те ip, что маршрутизатор выдаст точкам. Но лично я бы всем точкам прописал статические адреса и вывел их из диапазона dhcp сервера маршрутизатора. Чтобы сеть capsman работала, точки должны видеть друг друга через ethernet подключение.

Добрый день, необходимо ли настраивать Firewall на контроллере и на точке доступа? или можно настроить только на контроллере и этого будет достаточно?

Смотря что вы конкретно хотите сделать с помощью фаервола. Если честно, я не помню, как обрабатывается трафик при работе capsman. Можно ли сразу на уровне конкретной точки отсечь какой-то трафик или нужно обязательно его на контроллер сначала подать. В ближайшее время у меня будет глобальное обновление этой статьи. Каркас статьи и подразделы уже сформированы и там будет разобрана настройка firewall в том числе. Протестирую этот момент тоже. Статью ожидаю на этой неделе, но как сложится - не знаю. Материал трудный и нужна тестовая лаборатория.

Глобальное обновление уже родилось? Где можно изучить? )

Эта статья уже получила обновление с тех пор. Но подробно firewall не стал разбирать. Ему посвящена отдельная статья. В capsman нет каких-то особых нюансов в настройке фаервола. Все общие принципы и подходы такие же.

https://serveradmin.ru/bazovaya-nastrojka-firewall-v-mikrotik/

День добрый!

На данный момент есть настроенная сеть из 5 точек доступа (mikrotik cap ac), в качестве контроллера выступает mikrotik cloud switch (CRS326-24G-2S+).

Периодически на некоторых точках доступа, либо сразу по всей сети резко подскакивает пинг до шлюза (cloud switch), вплоть до потери пакетов (пинги по 100-1000мс), в случае аудио/видео-связи начинается рассинхронизация потоков, ухудшение качества вполть до разрыва соединения. С некоторой вероятностью (не 100%) проблема решается перезагрузкой точки доступа.

Особо ярко это выражено на 5ггц, на 2.4 проблема проявляет себя в меньшей мере. При скане эфира в 5ггц диапазоне кроме нашей сети нет никого, все точки разнесены по своим каналам (36/44/48/56/64) с шириной в 20мгц. 2.4 сеть настроена на 11 канал (2462мгц) на всех точках, ширина канала такая же.

local forwarding - disabled, client-to-client forwarding - enabled. шифрование сети - wpa2/aes. Есть настройки acl для отключения клиентов с уровнем сигнала меньше чем -78, для некоторых точек стоят более жесткие настройки (-72 и -74). Но по факту не имеет значения как далеко от точки находится клиент - потери могут быть и при сигнале -40--50.

Клиентское оборудование - в большинстве своем продукция apple (macbook, imac, iphone), но проблемы проявляются и на других беспроводных устройствах. При этом те клиенты, которые подключены по кабелю проблем не замечают в принципе.

Точки доступа ребутаются раз в день по шедулеру, контроллер еженедельно, так же.