Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Реклама ИП Скоромнов Д.А. ИНН 331403723315

Содержание:

- 1 Введение

- 2 Описание вируса шифровальщика Crusis (Dharma)

- 3 Как вирус вымогатель Crusis (Dharma) шифрует файлы

- 4 Как лечить компьютер и удалить вымогатель Crusis (Dharma)

- 5 Где скачать дешифратор Crusis (Dharma)

- 6 Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

- 7 Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

- 8 Методы защиты от вируса-шифровальщика

- 9 Видео c расшифровкой и восстановлением файлов

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло - бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный - 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

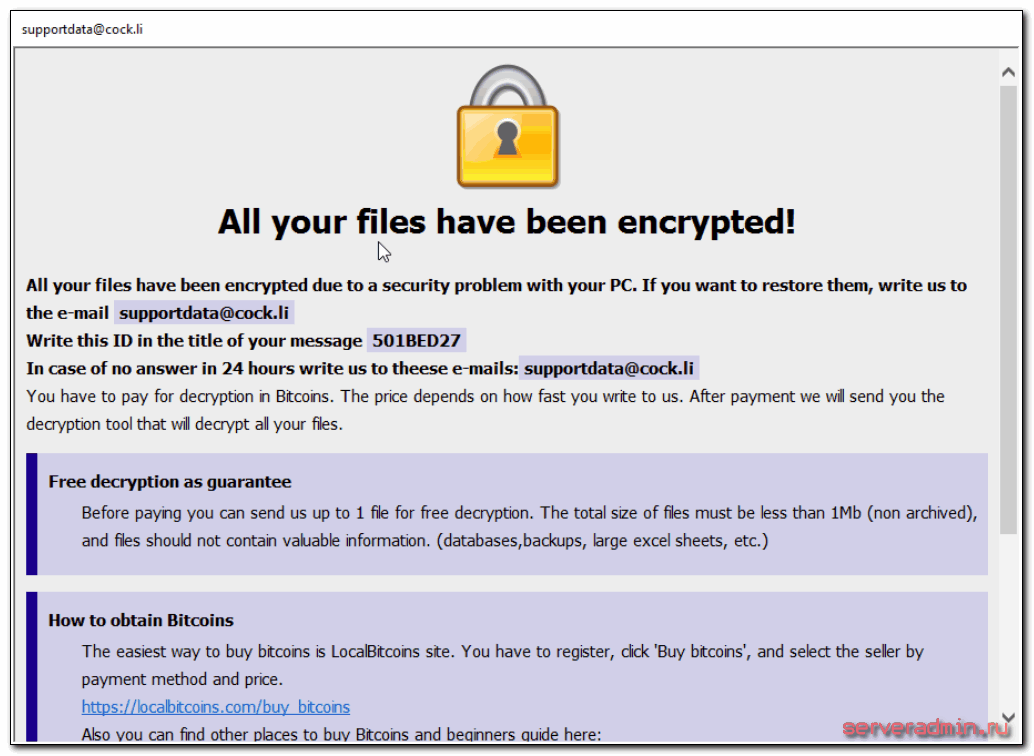

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

All your files have been encrypted! All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail supportdata@cock.li Write this ID in the title of your message 501BED27 In case of no answer in 24 hours write us to theese e-mails:supportdata@cock.li You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files. Free decryption as guarantee Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.) How to obtain Bitcoins The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins Also you can find other places to buy Bitcoins and beginners guide here: http://www.coindesk.com/information/how-can-i-buy-bitcoins/ Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software, it may cause permanent data loss. Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

all your data has been locked us You want to return? write email supportdata@cock.li

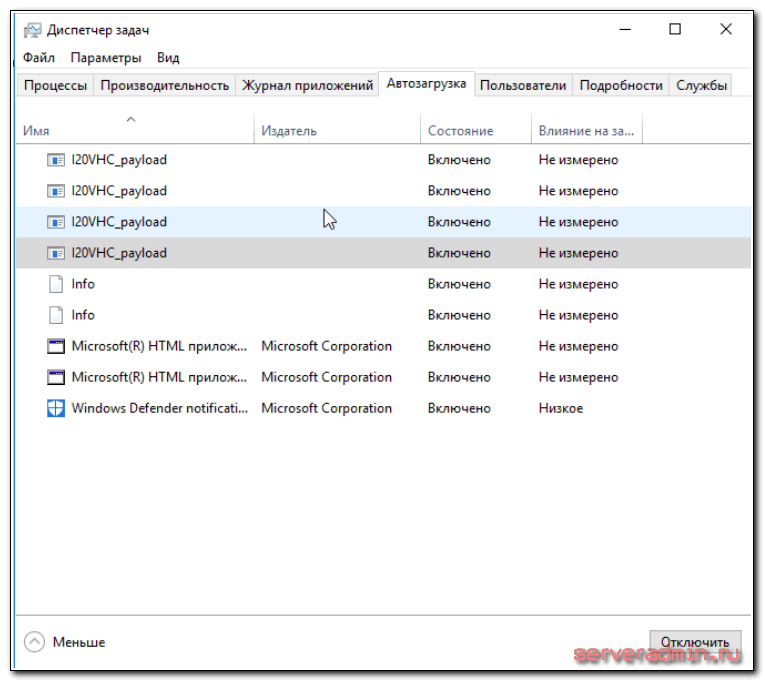

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус - файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя!!! Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все - и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

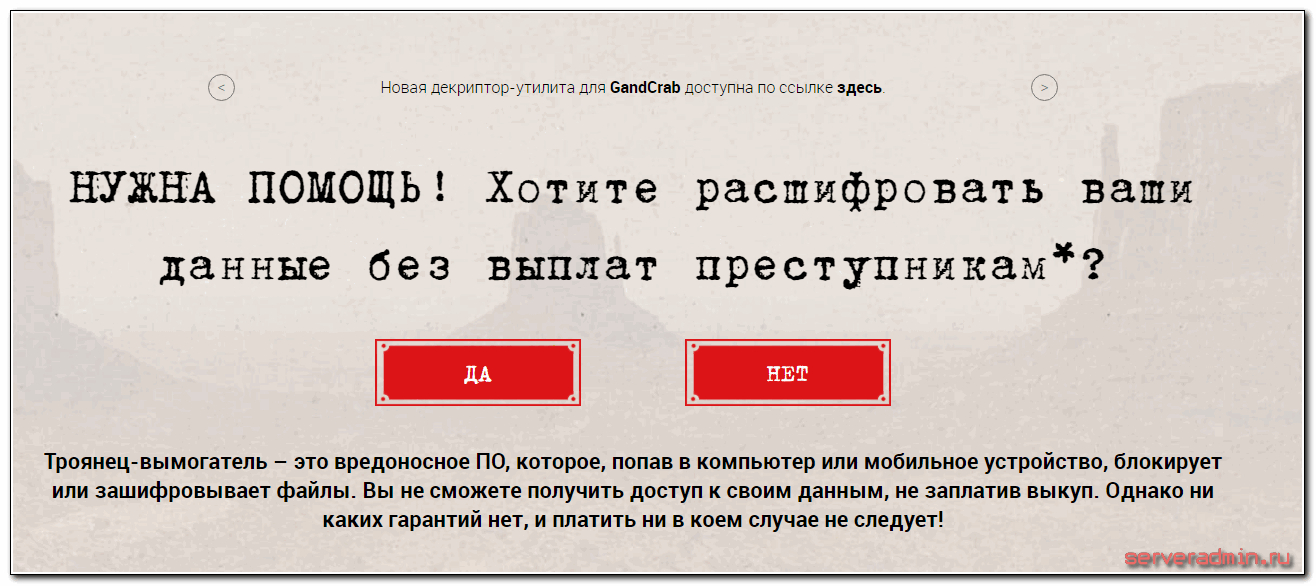

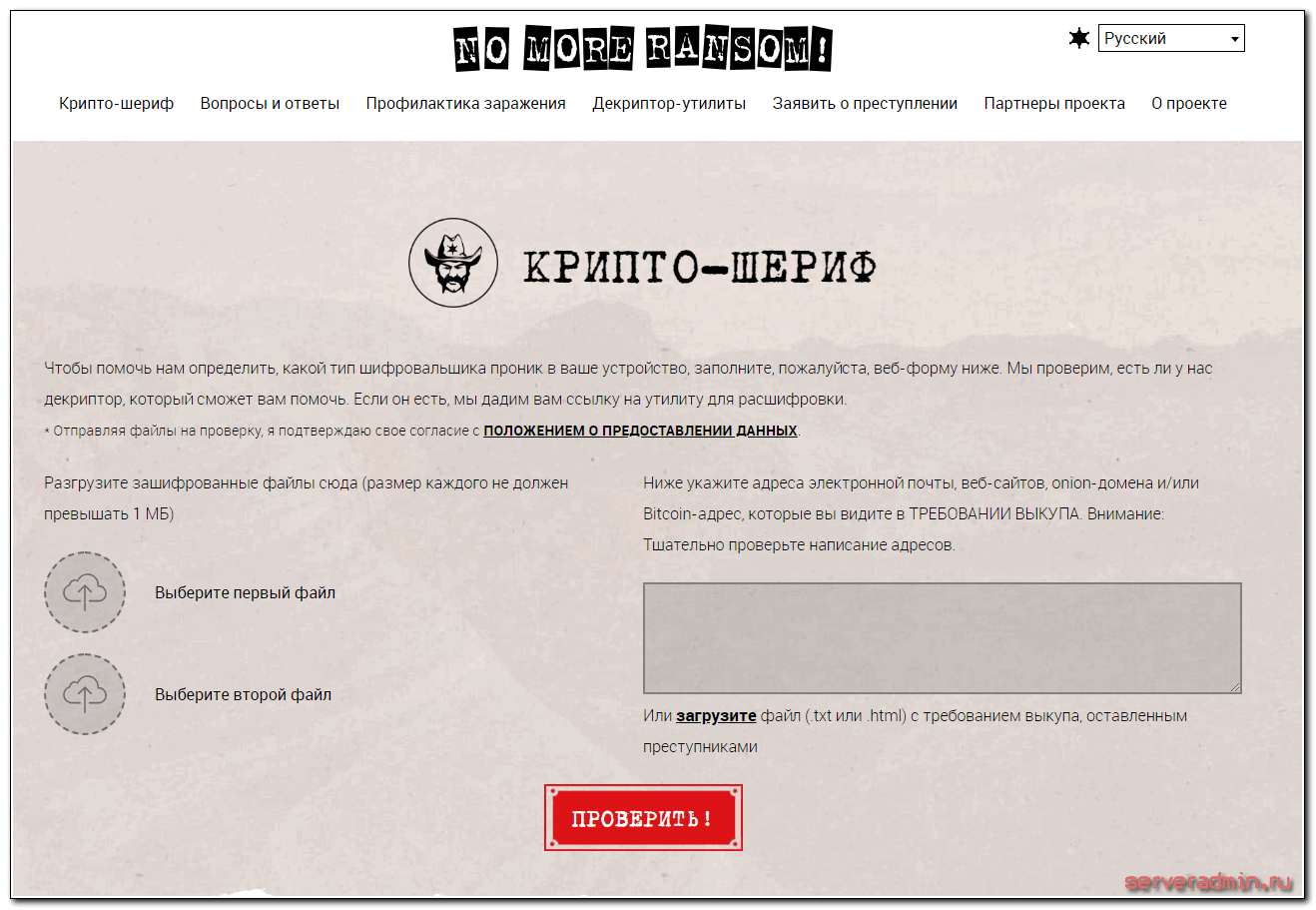

Где скачать дешифратор Crusis (Dharma)

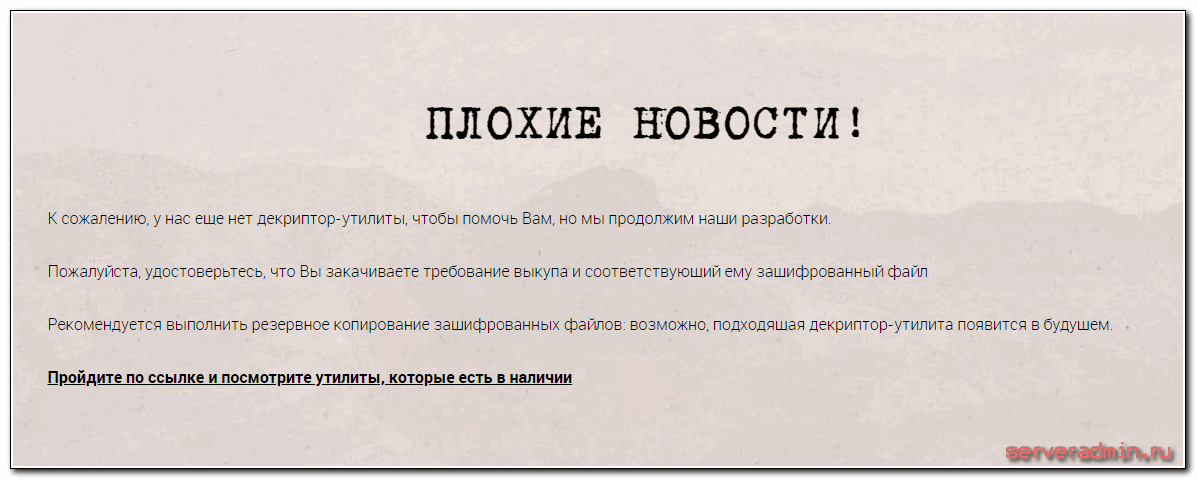

Дальше идет мой универсальный совет по всем вирусам шифровальщикам. Есть сайт - https://www.nomoreransom.org На нем теоретически может оказаться дешифратор для Crusis или Dharma, либо еще какая-то информация по расшифровке файлов. На моей практике такое еще ни разу не случалось, но вдруг вам повезет. Попробовать стоит. Для этого на главной странице соглашаемся, нажав ДА.

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Все существующие дешифраторы для шифровальщиков собраны на отдельной странице - https://www.nomoreransom.org/ru/decryption-tools.html Существование этого списка позволяет рассчитывать, что какой-то смысл в этом сайте и сервисе все же есть. Похожий сервис есть у Касперского - https://noransom.kaspersky.com/ru/ Можете попытать счастья там.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

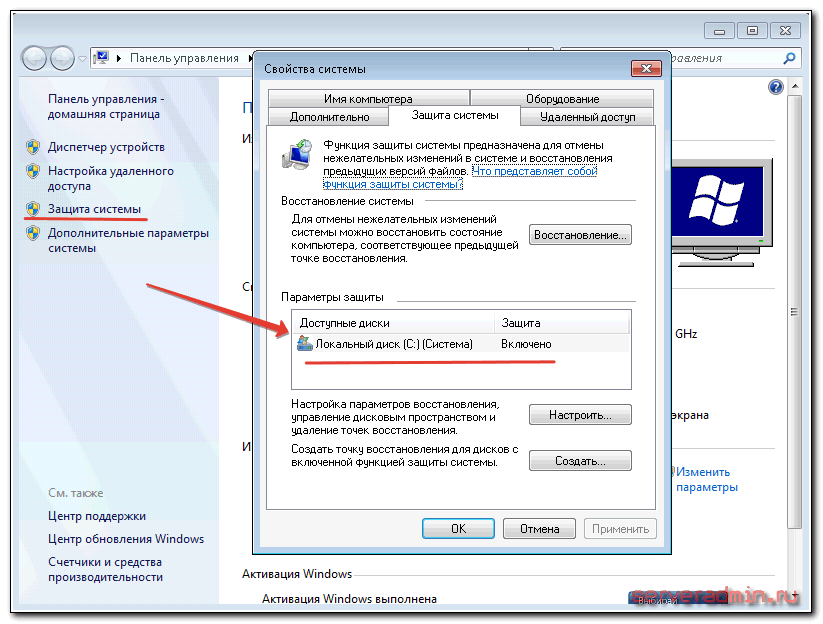

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

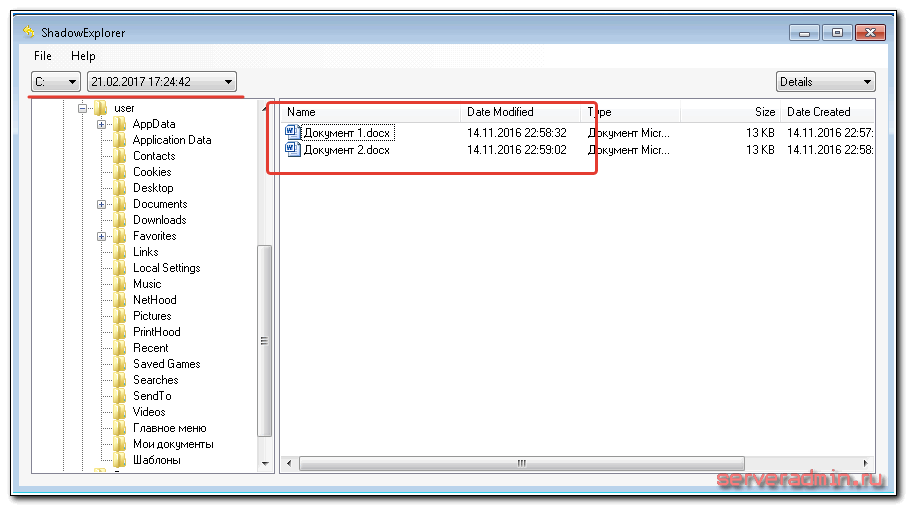

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого - ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

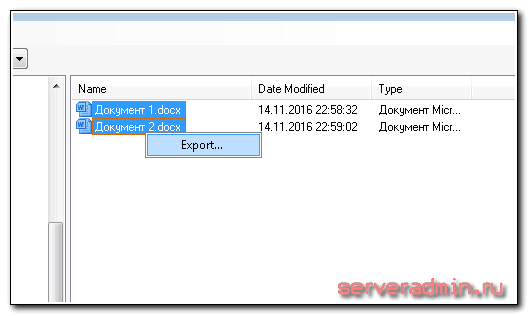

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

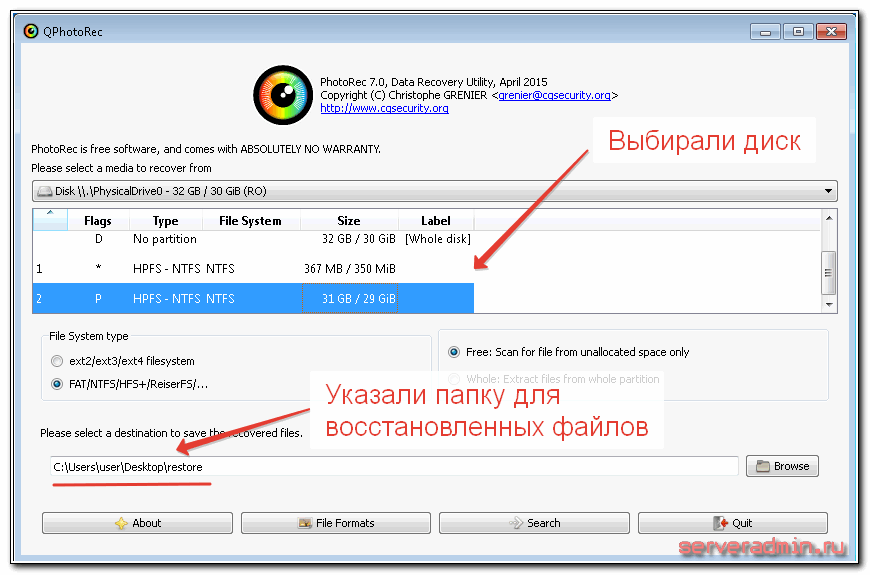

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов - восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

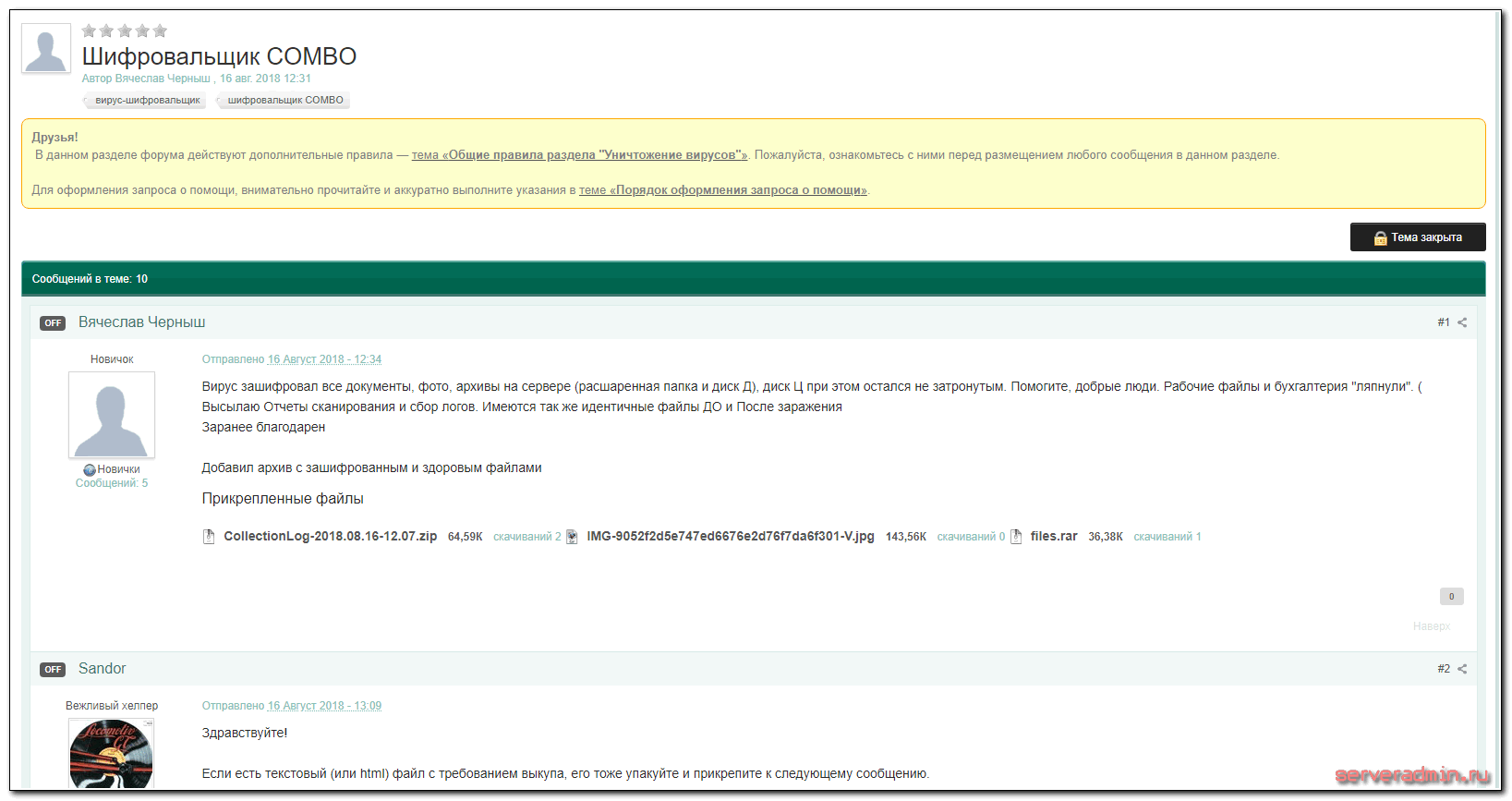

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

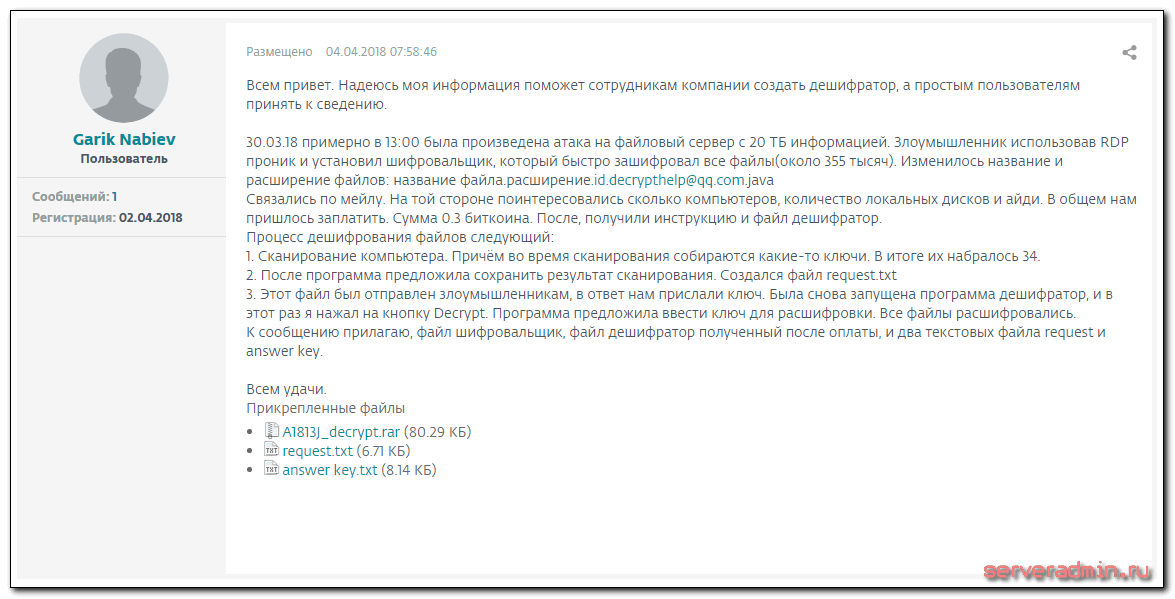

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос - как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном онлайн-курcе по администрированию MikroTik. Автор курcа – сертифицированный тренер MikroTik Дмитрий Скоромнов. Более 40 лабораторных работ по которым дается обратная связь. В три раза больше информации, чем в MTCNA.

Реклама ИП Скоромнов Д.А. ИНН 331403723315

Server Admin Авторский блог системного администратора

Server Admin Авторский блог системного администратора

А где подобный вирус можно скачать? Хочу попробовать в песочнице поэкспериментировать с защитой от него.

Это очень старый вирус. Его так просто не найти. Вообще, я не знаю, где можно брать современные вирусы для тестов. Это не так просто, как может показаться. Публичных ресурсов, где бы их распространяли, быть не может, так как это может трактоваться, как их распространение. В итоге публично доступны какие-то синтетические образцы, но не реальные вирусы.

Понятно. Спасибо за ваши труды и материалы! Неоднократно нахоже здесь полезную информацию для себя.

Если уж очень необходимо заходить на сервера смотрящие в Интернет по RDP, то можно просто внести свои статические публичные IP адреса в список Allowed брандмауэра Windows, именно в строку с портами RDP. Если строки стандартные и не поддаются правке то стандартные отключить и создать свои строки брандмауэра Windows с такими же портами. Если сервер где то там у провайдера и выполняет функции только для нужд компании, и больше никуда не смотрит, то можно кроме Firewall использовать ещё и permanent routing только в сторону IP адреса компании.

К примеру: route add -p 201.202.203.0 mask 255.255.255.0 7.6.5.1 metric 1

route add -p 0.0.0.0 mask 0.0.0.0 127.0.0.1 metric 2

Тут 201.202.203.0 сеть своей компании куда ответы можно отправлять, 7.6.5.1 шлюз провайдера хостинга

А второй строкой отправляем все ответы на свой loopback интерфейс.

Первоначально обкатать у себя в лабе а потом на удалённом сервере, и проверить входом с другого IP не входящего в разрешенные.

А в чём сложность на микротике настроить правило 3 инпутов в рдп - и бан на месяц?

По хорошему - 2 инпута и из внешки мы заходим в рдп куда нужно, 3ий инпут - это уже 95% подбор пароля.

Можно например юзать так

# на прероуте дропаем траффик из блэклиста

/ip firewall raw

add action=drop chain=prerouting src-address-list=rdp_blacklist

/ip firewall filter

# разрешаем нужные порты только по WHITELIST

add action=accept chain=input connection-state=new dst-port=3389,8291,21300-21390,20201 in-interface-list=WAN protocol=tcp src-address-list=WHITELIST

# цепочка добавления попыток новых инпутов по портам

add action=add-src-to-address-list address-list=rdp_blacklist address-list-timeout=7w1d chain=input connection-state=new dst-port=3389,8291,21300-21390,20201 in-interface-list=WAN protocol=tcp src-address-list=rdp_stage3

add action=add-src-to-address-list address-list=rdp_stage3 address-list-timeout=5h1m chain=input connection-state=new dst-port=3389,8291,21300-21390,20201 in-interface-list=WAN protocol=tcp src-address-list=rdp_stage2

add action=add-src-to-address-list address-list=rdp_stage2 address-list-timeout=1h1m chain=input connection-state=new dst-port=3389,8291,21300-21390,20201 in-interface-list=WAN protocol=tcp src-address-list=rdp_stage1

add action=add-src-to-address-list address-list=rdp_stage1 address-list-timeout=25m chain=input connection-state=new dst-port=3389,8291,21300-21390,20201 in-interface-list=WAN protocol=tcp

лол ребята, серьёзно? Такая большая статья о "шифровальщике", а причина проблемы в тупом админе, который поставил простой пароль и забыл антивирус. Столько размышлений про "уязвимости рдп" и т.п., а проблема в людях, позор.

Кучу знаю таких "админов", которые на каждом углу кричат про впн и небезопасность рдп, и У ВСЕХ проблема именно в плохих паролях.

Ура! Мы научились расшифровывать базы 1с после любых вирусов шифровальщиков и вымогателей! Мы понимаем на сколько важную информацию вы можете потерять - потеряв базу наработанную годами. Те кто распространяют эти вирусы в 90% мошенники и при переводе им денежных средств, оставляют вас с носом и вашей проблемой. Мы не берем никаких денег до момента пока вы не проверите свои базы на работоспособность и будете довольны нашей работой. Всегда рады Вам помочь! Совет для тех кто еще не столкнулся с этими вирусами - делайте резервную копию на переносные носители!!! И сделайте уникальными имена пользователей в вашей сети.

Как с вами можно связаться? Вопрос дешифрования баз 1с.

И как же воспользоваться вашей помощью?

Да, нет, наверное...

Все, скорее всего, проще.

Применен аналог двух факторности.

На первом этапе майл.

На втором уже вход на рдп.

На самом деле можно этапы поменять местами.

С майлом трюк прост, если почтовик настроен "по книжке", то имя домена "в кармане" (достаточно получить ndr, на левое имя пользователя), если почтовик от мс, то примерно тоже.

Восьмого июля тоже были атакованы .id-D7001110.[WTF2000@cock.li].harma такой хренью. Потеряли одну из баз. Благо базы на SQL были. Потеряли только старую файловую. Также по RDP. Вход с первого раза, пароль не такой уж и сложный, но были учетные записи с более легким паролем и с правами админа. А тут права простого пользователя. Благо хоть копии баз данных снимаю каждый день и переношу. При этом учетка была создана для организации. Те сказали, что все их программисты опытные, все компы без вирусов. Но, по факту, была скопирована папка на рабочий стол этого пользователя и были попытки запустить два файла, судя по логам. Пришли к выводу, что это было сделано умышленно. По времени после 10ти вечера. По факту достаточно стянуть Эрдепешку, которая уже настроена на сервер и можно запустить с любой точки мира. Да, вопрос о поднятии VPN становится более актуальным. Другое дело, дешифратор так и не нашелся пока что.

Че т я не совсем понимаю, зачем иметь машину, напрямую смотрящую в интернет, с открытым rdp... Локальный адрес плюс впн.

Это все понятно, но ситуации разные бывают. Все равно знаю кучу серверов, смотрящих напрямую rdp портом в интернет. На это есть свои причины.

Страшная вещь - эти шифровальщики. Говоря о методах защиты, да, вы правы, да и для себя решил, что самое простое - это создавать периодические резервные копии, и лучше автоматически, чтобы не накрыло неожиданно.

Я пользуюсь утилитой Exiland Backup. Кто не знает, это супер-бэкапилка файлов от Российского разработчика, скачать демку можете здесь exiland-backup.com/ru/rezervnie-kopii.html

Даже если шифровальщик вас поймает - просто удалите зашифрованное и восстановите из резервной копии.

По мне так это лучший способ защиты

Тоже был случай входа по rdp. Взлом видимо был подготовительным так как активным был 4 часа. Внутреннее чутьё по приходу на работу сразу почувствовало неладное, комп сразу отрубил от сети и начал смотреть логи системы. Выяснил очень интересную вещь что злоумышленики получили хэш пароля доменной учётной (хватает одного входа или подключения к сетевым ресурсам.) записи при помощи powershell (даже нашёл потом этот скрипт) и ею уже чекали куда есть доступа. Было пол года назад и пока вроде тишина. С тех пор выключил к чертям rdp пропало к нему доверие.

У кого-нибудь есть опыт использования Kaspersky Anti-Ransomware?

Вар. 1:

Pfsense\Opnsense. В нем настроить Openvpn

Вар.2:

Pritunl

Вар 3.

Apache Guacamole. Умеет VNC, RDP, SSH. И все через браузер.

Первое и второе все ясно, по аналогии можно все vpn реализации привести. Это не интересно. А вот за Apache Guacamole спасибо, очень любопытно. Попробую поставить и попробовать. Я даже не знал о таком софте. Слышал только, что у Микрософт есть какой-то гейт для rdp подключений через браузер, но тоже не пробовал.

Были похожие проблемы на машине winXP без NLA. Один раз заплатил индусу, второй раз помог DrWeb. За его услуги купил DrWeb с подпиской на 2 года. Вышло дешевле, чем платить вымогателям.

У нас аналогичная ситуация случилась, только уже не с happy end. И время, кстати, практически совпало - 18 сентября. От одного из наших клиентов поступил звонок с жалобой, что "файлы не открываются". Подключились, полюбовались работой: зашифрованы все файлы на терминалке, базы 1с, и все расшареные папки с другого сервера, которые были доступны для этого пользователя, включая бэкапы акрониса. Раз в месяц там скидываем бэкапы на внешний винт, которой после этого отключаем до следующего раза. Но к этой фирме был закреплен новый сотрудник, которой в силу своей халатности/незнания скидывал туда невесь что. На терминалке данные с базами восстановили из резервных копий, а вот общую шару удалось восстановить только на начало мая. Файлы тоже имели расширение .combo, только формат имени файла отличался мылом: *.id-B0B35C2D.[bitpandacom@qq.com].combo.

Вот тебе и аутсорс. Своего админа хоть сам выбираешь. А тут приезжает неизвестно кто, и надейся, что все в порядке.

После некоторого времени работы здесь, тоже для себя осознал, что аутсорсинг хоть и дешевое решение, но лучше иметь пару своих толковых админов. Будет больше времени сосредоточиться на актуальных для своей организации проблемах, не так распыляешься в делах. А в нашем случае вылизать все нереально. А тут еще руководство подлаживает свинью, пытаясь сэкономить на зп сотрудников.

А если по расписанию просто закрывать доступ по SMB? Т.е перед началом сохранения бекапов на шару открывать 445 порт, после завершения копирования закрывать. Тем самым доступа по SMB в остальное время не будет. Как вам такой вариант?

А если кто-то по работе задержится, или удаленно работать захочет? Мне кажется, это не удобный вариант. Подходит только если работают с данными строго в рабочее время. Но тогда вирус все и зашифрует в рабочее время, чем вызовет еще большую путаницу на сетевых дисках.

А если у меня на шаре лежат только бекапы? Т.е smb будет доступно только на тот момент, пока туда копируется бекап.

А если в этот момент шифровальщик начнет шифровать? В чем вопрос, не очень понял.

доступ к папке от специального аккаунта для резервирования (backuper, например) ни админ (доменный или локальный), ни другой пользователь не могут зайти на нее. Пароль можно сколь угодно длинный делать. Конечно, админ может сменить права на папку, но автоматика вряд ли на такое заточена, если еще и папку назвать temp .

+1 В целом как обходной путь ИМХО, можно использовать.

А так, чисто теоретически, сколько надо времени на взлом RSA-2048?

Не знаю, не интересовался никогда.

Из статьи не понял - стоял ли антивирус на исходном ПК, и если стоял - то какой, как он на всё это отрегировал? Если небыло никакого - почему?

Антивируса не было, потому что не хотелось лицензию тратить.

Ситуация, действительно, очень нехорошая, неприятно.

Но держать важные данные под Win без антивируса, с простейшем паролем без обид ССЗБ, в данном конкретном случае.

2018 год на дворе.

По сабжу, спасибо за статью.

Так там не было никаких данных. Эта виртуальная машина вообще не использовалась, за ней никто не работал. Это была страховка на случай внештатной ситуации, когда что-то с интернетами и переключениями каналов на объекте пойдет не так и нужно будет напрямую попасть в локальную сеть через резервный канал.

Спасибо за классную историю, зачитался)) И есть о чем подумать в плане бекапов и прочего. Надеюсь вы уже многое обдумали за 5 лет и уже написали статью о придуманных решениях в в подобных ситуациях. Лайфхаки может какие придумали)) Хотя учитывая уровень зарплат в айти по сегодняшним временам, то возможно и не стоит всем этим морочиться. Канители и так много а денег мало.

Мне вот только не понятно....А на самом файловом сервере тоже не было антивируса? Или антивирус в таких случаях не срабатывает (зараженного файла то нет, он шарашит удаленно, по сети)? Ну и с РДП тема мутная....человеческий фактор не может быть? Вы писали что пароль этот много кто знал.....

Решение основное тут одно - хранить бэкапы в недоступном месте и проверять их. На 100% защититься от шифровальщиков не получится. Постоянно придумывают что-то новое.

В каждом офисе ставить впнгейт. И всё, что нужно загонять через vpn.

Арендованный сервер я делал на Линукс, там файерволл, vpn, и виртуалка с виндой.

Да, придется так и поступать всегда. Гипервизор, в нем шлюз для всех виртуальных машин.

Конечно, у такого решения много неудобств. Как минимум нужно 2 внешних IP на момент настройки, а лучше постоянно - один для гипервизора, второй для шлюза.

Ну и с пользователями больше проблем. Одно дело, когда просто по rdp нужно подключиться, и другое дело vpn настраивать. Особенно неудобно, если нужно сторонним людям дать кратковременный доступ. Заморачивать их с впном не очень хочется.

Нет нет. Шлюзом выступает сам гипервизор.

Ставлю shorewall, настраиваю виртуальную сеть как локалку и готово.

Временный доступ можно дать пробросом порта через ssh (tcp forward).

Можно и так, но я не люблю смешивать роль гипервизора с чем-то еще. Лучше шлюз делать отдельной виртуальной машиной.

История, прям жиза.

1,5 месяца назад произошла такая же история, яб даже сказал один в один.

Тоже Dharma (Crusis), тоже через RDP, тоже через учетку с простым паролем, и моя действия были практически такими же)

В итоге зашифровало порядка 1-1,5ТБ данных, причем он тоже пробежался по всем открытым сетевым шарам (к слову он их находил лучше, чем это делает винда :D ) благо большая часть, это были дистрибутивы, но и важных данных просрано было достаточно. Но к сожалению бекапов многих вещей не было...

В общем, в дополнение к средствам восстанавливающим удаленные файлы, могу посоветовать EaseUS Data Recovery Wizard, пробовал другие (типо Recuva и т.п.) но адекватно и с восстановлением названий файлов смог только он, и то восстановил далеко не все, и зачастую старую версию.

После этой истории повырубал к чертям все RDP, теперь все только через VPN (хотя у MS есть идиотские проблемы с подключением по L2TP к !своему же VPN серверу).

В общем, по итогу, у меня остался вопрос, как злоумышленники смогли подобрать не только пароль и пользователя, но и домен?

А также к теме о дешифровальщиках, может быть, кто-нибудь находил какую-нибудь ленту обновлений такого софта? Просто заходить, проверять раз в какое-то время наличие новых версий, довольно беспонтово, потому что все равно рано или поздно просто забудешь это сделать. Я даже уже начал думать, что нужно будет сделать какой-нибудь парсер, по сайтам типо касперского и nomoreransom.org, но это все равно не очень удобно. По этому, если вдруг у кого-то есть известный телеграм-канал или RSS по этой теме, напишите плиз, думаю многим может пригодиться)

Да, вот история со входом на rdp самая темная. У меня тоже как-то подобрали домен, юзера, пароль. Я решил, что шифровальщик зашел на комп через какую-то неизвестную дыру в rdp. Там уже увидел домен и начал пользователей перебирать, причем как-то незаметно. Он мог это делать неделями, а потом почистить все. Я виртуалкой пользовался очень редко, буквально раз в 2-3 месяца заходил ставить обновления. Специально не проверял там ничего. А как на самом деле - не знаю.

Интересно еще то, что висела эта виртуалка на резервном канале в инет, ip нигде не отсвечивал и не было связи с основными адресами, где теоретически можно было как-то узнать имя домена и привязку к компании. То есть ручной подход исключен, когда злоумышленник выяснил учетку и домен где-то на стороне, а потом зашел на эту систему.

О уязвимости RDP с легкой руки Microsoft молчат в тряпочку. На практике если есть доступ к RDP из интернета, даже на нестандартный порт, ПК оказывается зараженным. Антивирусы и сложные пароли до лампочки. Там какая-то уязвимость которая позволяет запустить скрипт по ссылке.